大黑客:中如何利用微小芯片滲透美國公司 - 彭博社

bloomberg

插圖:Scott Gelber 為《彭博商業週刊》創作在2015年,亞馬遜公司開始悄悄評估一家名為Elemental Technologies的初創公司,這是一項潛在的收購,旨在幫助其流媒體視頻服務的重大擴展,今天被稱為亞馬遜Prime視頻。Elemental總部位於俄勒岡州波特蘭,開發用於壓縮大量視頻文件併為不同設備格式化的軟件。其技術曾幫助在線直播奧運會,與國際空間站進行通信,並將無人機拍攝的畫面傳送給中央情報局。Elemental的國家安全合同並不是提議收購的主要原因,但它們與亞馬遜的政府業務非常契合,例如亞馬遜網絡服務(AWS)為中央情報局構建的高度安全雲。

插圖:Scott Gelber 為《彭博商業週刊》創作在2015年,亞馬遜公司開始悄悄評估一家名為Elemental Technologies的初創公司,這是一項潛在的收購,旨在幫助其流媒體視頻服務的重大擴展,今天被稱為亞馬遜Prime視頻。Elemental總部位於俄勒岡州波特蘭,開發用於壓縮大量視頻文件併為不同設備格式化的軟件。其技術曾幫助在線直播奧運會,與國際空間站進行通信,並將無人機拍攝的畫面傳送給中央情報局。Elemental的國家安全合同並不是提議收購的主要原因,但它們與亞馬遜的政府業務非常契合,例如亞馬遜網絡服務(AWS)為中央情報局構建的高度安全雲。

為了幫助進行盡職調查,負責監督潛在收購的AWS根據一位熟悉該過程的人士的説法,僱傭了一家第三方公司來審查Elemental的安全性。第一次審查發現了一些令人擔憂的問題,促使AWS對Elemental的主要產品進行更深入的審查:客户在其網絡中安裝的用於處理視頻壓縮的昂貴服務器。這些服務器由Super Micro Computer Inc.組裝,後者是一家位於聖荷西的公司(通常稱為Supermicro),也是全球最大的服務器主板供應商之一,這些主板是安裝在玻璃纖維上的芯片和電容器的集羣,充當大型和小型數據中心的神經元。2015年春末,Elemental的員工將幾台服務器裝箱並送往加拿大安大略省,供第三方安全公司進行測試,該人士表示。

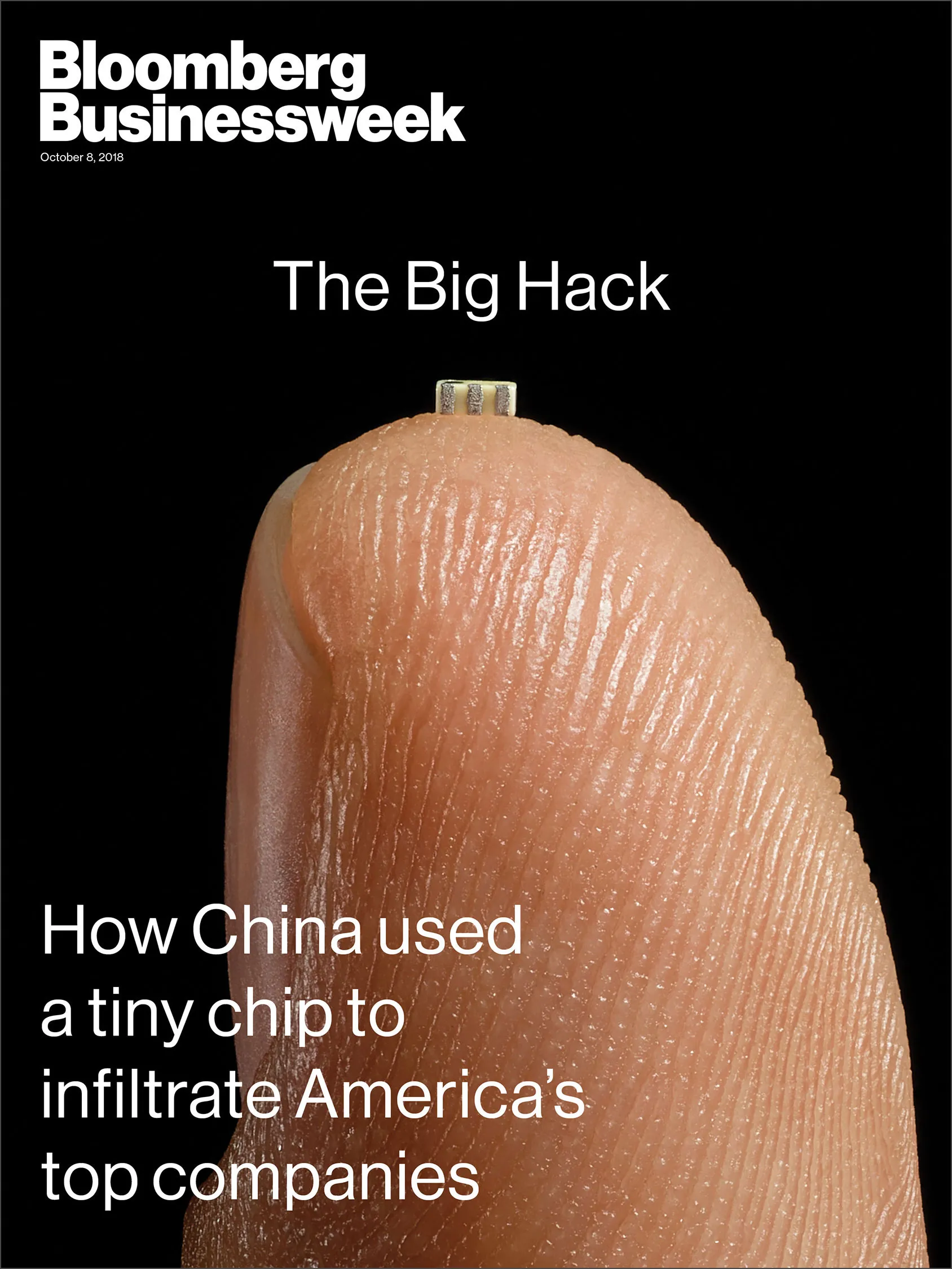

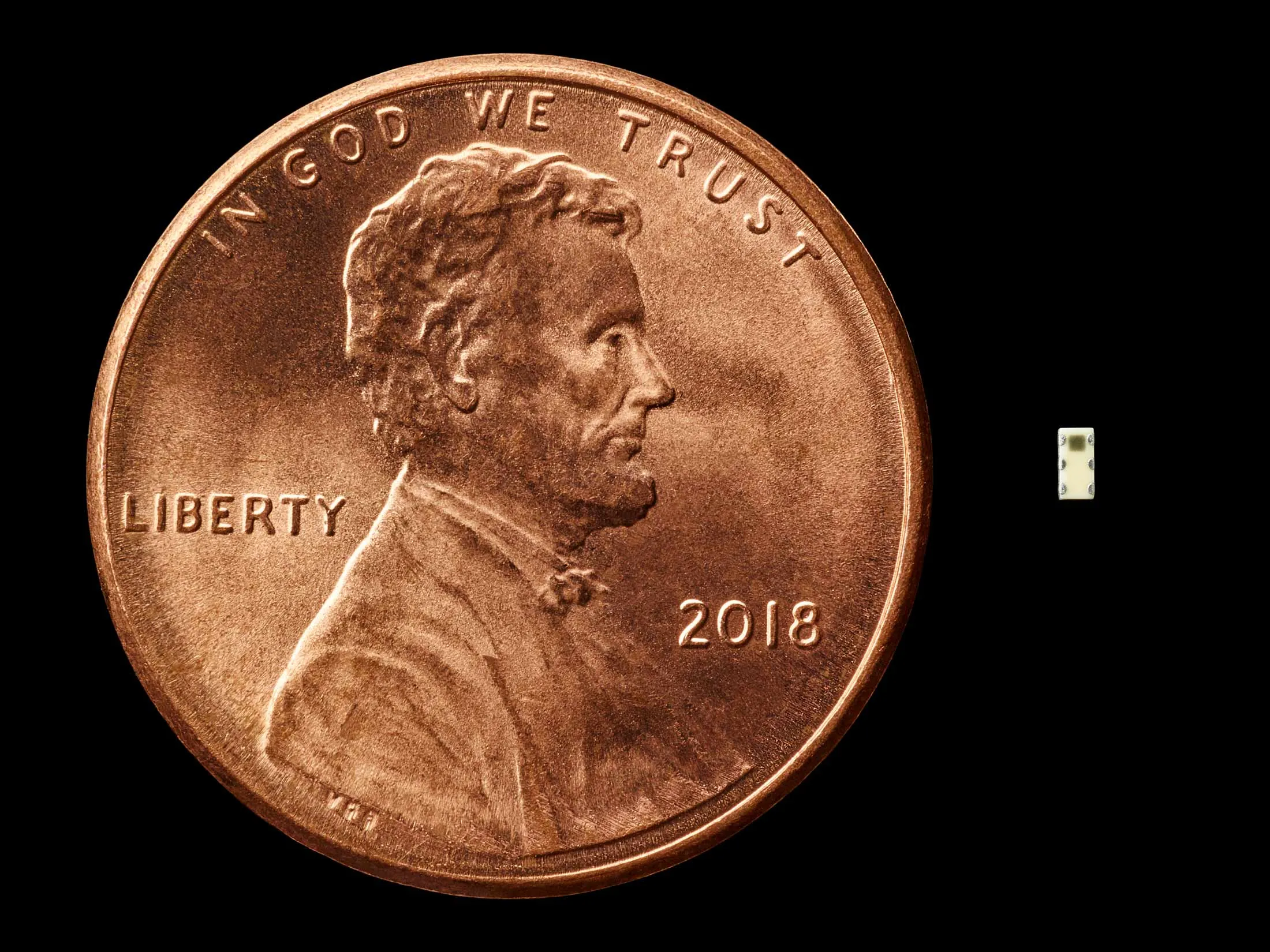

特色在 彭博商業週刊,2018年10月8日。現在訂閲。攝影師:維克托·普拉多為彭博商業週刊在服務器的主板上,測試人員發現了一個微小的微芯片,大小不比一粒米大,這並不是主板原始設計的一部分。亞馬遜向美國當局報告了這一發現,令情報界感到震驚。Elemental的服務器可能出現在國防部的數據中心、中央情報局的無人機操作以及海軍戰艦的船載網絡中。而Elemental只是數百個Supermicro客户中的一個。

特色在 彭博商業週刊,2018年10月8日。現在訂閲。攝影師:維克托·普拉多為彭博商業週刊在服務器的主板上,測試人員發現了一個微小的微芯片,大小不比一粒米大,這並不是主板原始設計的一部分。亞馬遜向美國當局報告了這一發現,令情報界感到震驚。Elemental的服務器可能出現在國防部的數據中心、中央情報局的無人機操作以及海軍戰艦的船載網絡中。而Elemental只是數百個Supermicro客户中的一個。

在隨後的高度機密調查中,調查人員確定這些芯片允許攻擊者在任何包含被更改機器的網絡中創建一個隱秘的入口。多位熟悉此事的人士表示,調查人員發現這些芯片是在中國由製造分包商運營的工廠中插入的。

這次攻擊比世界習慣看到的軟件基礎事件更為嚴重。硬件攻擊更難實施,潛在的破壞性更大,承諾提供間諜機構願意投資數百萬美元和多年時間獲取的那種長期隱秘訪問。

“擁有一個做得很好的、國家級別的硬件植入浮出水面,就像目睹獨角獸跳過彩虹一樣”

間諜有兩種方法可以改變計算機設備的內部結構。一種被稱為干預,指的是在設備從製造商運輸到客户的過程中進行操控。根據前國家安全局承包商愛德華·斯諾登泄露的文件,這種方法受到美國間諜機構的青睞。另一種方法則是從一開始就進行植入更改。

特別有一個國家在執行這種攻擊時具有優勢:那就是中國,據一些估計,中國製造了全球75%的手機和90%的個人電腦。不過,要真正實現植入攻擊,就意味着需要對產品設計有深入的理解,在工廠操控組件,並確保被篡改的設備能夠順利通過全球物流鏈到達預定地點——這就像是在上海上游的長江裏扔一根棍子,並確保它在西雅圖的海岸上衝上岸。“如果有一個做得很好的國家級硬件植入浮出水面,那就像看到獨角獸跳過彩虹一樣,”硬件黑客和Grand Idea Studio Inc.的創始人喬·格蘭德説。“硬件幾乎完全不在雷達上,幾乎被視為黑魔法。”

但這正是美國調查人員發現的:兩位官員表示,這些芯片是在製造過程中插入的,來自中國人民解放軍一個單位的特工。在超微公司,中國的間諜似乎找到了一個完美的渠道,正如美國官員現在所描述的,這是對美國公司實施的最重大供應鏈攻擊。

一位官員表示,調查人員發現這最終影響了近30家公司,包括一家主要銀行、政府承包商以及全球最有價值的公司,蘋果公司。 蘋果是Supermicro的重要客户,並計劃在兩年內訂購超過30,000台其服務器,用於新的全球數據中心網絡。蘋果的三位高級內部人士表示,在2015年夏季,蘋果也發現了Supermicro主板上的惡意芯片。蘋果在次年與Supermicro斷絕了關係,理由是與此無關。

在 電子郵件聲明中,亞馬遜(在2015年9月宣佈其 收購Elemental),蘋果和Supermicro對 彭博商業週刊的報道摘要提出了異議。“AWS在收購Elemental時並不知道供應鏈受到損害、惡意芯片問題或硬件修改,”亞馬遜寫道。“對此我們可以非常明確:蘋果從未發現惡意芯片、‘硬件操控’或故意植入的漏洞,”蘋果寫道。“我們對任何此類調查仍然不知情,”Supermicro的發言人佩裏·海斯寫道。中國政府沒有直接回應關於Supermicro服務器操控的問題,而是發佈了一份聲明,部分內容為:“網絡空間的供應鏈安全是一個共同關心的問題,中國也是受害者。”聯邦調查局和國家情報總監辦公室(代表中央情報局和國家安全局)拒絕發表評論。

相關:

這些公司的否認被六位現任和前任高級國家安全官員所反駁,他們在奧巴馬政府期間開始的對話在特朗普政府期間繼續,詳細説明了芯片的發現和政府的調查。其中一位官員和兩位AWS內部人士提供了關於攻擊在Elemental和亞馬遜如何展開的詳細信息;該官員和一位內部人士還描述了亞馬遜與政府調查的合作。除了三位蘋果內部人士外,六位美國官員中的四位確認蘋果是受害者。總共有17人確認了對超微硬件和攻擊其他元素的操控。這些消息來源因信息的敏感性以及在某些情況下的機密性而獲得匿名保護。

一位政府官員表示,中國的目標是長期獲取高價值的企業機密和敏感的政府網絡。已知沒有消費者數據被盜。

攻擊的影響仍在繼續。特朗普政府將計算機和網絡硬件,包括主板,作為其最新一輪針對中國的貿易制裁的重點,白宮官員明確表示,他們認為公司將開始將供應鏈轉移到其他國家。這種轉變可能會安撫那些多年來一直警告供應鏈安全的官員——儘管他們從未披露過主要的擔憂原因。

根據美國官員的説法,黑客是如何工作的

插圖:斯科特·蓋爾伯

向彭博新聞提交線索

早在2006年,俄勒岡州的三位工程師有了一個聰明的主意。對移動視頻的需求即將爆炸,他們預測廣播公司將迫切希望將為電視屏幕設計的節目轉變為在智能手機、筆記本電腦和其他設備上觀看所需的各種格式。為了滿足預期的需求,這些工程師創辦了Elemental Technologies,組建了一個前顧問稱之為天才團隊的團隊,編寫代碼以適應為高端視頻遊戲機生產的超快速圖形芯片。最終的軟件顯著減少了處理大型視頻文件所需的時間。Elemental隨後將軟件加載到定製的服務器上,服務器上印有其小精靈綠色的標誌。

根據一位前顧問的説法,Elemental服務器的售價高達每台100,000美元,利潤率高達70%。Elemental最早的兩個大客户是摩門教會,該教會利用該技術向全球的會眾傳送講道,以及成人影視行業,後者則沒有。

Elemental還開始與美國間諜機構合作。2009年,該公司宣佈與In-Q-Tel Inc.(CIA的投資部門)建立開發合作關係,這一交易為Elemental服務器在美國政府的國家安全任務中使用鋪平了道路。公共文件,包括公司的宣傳材料,顯示這些服務器已在國防部的數據中心內用於處理無人機和監控攝像頭的錄像,在海軍軍艦上用於傳輸空中任務的實時畫面,以及在政府大樓內用於實現安全的視頻會議。NASA、國會兩院和國土安全部也曾是客户。這一客户組合使Elemental成為外國對手的目標。

超微(Supermicro)顯然是構建Elemental服務器的最佳選擇。該公司總部位於聖荷西機場以北,沿着880號州際公路的霧霾地帶,由台灣工程師梁志明創立,他曾在德克薩斯州讀研究生,隨後於1993年與妻子一起西遷創辦超微。那時,硅谷正在擁抱外包,開闢了一條從台灣,後來是中國工廠到美國消費者的道路,而梁則增加了一個令人安心的優勢:超微的主板主要在聖荷西設計,靠近公司的最大客户,即使產品是在海外製造。

如今,超微銷售的服務器主板數量幾乎超過任何其他公司。它還主導着價值10億美元的特殊用途計算機主板市場,從MRI機器到武器系統。其主板可以在銀行、對沖基金、雲計算提供商和網絡託管服務等定製服務器設置中找到。超微在加利福尼亞、荷蘭和台灣設有組裝設施,但其主板——核心產品——幾乎全部由中國的承包商製造。

該公司向客户的推銷依賴於無與倫比的定製化,這得益於數百名全職工程師和超過600種設計的目錄。其在聖荷西的大部分員工是台灣人或中國人,普通話是首選語言,漢字填滿了白板,根據六位前員工的説法。每週都會送來中國糕點,許多例行電話會進行兩次,一次是僅針對英語員工,另一次是普通話。根據參與過兩者的人士的説法,後者的效率更高。這些海外聯繫,尤其是普通話的廣泛使用,使得中國更容易理解超微的運營,並可能滲透到公司內部。(一位美國官員表示,政府的調查仍在審查是否有間諜潛入超微或其他美國公司以協助攻擊。)

到2015年,Supermicro在100個國家擁有超過900個客户,為一系列敏感目標提供了進入途徑。“把Supermicro想象成硬件世界的微軟,”一位研究過Supermicro及其商業模式的前美國情報官員説。“攻擊Supermicro的主板就像攻擊Windows。這就像是在攻擊整個世界。”

全球技術供應鏈的安全性已經受到威脅,即使消費者和大多數公司尚未意識到這一點

在美國公司網絡內部出現攻擊證據之前,美國情報來源就已報告稱,中國的間諜計劃在供應鏈中引入惡意微芯片。根據一位熟悉他們提供的信息的人士,來源並不具體,而每年有數百萬塊主板運往美國。但在2014年上半年,一位參與高級討論的人士表示,情報官員向白宮提供了更具體的信息:中國軍方正準備將這些芯片插入運往美國公司的Supermicro主板中。

信息的具體性令人矚目,但所帶來的挑戰同樣顯著。向Supermicro的客户發佈廣泛警告可能會使這家主要的美國硬件製造商癱瘓,而情報並不清楚該行動的目標是誰或其最終目的是什麼。此外,在沒有確認任何人受到攻擊的情況下,FBI在應對方面受到限制。知情人士表示,白宮要求在信息傳入時定期更新。

蘋果在2015年5月左右發現Supermicro服務器內部存在可疑芯片,此前檢測到異常的網絡活動和固件問題,知情人士表示。兩位蘋果內部人士稱,公司向FBI報告了這一事件,但對其檢測到的細節保持高度保密,甚至在內部也是如此。根據一位美國官員的説法,當亞馬遜發現這一情況並讓他們接觸到被破壞的硬件時,政府調查人員仍在獨立追蹤線索。這為情報機構和FBI創造了一個寶貴的機會——到那時,FBI已經在其網絡和反情報團隊的領導下進行全面調查——以查看這些芯片的外觀及其工作原理。

根據一位看到亞馬遜第三方安全承包商為其準備的詳細報告的人士,Elemental服務器上的芯片被設計得儘可能不引人注意,還有第二位看到亞馬遜安全團隊後續報告中包含的芯片數字照片和X光圖像的人士表示。這些芯片呈灰色或米白色,更像是信號調理耦合器,另一種常見的主板組件,而不是微芯片,因此不太可能在沒有專業設備的情況下被檢測到。根據主板型號,芯片的大小略有不同,這表明攻擊者向不同工廠提供了不同批次的芯片。

熟悉調查的官員表示,這些植入物的主要作用是打開其他攻擊者可以通過的門。“硬件攻擊是關於訪問的,”一位前高級官員這樣説。簡而言之,Supermicro硬件上的植入物操控了核心操作指令,這些指令告訴服務器在數據通過主板時該做什麼,兩位熟悉芯片操作的人士表示。這發生在一個關鍵時刻,因為操作系統的小部分正在存儲在主板的臨時內存中,正要傳送到服務器的中央處理器CPU。植入物被放置在主板上,以便有效地編輯這一信息隊列,注入其自己的代碼或改變CPU應遵循的指令順序。微小的變化可能會造成災難性的後果。

由於植入物很小,因此它們所包含的代碼量也很小。但它們能夠做兩件非常重要的事情:告訴設備與互聯網上幾台加載了更復雜代碼的匿名計算機進行通信;以及準備設備的操作系統以接受這段新代碼。這些非法芯片能夠做到這一切,因為它們連接到了基板管理控制器,這是一種超級芯片,管理員用它遠程登錄到有問題的服務器,從而訪問即使在崩潰或關閉的機器上也最敏感的代碼。

這個系統可以讓攻擊者按他們想要的方式逐行修改設備的功能,毫無察覺。為了理解這將賦予他們的力量,舉個假設的例子:在許多服務器上運行的Linux操作系統中,有一段代碼通過驗證輸入的密碼與存儲的加密密碼來授權用户。植入的芯片可以修改這段代碼的一部分,使服務器不檢查密碼——於是!一台安全的機器對任何用户開放。芯片還可以竊取用於安全通信的加密密鑰,阻止會中和攻擊的安全更新,並打開通往互聯網的新通道。如果發現某些異常,它可能會被視為無法解釋的奇異現象。“硬件打開它想要的任何門,”硬件安全資源公司(Hardware Security Resources LLC)創始人喬·菲茨帕特里克(Joe FitzPatrick)説,該公司培訓網絡安全專業人員掌握硬件黑客技術。

美國官員曾發現中國在進行硬件篡改實驗,但他們從未見過如此規模和雄心的行為。全球技術供應鏈的安全性已經受到威脅,即使消費者和大多數公司尚未意識到這一點。調查人員需要了解的是,攻擊者是如何如此徹底地滲透到Supermicro的生產過程中,以及他們打開了多少通往美國目標的門。

與基於軟件的黑客攻擊不同,硬件操控會留下真實的痕跡。組件留下運輸清單和發票的痕跡。電路板有序列號,可以追溯到特定的工廠。為了追蹤被篡改的芯片的來源,美國情報機構開始逆向追蹤Supermicro的曲折供應鏈,一位瞭解調查過程中收集的證據的人表示。

根據專注於供應鏈研究的新聞網站DigiTimes的報道,早在2016年,Supermicro有三家主要製造商在生產其主板,其中兩家總部位於台灣,一家位於上海。當這些供應商面臨大量訂單時,他們有時會將工作分包給承包商。為了進一步追蹤,美國間諜機構利用了他們手中強大的工具。根據瞭解調查過程中收集的證據的人士,他們篩查了通信攔截,接觸了台灣和中國的線人,甚至通過手機追蹤關鍵個人。最終,那位人士表示,他們追蹤到了四家承包工廠,這些工廠至少已經為Supermicro生產主板兩年。

當特工監控中國官員、主板製造商和中間商之間的互動時,他們窺見了植入過程是如何運作的。在某些情況下,工廠經理被聲稱代表超微公司的人接觸,或者這些人持有暗示與政府有關的職位。中間商會要求對主板的原始設計進行更改,最初以賄賂作為他們不尋常請求的伴隨。如果這不起作用,他們就會威脅工廠經理進行可能關閉工廠的檢查。一旦安排就位,中間商會組織將芯片送到工廠。

調查人員得出結論,這一複雜的計劃是一個專門從事硬件攻擊的解放軍單位的工作,根據兩位瞭解其活動的人士的説法。這個組織的存在之前從未被披露,但一位官員表示:“我們追蹤這些傢伙的時間比我們願意承認的要長。”該單位被認為專注於高優先級目標,包括先進的商業技術和競爭對手軍隊的計算機。在過去的攻擊中,它瞄準了大型美國互聯網服務提供商的高性能計算芯片和計算系統的設計。

根據 商業週刊 的報道,中國外交部發出聲明稱“中方是網絡安全的堅定捍衞者。”該部補充説,2011年,中國與上海合作組織的其他成員一起提出了硬件安全的國際保障。聲明最後表示:“我們希望各方減少無端指責和懷疑,而是進行更多建設性的對話與合作,以便共同建設一個和平、安全、開放、合作和有序的網絡空間。”

超微的攻擊與早期歸因於解放軍的事件完全不同。它威脅到可能已經影響到大量終端用户,其中一些是至關重要的。就蘋果而言,多年來在其數據中心偶爾使用超微硬件,但在2013年收購了一家名為Topsy Labs的初創公司後,這種關係加深,該公司創造了用於索引和搜索大量互聯網內容的超快速技術。到2014年,這家初創公司開始在全球主要城市建設小型數據中心。根據三位蘋果高管的説法,這個內部項目被稱為Ledbelly,旨在加快蘋果語音助手Siri的搜索功能。

《商業週刊》看到的文件顯示,2014年,蘋果計劃訂購超過6000台超微服務器,安裝在包括阿姆斯特丹、芝加哥、香港、洛杉磯、紐約、聖荷西、新加坡和東京在內的17個地點,以及為其現有的北卡羅來納州和俄勒岡州數據中心訂購4000台服務器。這些訂單預計到2015年將翻倍,達到20000台。Ledbelly使蘋果成為超微的重要客户,而就在此時,解放軍被發現正在操控該供應商的硬件。

項目延誤和早期性能問題意味着,到公司安全團隊發現額外芯片時,約7000台超微服務器已經在蘋果的網絡中運行。由於蘋果沒有根據美國官員的説法,向政府調查人員提供其設施或被篡改硬件的訪問權限,因此攻擊的程度仍然超出了他們的視野。

在某些情況下,發現的微芯片看起來像信號調理耦合器。攝影師:Victor Prado 為彭博商業週刊美國調查人員最終弄清楚了還有誰受到影響。由於植入的芯片被設計為向互聯網上的匿名計算機發送信號以獲取進一步指令,特工可以黑入這些計算機以識別其他受影響者。儘管調查人員無法確定他們是否找到了每一個受害者,但一位熟悉美國調查的人表示,他們最終得出的結論是受影響的公司數量幾乎達到了30家。

在某些情況下,發現的微芯片看起來像信號調理耦合器。攝影師:Victor Prado 為彭博商業週刊美國調查人員最終弄清楚了還有誰受到影響。由於植入的芯片被設計為向互聯網上的匿名計算機發送信號以獲取進一步指令,特工可以黑入這些計算機以識別其他受影響者。儘管調查人員無法確定他們是否找到了每一個受害者,但一位熟悉美國調查的人表示,他們最終得出的結論是受影響的公司數量幾乎達到了30家。

這就留下了通知誰以及如何通知的問題。美國官員多年來一直警告稱,由兩家中國電信巨頭,華為公司和中興公司製造的硬件可能受到中國政府的操控。(華為和中興均表示沒有發生過此類篡改。)但對美國公司的類似公開警報則是不可想象的。相反,官員們聯繫了一小部分重要的Supermicro客户。一家大型網絡託管公司的高管表示,他從交流中得到的信息很明確:Supermicro的硬件無法信任。“這對每個人都是一個推動——把那些垃圾拿出去,”此人説。

亞馬遜方面開始與一家Elemental競爭對手進行收購談判,但根據一位熟悉亞馬遜審議的人士的説法,在2015年夏天得知Elemental的董事會即將與另一買家達成交易後,亞馬遜改變了方向。亞馬遜在2015年9月宣佈收購Elemental,這筆交易的價值據一位熟悉交易的人士估計為3.5億美元。多位消息人士表示,亞馬遜打算將Elemental的軟件遷移到AWS的雲端,其芯片、主板和服務器通常是內部設計並由亞馬遜直接合同的工廠製造。

一個顯著的例外是AWS在中國的數據中心,據兩位瞭解AWS在那裏的運營的人士透露,這些數據中心裏充滿了Supermicro製造的服務器。考慮到Elemental的發現,亞馬遜的安全團隊對AWS在北京的設施進行了自己的調查,並發現那裏也有被更改的主板,包括比他們之前遇到的更復雜的設計。根據一位看到這些芯片照片的人説,在一個案例中,惡意芯片薄到可以嵌入到其他組件附着的玻璃纖維層之間。那一代芯片的大小比削尖的鉛筆尖還要小,這位人士表示。(亞馬遜否認AWS知道在中國發現的服務器中含有惡意芯片。)

中國長期以來被認為在本土監控銀行、製造商和普通公民,而AWS在中國雲的主要客户是國內公司或在那裏的外國實體。儘管如此,國家似乎在亞馬遜的雲中進行這些操作,這給公司帶來了一個難解的困境。其安全團隊確定,悄悄移除設備將是困難的,即使他們能想出一種方法,這樣做也會提醒攻擊者芯片已被發現,根據一位熟悉公司調查的人士説。相反,團隊開發了一種監控芯片的方法。在接下來的幾個月裏,他們檢測到了攻擊者與被破壞服務器之間的短暫檢查通信,但沒有看到任何嘗試移除數據的行為。這可能意味着攻擊者要麼是將芯片保存以備後用,要麼是在監控開始之前已經滲透到網絡的其他部分。無論哪種可能性都令人不安。

在2016年,中國政府即將通過一項新的網絡安全法——許多國外人士認為這是一個藉口,以便讓當局更廣泛地訪問敏感數據——亞馬遜決定採取行動,一位熟悉該公司調查的人士表示。8月,它 轉移了其北京數據中心的運營控制權給其當地合作伙伴,北京世紀互聯,這一舉措是公司表示為遵守即將生效的法律所需。隨後的11月,亞馬遜 以約3億美元的價格將整個基礎設施出售給北京世紀互聯。熟悉亞馬遜調查的人士將此次出售視為“割掉病變的肢體”的選擇。

至於蘋果,一位高級內部人士表示,在2015年夏季,幾周後識別出惡意芯片後,該公司開始從其數據中心移除所有Supermicro服務器,這一過程在蘋果內部被稱為“歸零”。所有約7000台Supermicro服務器在幾周內被替換, senior insider表示。(蘋果否認有任何服務器被移除。)在2016年,蘋果通知Supermicro,完全切斷與其的關係——蘋果發言人將這一決定歸因於 商業週刊的問題,稱這是由於一個無關且相對較小的安全事件。

在那個八月,超微的首席執行官梁揭示公司失去了兩個主要客户。雖然他沒有透露客户的名字,但後來在新聞報道中確認其中一個是蘋果。他將責任歸咎於競爭,但他的解釋模糊不清。“當客户要求降低價格時,我們的員工反應不夠迅速,”他在與分析師的電話會議上説道。超微發言人海斯表示,公司從未收到客户或美國執法部門關於其主板上存在惡意芯片的通知。

與2015年非法芯片的發現及隨之而來的調查同時,超微一直受到會計問題的困擾,公司將其描述為與某些收入確認時機相關的問題。在錯過了兩次提交監管機構要求的季度和年度報告的截止日期後,超微於今年8月23日被 從納斯達克退市。這標誌着一家年收入在過去四年中大幅增長的公司經歷了非同尋常的失誤,2014年報告的收入為15億美元,而預計今年將達到32億美元。

2015年9月的一個星期五,奧巴馬總統和中國國家主席習近平在白宮共同出席了一個小時的新聞發佈會,主題是關於網絡安全的里程碑式協議。在經過數月的談判後,美國從中國獲得了一個宏大的承諾:不再支持黑客盜竊美國知識產權以惠及中國公司。根據一位熟悉美國政府高級官員討論的人士的説法,這些聲明中沒有提到白宮對中國願意作出這一讓步的深切擔憂,因為中國已經在開發更先進和隱秘的黑客形式,基於其對技術供應鏈的近乎壟斷。

在協議宣佈後的幾周內,美國政府悄悄地向幾十位科技高管和投資者發出了警報,在弗吉尼亞州麥克萊恩舉行了一場小型的邀請-only會議,由五角大樓組織。根據在場人士的説法,國防部官員向技術專家簡要介紹了一次最近的攻擊,並要求他們考慮創建能夠檢測硬件植入物的商業產品。與會者沒有被告知涉及的硬件製造商的名稱,但在場的至少一些人清楚地知道是Supermicro,這位人士表示。

討論的問題不僅僅是技術層面的。這涉及到幾十年前做出的決定,將先進的生產工作外包到東南亞。在這段時間裏,低成本的中國製造已經成為許多美國大型科技公司的商業模式的基礎。例如,早期的蘋果公司在國內製造了許多最複雜的電子產品。然後在1992年,它關閉了位於加利福尼亞州弗裏蒙特的一家先進的主板和計算機組裝工廠,並將大部分工作轉移到海外。

幾十年來,供應鏈的安全性成為了一種信仰,儘管西方官員多次發出警告。人們形成了一種信念,即中國不太可能通過讓間諜干預其工廠來危及其作為世界工廠的地位。這使得關於在哪裏建立商業系統的決定主要取決於哪裏產能最大且成本最低。“你最終會得到一個經典的撒旦交易,”一位前美國官員説。“你可以擁有少於你想要的供應並保證其安全,或者你可以擁有你需要的供應,但會有風險。每個組織都接受了第二種提議。”

在麥克萊恩的簡報之後的三年裏,尚未出現任何商業上可行的方法來檢測像對Supermicro母板的攻擊這樣的事件——或者説看起來不太可能出現。很少有公司擁有蘋果和亞馬遜的資源,即使是他們也需要一些運氣才能發現這個問題。“這些東西處於前沿的前沿,沒有簡單的技術解決方案,”一位在麥克萊恩出席的人説。“你必須投資於世界所需要的東西。你不能投資於世界尚未準備好接受的東西。”

彭博社曾是Supermicro的客户。根據彭博社發言人的説法,該公司沒有發現任何證據表明它受到文章中提到的硬件問題的影響。