騰訊安全亮相Zeronights2018峯會 首度揭秘GPU虛擬化攻擊手法

“Hacking is art, a hacker is an artist!”11月20-21日,Zeronights2018國際網絡安全峯會在俄羅斯聖彼得堡舉行,金屬朋克風的展台、隨處可見的塗鴉文化、裝扮成原油桶的演講台,為這次極客盛會營造了濃濃的藝術氣息。作為歐洲一年一度的極客盛會之一,本屆Zeronights吸引了來自全球的安全領域研究者、技術人員以及安全愛好者前來,就前沿的網絡安全技術和研究成果展開交流、學習。騰訊安全聯合實驗室的多個安全研究員受邀參會,帶來虛擬化技術安全、Windows系統攻擊等四大熱門議題分享,展示極富想象力與創造力的中國極客風采。

護航雲計算安全 首度揭秘GPU虛擬化攻擊手法

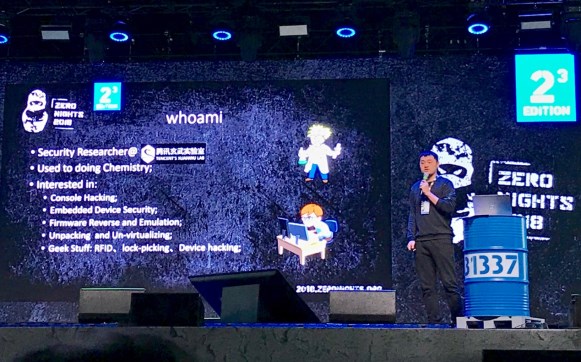

雲計算底層關鍵技術是虛擬化。近年來,隨着雲計算場景的不斷延伸,GPU虛擬化技術開始蓬勃發展,然而服務器的虛擬化並不能解決其自身的安全問題。在本屆Zeronights峯會上,騰訊安全湛瀘實驗室的安全研究員Rancho Han帶來題為《From Graphic Mode To God Mode,Discovery Vulnerabilities Of GPU Virtualization》的分享,首次介紹了一種GPU虛擬化攻擊面的通用分析思路,引發全場思考。

對於各大虛擬化平台,GPU虛擬化功能如產生安全問題,都將造成嚴重影響。Rancho Han詳細介紹了針對這一新技術攻擊的通用性分析思路,並以VMware和Hyper-V為例,詳細講解了GPU虛擬化攻擊面的挖掘過程。他表示,對於半虛擬化GPU的方案,虛擬化平台必然有一個圖形指令轉發的通道,而這個轉發的路徑中,從Guest的用户層到內核,以及從Guest的內核到Host,這些環節中都有可能產生問題,進而威脅雲計算平台的安全。針對這些攻擊面,Rancho Han現場披露了騰訊安全湛瀘實驗室近期發現的三個具體的漏洞案例,並首度披露了微軟Hyper-V RemoteFX功能漏洞。

對於各大虛擬化平台,GPU虛擬化功能如產生安全問題,都將造成嚴重影響。Rancho Han詳細介紹了針對這一新技術攻擊的通用性分析思路,並以VMware和Hyper-V為例,詳細講解了GPU虛擬化攻擊面的挖掘過程。他表示,對於半虛擬化GPU的方案,虛擬化平台必然有一個圖形指令轉發的通道,而這個轉發的路徑中,從Guest的用户層到內核,以及從Guest的內核到Host,這些環節中都有可能產生問題,進而威脅雲計算平台的安全。針對這些攻擊面,Rancho Han現場披露了騰訊安全湛瀘實驗室近期發現的三個具體的漏洞案例,並首度披露了微軟Hyper-V RemoteFX功能漏洞。

披露兩大系統攻擊 開拓全球網絡安全研究新思路

除了有對於熱門新技術的安全探索,來自騰訊安全玄武實驗室的多位安全研究員還帶來了關於Windows和Git兩大系統安全性的最新發現。Ntlm是Windows使用了數十年的認證協議,騰訊安全玄武實驗室的安全研究員周君宇、王佳寧發表題為《Ntlm Relay Reloaded: Attack methods you do not know》的演講,詳細披露了騰訊安全玄武實驗室針對Ntlm協議進行研究之後發現的一些新的攻擊方式。據介紹,基於已知的Ntlm中繼攻擊,他們發現通過在瀏覽器中發送憑證的新方法,以及利用java的性質使SMB反射攻擊再次成為可能。

騰訊安全玄武實驗室的安全研究員馬卓同樣帶來了微軟Windows系統相關的安全議題。據馬卓在《Massive Scale USB Device Driver Fuzz WITHOUT device》主題演講中介紹,微軟的自動更新功能提供了海量第三方驅動程序,用於支持大量的第三方USB設備,然而這些代碼質量參差不齊的驅動程序可能會成為操作系統的“致命軟肋”。現場他分享了不使用任何硬件對這些設備驅動進行漏洞挖掘的思路和成果,並首次公開展示利用這些驅動的漏洞實現Windows鎖屏的繞過攻擊。

在開源系統安全方面,周君宇搭檔同事吳文栩以《Who owned your code: Attack surfaces of Git web servers used by thousands of developers》為題進行分享,詳細分析了近期較為流行的Git服務器攻擊面,並披露了多個高危漏洞的利用詳情。他們在研究中發現,除了常規的CVE-2018-18925 和CVE-2018-18926漏洞,多個Git服務器還存在跨站點腳本、服務端請求偽造等多種高危漏洞,並現場演示了利用多個漏洞構造攻擊鏈,實現遠程命令執行攻擊。

在開源系統安全方面,周君宇搭檔同事吳文栩以《Who owned your code: Attack surfaces of Git web servers used by thousands of developers》為題進行分享,詳細分析了近期較為流行的Git服務器攻擊面,並披露了多個高危漏洞的利用詳情。他們在研究中發現,除了常規的CVE-2018-18925 和CVE-2018-18926漏洞,多個Git服務器還存在跨站點腳本、服務端請求偽造等多種高危漏洞,並現場演示了利用多個漏洞構造攻擊鏈,實現遠程命令執行攻擊。

ZeroNights是俄羅斯本土知名安全技術峯會,自2011年首次創辦以來,一直以宣傳純粹的極客文化、正能量的極客精神著稱,追求自由分享、不斷突破,逐漸發展成與DEFCON、H2HC、HITB等齊名的國際前沿安全社區。本次騰訊安全聯合實驗室多個安全研究員登台演講,對外展示聯合實驗室矩陣技術探索與研究的同時,也代表着騰訊安全的安全能力和國際影響力日益凸顯,並將持續為全球安全生態的構建創造價值。