360專家亮相DefCamp談全鏈路安全控制理念

在美國大片中出現的黑客們往往擁有超強能力:比如通過網絡製造一起交通癱瘓;隨意黑掉一輛跑車,開別人的車飆最帥的路;黑進別人手機蜂窩網,克隆手機節點,想監聽誰就監聽誰……

這些電影情節皆為虛構嗎?並不是。

網絡威脅瞬息萬變,近日,來自360安全研究院獨角獸團隊的安全專家李均就在DefCamp上進行了題為《全方位防護——從硅到雲的安全》演講,揭秘了一系列芯片及通信協議的安全問題,分享了全鏈路安全控制思想,是現場唯一的亞洲面孔。

DefCamp是中東歐最重要的黑客信息安全大會。每年秋天,全球約2000位網絡安全研究員們都會齊聚一堂,圍繞基礎設施安全、GDPR、網絡戰、勒索軟件、惡意軟件、社會工程等主題探討,分享最前沿的安全研究及技術。值得一提的是DefCamp主辦方曾受360邀請參加互聯網安全大會ISC,體現了ISC的國際影響力。

芯片攻擊隱患大 防護需要“軟硬”兼施

2018年,英特爾CPU的“根本設計缺陷”被曝光,其中的安全漏洞被稱為“幽靈”(Spectre)和“熔燬”(Meltdown),該漏洞足以動搖全球雲計算基礎設施根基,引發了軒然大波。

11 月 14 日,網絡安全研究人員公佈了兩個潛在的嚴重 CPU 漏洞, 黑客通過這兩個漏洞,可以使用定時側通道攻擊來竊取應該安全留在芯片內的加密密鑰。這些恢復的密鑰可以用來破壞電腦的操作系統,偽造文件上的數字簽名,竊取或修改加密信息。這一漏洞波及數十億台設備密匙、密碼和數字證書。

芯片安全就如同一枚硬幣,硬幣正面是軟件安全,反面則是硬件安全。

軟件安全由於人的疏失造成,可以通過軟件的不斷升級來補救,硬件安全問題則很難在後天補救。在物聯網應用飛速發展的今天,想要確保物聯網的信息安全問題,要從軟件和硬件兩個方面同時做起。

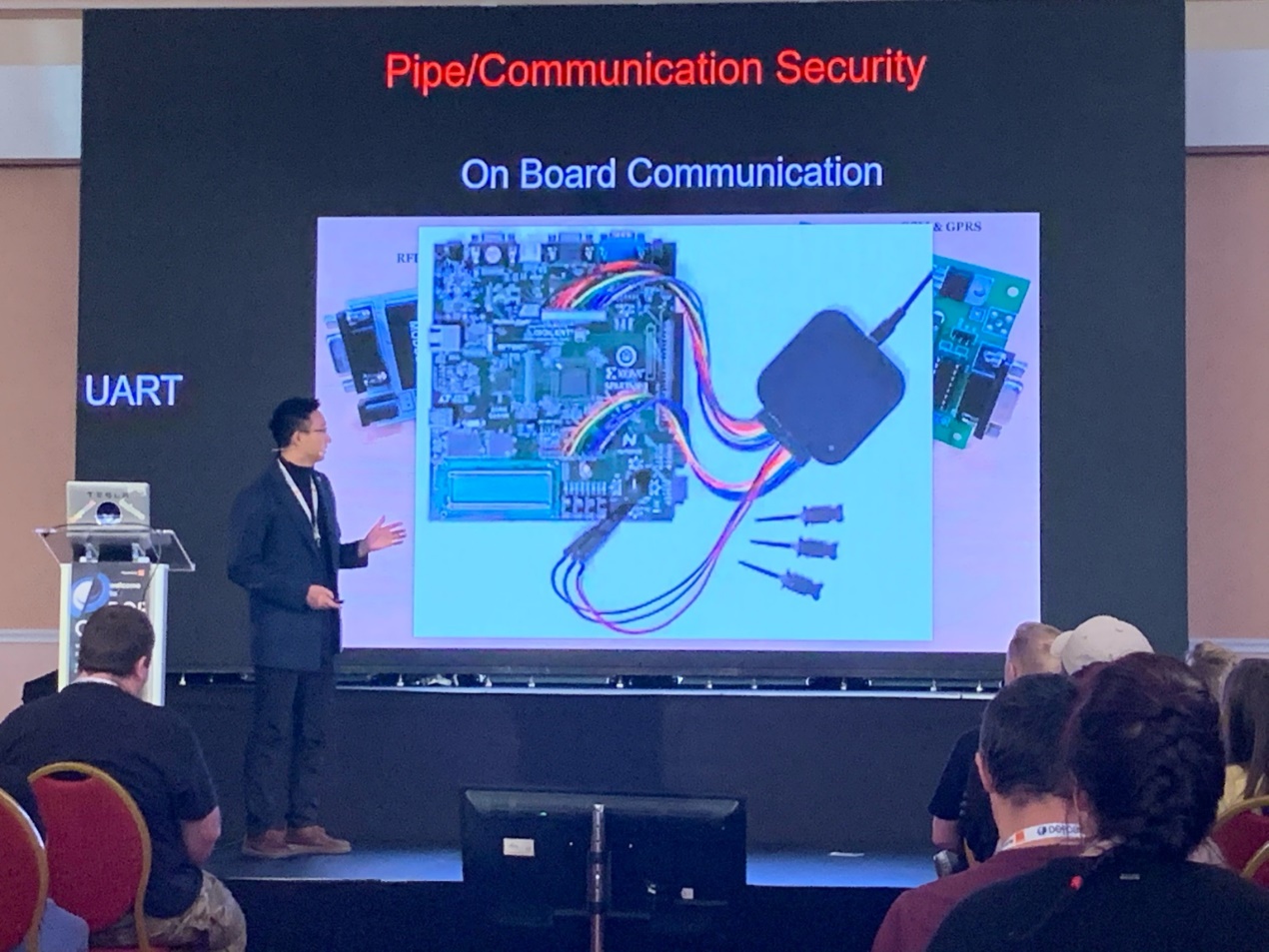

在李均的演講中,分享了一些針對芯片攻擊的方法,例如側信道分析攻擊、錯誤注入攻擊、芯片逆向破解等。在談到芯片內部各功能模塊的攻擊時,李均以共享功模塊的信息泄漏以及隔離問題為例闡述了SoC可能出現的安全問題;對於電路板上的通信安全問題,他以串口協議舉例説明了如何通過主MCU和基帶芯片之間的通信數據所泄漏的信息對設備進行攻擊。

不知攻焉知防,李均建議產品芯片及固件與專門的硬件安全公司合作,選擇安全級別更高的芯片來做產品。

神秘操作 劫持汽車

網絡和通信安全風險來源主要從網絡和安全設備硬件、軟件以及網絡通信協議三個方面來識別。其中,網絡通信協議帶來的風險更多地體現在協議層設計和實現缺陷方面,缺陷一旦被安全研究人員披露,特別是安全通信協議,可能會對安全造成嚴重影響。

“所有協議在被破壞之前都是安全的。”李均説道,但這些協議是脆弱的。

他在現場分別從芯片內部功能模塊、電路板上各個功能元件、設備與設備、設備與雲端等不同層次的各種通信協議的安全進行了分析。還特意以常見的流量劫持、篡改攻擊手段攻擊一輛汽車舉例,汽車通過蜂窩網絡從服務器接受控制命令,利用其車機的板上模塊之間的通信漏洞和芯片漏洞得到控制命令的密鑰,然後通過蜂窩流量劫持來控制汽車。

這可能就是電影中黑客們的神秘操作。

“在進行系統設計的時候不能對任何形式的”管道“(即各種通信接口、協議)作出安全的假設,需要在自己可控的部分來保證安全。”李均表示。

5G時代漸進,移動通信不僅為全世界數十億人提供高速連接,構建新的互聯網形態,更將因為其即時、高速和支持多設備併發的特性,成為萬物互聯的新型關鍵基礎設施。但同樣也存在種種安全隱患,隱私泄漏、流量劫持、偽基站等問題長期存在,另外,5G也帶來了新的安全挑戰。比如,網絡切片技術使得網絡邊界模糊,5G 對用户位置隱私的保護提出更高要求,低時延業務擴大了網絡安全的攻擊面,5G在促進物聯網發展的同時,也會成為黑客攻擊的重點目標。

在李均看來,對廠商而言,在開發依賴於5G的應用(IoT、移動應用等)時不要過分依賴於5G本身的安全。