“超級漏洞”影響全球數億設備 阿里雲未向工信部預警被罰_風聞

IT时报-《IT时报》官方账号-2021-12-24 09:02

圖源:東方IC

30秒快讀

1

工信部決定暫停阿里雲作為工信部網絡安全威脅信息共享平台合作單位6個月,這則處罰通知背後,是一個堪比“永恆之藍”的“超級漏洞”。

2

這個“超級漏洞”影響服務器可達數億台,亞馬遜、NSA、谷歌、蘋果、Steam、推特等大型互聯網公司均可能受其影響。

3

相當於“互聯網破了個洞”,安全圈“地震”了,阿里雲未向工信部預警被罰。

最近,一則處罰通知在白帽子圈“刷屏”。

這則落款為工信部網絡安全管理局的通報顯示,阿里雲計算有限公司(簡稱阿里雲)發現阿帕奇(Apache)Log4j2組件嚴重安全漏洞隱患後,未及時向電信主管部門報告,未有效支撐工信部開展網絡安全威脅和漏洞管理,經研究,工信部網絡安全管理局決定暫停阿里雲作為工信部網絡安全威脅信息共享平台合作單位6個月。

這則通報讓一個已攪動安全圈半個月的“超級漏洞”呈現在世人面前。

**據《IT時報》記者瞭解,阿帕奇漏洞危害堪比“永恆之藍”,影響服務器可達數億台,亞馬遜、NSA、谷歌、蘋果、Steam、推特等大型互聯網公司均可能受其影響。**同時,黑產已蠢蠢欲動,一些利用阿帕奇漏洞注入勒索病毒的攻擊已經開始,如比利時國防部已確認,因遭遇 Apache Log4j 攻擊,部分計算機網絡處於癱瘓狀態。

01

危害堪比“永恆之藍”

“互聯網破了個洞。”一家安全媒體對此次Apache Log4j 漏洞的影響如此定義。

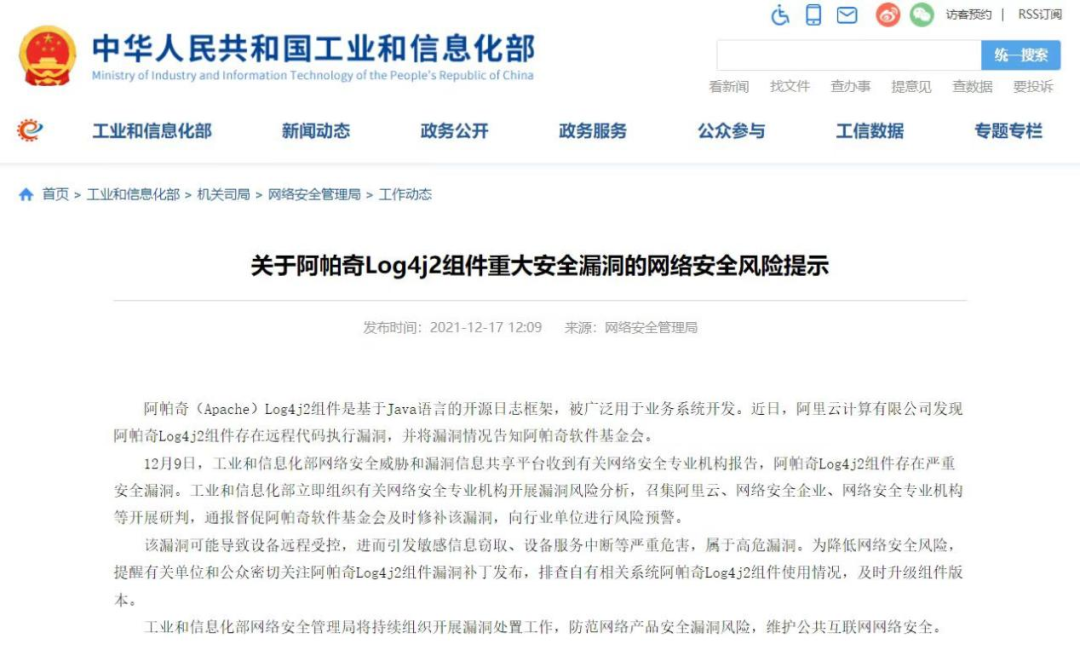

根據工信部12月17日發佈的《關於阿帕奇Log4j2組件重大安全漏洞的網絡安全風險提示》介紹,阿帕奇(Apache)Log4j2組件是基於Java語言的開源日誌框架,被廣泛用於業務系統開發,被發現的漏洞是遠程代碼執行漏洞,該漏洞可能導致設備遠程受控,進而引發敏感信息竊取、設備服務中斷等嚴重危害,屬於高危漏洞。

“攻擊者僅需一段代碼就可遠程控制受害者服務器。”據奇安信相關人士介紹,該漏洞利用方式十分簡單,不需要用户執行任何多餘操作即可觸發該漏洞,90%以上基於java開發的應用平台都會受到影響,這意味着幾乎所有行業都會受到該漏洞影響,包括蘋果、三星、Steam等在內的全球知名科技公司和電商網站的雲服務都可能受到影響。

阿帕奇軟件基金會將這一漏洞的嚴重性列為最高,有專家表示,漏洞波及面和危害程度均堪比 2017年的“永恆之藍”漏洞。當年,黑客團體公佈了大批包括“永恆之藍”在內的網絡攻擊工具,之後又有黑客將“永恆之藍”改造成wannacry勒索病毒,一旦用户進行網絡連接,不需要做任何操作就可以令攻擊者植入遠程控制木馬、勒索軟件、虛擬貨幣挖礦機等惡意程序。“永恆之藍”的發生,對全球大型企業、機構政府產生了災難性的打擊。

圖源:東方IC

基於Apache Log4j漏洞而被攻擊的公司會受什麼影響?一位白帽子悲觀地向《IT時報》記者表示,黑客可利用該漏洞直接獲得目標機器的最高權限(root權限),一旦服務器被攻擊,基本等於“房門大開”,所有“壞結果”都可能產生。更糟糕的是,這個漏洞是0day漏洞(零日漏洞),也即被發現時,官方還沒有相關補丁,如果被黑產抓住時間差發起進攻,往往會有很大的突發性和破壞性。

12月9日消息傳出後,安全圈“地震”,據説有安全人員被連夜叫回公司加班開發解決方案。

與此同時,黑客集團也在和白帽子賽跑。據奇安信介紹,12月9日深夜,僅一小時便收到白帽子提交的百餘條該漏洞信息,到第二天10日中午12點,已發現近1萬次利用該漏洞的攻擊行為。

02

阿里雲預警遲到被處罰

“阿里雲被罰,應該是《網絡產品安全漏洞管理規定》(以下簡稱《規定》)實施後,第一起根據新規執行的安全事件。”一位白帽子告訴記者。

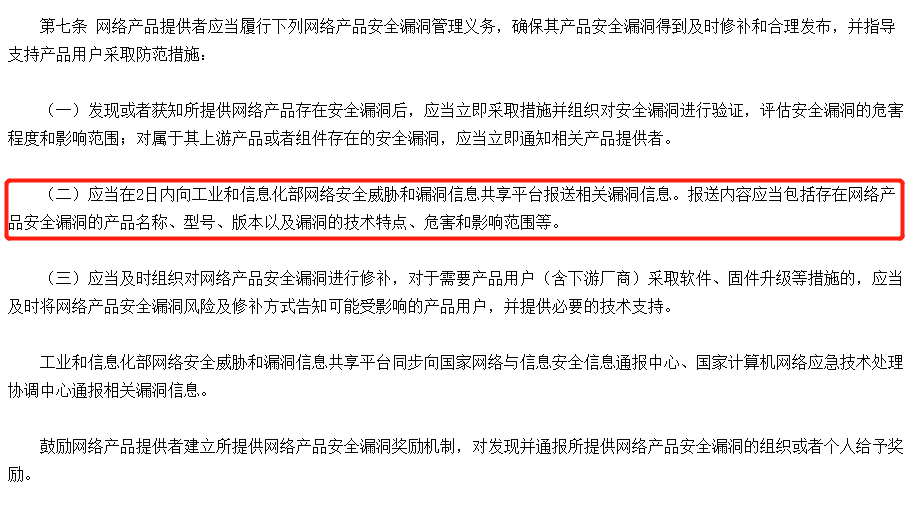

今年7月13日,工信部、國家互聯網信息辦公室、公安部聯合發佈《網絡產品安全漏洞管理規定》,對漏洞的發現、報告、修補和發佈等行為做了明確規範,《規定》與《數據安全法》一起於9月1日起施行。

《IT時報》記者查閲《規定》發現,其中第七條寫明:網絡產品提供者發現或者獲知所提供網絡產品存在安全漏洞後,應當立即採取措施並組織對安全漏洞進行驗證,評估安全漏洞的危害程度和影響範圍;對屬於其上游產品或者組件存在的安全漏洞,應當立即通知相關產品提供者。同時,應當在2日內向工業和信息化部網絡安全威脅和漏洞信息共享平台(以下簡稱平台)報送相關漏洞信息。

圖源:工信部

從此次漏洞被引爆的時間軸上看,早在11月24日,阿里雲的一名程序員發現了這一漏洞,並通知了開發Log4j2組件的公司阿帕奇,但並沒有根據《規定》在2日內向工信部平台報送相關信息。

隨後,阿帕奇軟件基金會位於奧地利和新西蘭的官方計算機應急小組,開始對該漏洞展開追蹤,並率先發布了相關問題的全球預警。

中國官方得到的消息應該是12月9日-10日。工信部網絡安全管理局《關於阿帕奇Log4j2組件重大安全漏洞的網絡安全風險提示》中提到,12月9日收到有關網絡安全專業機構報告。

《IT時報》記者從國家互聯網應急中心發佈的一則公告上則看到,12月10日,國家信息安全漏洞共享平台(CNVD)收錄了Apache Log4j2遠程代碼執行漏洞(CNVD-2021-95914),目前,漏洞利用細節已公開,阿帕奇官方已發佈補丁修復該漏洞。CNVD建議受影響用户立即更新至最新版本,同時採取防範性措施避免漏洞攻擊威脅。

然而,此時距離第一次發現漏洞已經過去半個月。

03

“挖”漏洞合規更重要

“國家對網絡漏洞管理進行強監管的背景是,關於網絡安全的黑白之爭越來越激烈。”在一位安全界人士看來,阿里雲此次被罰並不冤,作為中國最大的雲服務商,合規意識如此薄弱,的確不應該。

近兩年來,發生在安全領域的攻擊事件呈直線上升的態勢,甚至在全球範圍內出現幾個規模化、組織化的黑客勒索組織。今年5月,迫使美國最大的成品油管道運營商Colonial Pipeline關閉了一條關鍵的運輸管道的勒索病毒襲擊,便來自一家名為“暗面”(DarkSide)的組織。

圖源:每日郵報

這些黑客組織嗅覺靈敏,不但研發軟件、培訓“下線”,甚至還將勒索襲擊當做一門生意運營,專門針對一些重要公司進行定向、高索賠額的病毒攻擊。

Apache Log4j2漏洞被公開後,網絡安全公司Crowdstrike高級副主席邁耶斯(Adam Meyers)便曾表示,截至美國時間12月10日,黑客已經將漏洞“完全武器化”,還開發出利用該漏洞的攻擊工具向外分發。

圖源:東方IC

據上述安全界人士介紹,網絡安全公司報告漏洞的傳統做法是先通知廠商,然後等廠商打好補丁後,再向社區公開,讓所有使用該產品的企業及時修復漏洞。但從發現漏洞到打好補丁之間畢竟有時間差,很容易被黑客藉此打個“閃電戰”。尤其是開源軟件,有些程序員習慣性地在開源社區內討論一些細節,也有可能在不知不覺中被黑客找到機會。尤其像Log4j2組件漏洞這樣的普遍性問題,由於涉及面太廣,很難確保這條傳統路徑可以將信息傳遞給所有客户。

近兩年來,各個國家對於網絡、數據安全越發重視,各種相關法規條例相繼出台。和《規定》一樣在今年9月1日實施的《數據安全法》第29條也規定:數據處理者發現數據安全缺陷、漏洞等風險時,應當立即採取補救措施;發生數據安全事件時,應當立即採取處置措施,按照規定及時告知用户並向有關主管部門報告。

“無論是安全公司還是雲服務商,都應該將這些法規細化為可執行的操作規範,固定下來,但這種合規性要求,對於不少‘草莽’起家的民營白帽子公司是個全新領域,需要好好琢磨。”一位白帽子透露,阿里雲被處罰後,公司一直在討論如何在合規前提下,為客户提供及時有效的安全服務,甚至在考慮轉型做一些相對模式較“重”的安全防禦,在發現漏洞並上報的時間差裏,先第一時間阻斷攻擊路徑,“只是成本肯定會因此上升。”

作者/IT時報記者 郝俊慧

編輯/錢立富 挨踢妹

排版/季嘉穎

圖片/工信部 每日郵報 東方IC

來源/《IT時報》公眾號vittimes