東芝歐洲業務遭入侵,專業人士:黑客可能已在東芝建立基礎據點

【文/觀察者網 呂棟 編輯/周遠方】美國東海岸輸油“大動脈”——運營商Colonial Pipeline剛交完贖金恢復運營,該國東南部油品短缺情況尚未緩解,肇事黑客組織“黑暗面”(DarkSide)又盯上了日本企業。

當地時間5月14日,據日本放送協會(NHK)報道,被美國聯邦調查局認定與Colonial Pipeline網絡攻擊事件有關的黑客組織“黑暗面”宣稱入侵東芝法國子公司,並竊取了機密信息,該公司正對此事進行調查。

網絡安全專業人士宋國龍對觀察者網分析了“黑暗面”兩次行動的特點,並表示,按照常規APT攻擊的思路,黑客在成功攻擊法國東芝分公司之後,已建立基礎據點,接下來黑客會在保障隱蔽的前提下實施突破外網後的內網攻擊。

NHK報道截圖

日本信息安全公司“三井物產安全方向”(Mitsui Bussan Secure Directions)稱,日本時間週五凌晨1點剛過,位於俄羅斯(Russia-based)的“黑暗面”在暗網(dark web)上建立了一個網站,並在上面發佈聲明稱,該組織入侵了東芝法國公司一處設施的系統,竊取了超過740G的數據,其中包括有關東芝管理層和新業務的資料以及個人信息。

週五,過去幾年一直深陷一系列醜聞的東芝表示,正在成立一個戰略審查委員會,以考慮如何提高公司價值,並已任命瑞銀(UBS)為其財務顧問。財報顯示,在截至2021年3月的財年中,東芝實現營業利潤1044億日元(約合人民幣61.4億元),較上年下降20%,主要因為新冠疫情大流行損害了其盈利能力。該公司預計,在截至2022年3月的財年收入為3.25萬億日元,營業利潤為1700億日元(約合人民幣100億元),較2020財年增長62.8%。

路透社報道稱,雖然東芝方面表示只有少量工作數據丟失,但遭遇勒索軟件攻擊令該公司公佈的戰略評估和樂觀的利潤預測黯然失色(overshadowing)。該報道稱,“黑暗面”面向公眾的網站已經無法訪問,安全研究人員表示,該組織的多個網站已經停止訪問。

路透社報道截圖

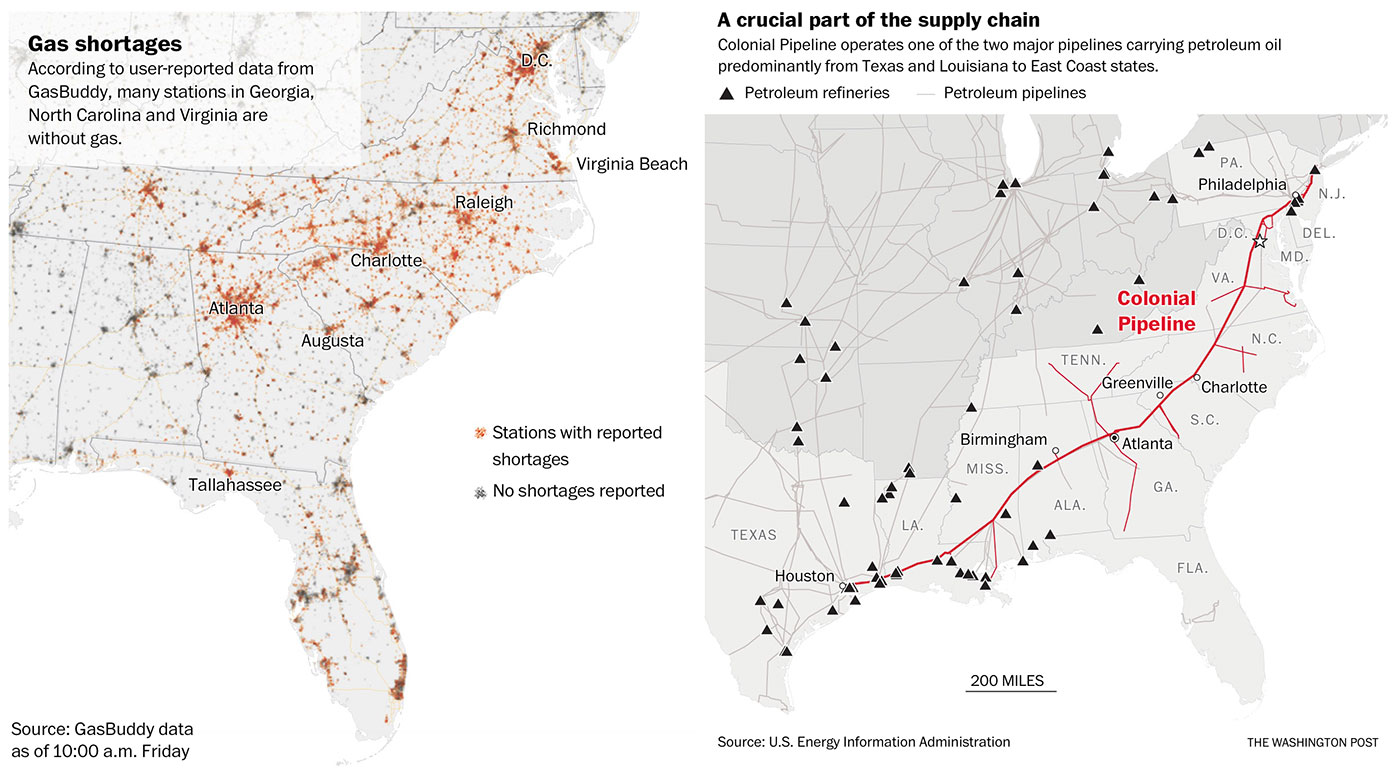

一週前(當地時間5月7日),美國最大成品油輸送管道的運營商Colonial Pipeline遭黑客勒索軟件攻擊,被迫全面暫停運營,該管道為東海岸供應了45%的汽油、柴油、航空燃料,還為軍方供油。

5月10日,襲擊者“黑暗面”在其“暗網”的主頁發佈聲明,間接回應造成Colonial Pipeline公司暫停運營三天的網絡襲擊,強調“只想要錢”,“不想給社會找麻煩”,還撇清關係,自稱“沒有政治目的”。

同日,美國聯邦調查局(FBI)也向媒體公佈了襲擊事件的調查結論,指控“黑暗面”組織對ColonialPipeline發動了勒索軟件攻擊。FBI表示,正與企業及其他政府部門合作,繼續開展調查。

經歷一週的艱難“周旋”,終於在當地時間5月13日下午5點左右,Colonial Pipeline公司宣佈恢復運營。至於為何能恢復運營,彭博社5月13日報道援引知情人士的話稱,其實Colonial公司早在勒索攻擊發生的數小時內,就已向黑客支付了500萬美元贖金以恢復系統。

同一天,美國總統拜登在白宮羅斯福廳發表講話,他直指此次對美國輸油管道運營商發起網絡攻擊的黑客來自俄羅斯境內,但他也強調,不認為普京和其所領導的俄羅斯政府是此次事件的幕後黑手,但俄政府有責任阻止發生在其境內的這類網攻行動。

專業人士:黑客可能已在東芝建立基礎據點

從事網絡安全工作多年的EKEdu創始人(上海享聚羣分信息技術有限公司)宋國龍從專業角度向觀察者網分析了兩次攻擊的異同點。

宋國龍分析,美國的輸油管道和法國東芝分公司遭受網絡攻擊這兩件事情,從攻擊方式上來講,都屬於高級可持續性攻擊,業內通常簡稱為APT攻擊,是Advanced Persistent Threat在國內的專業術語。跟常規APT攻擊以悄無聲息的方式竊取信息所不同的是:兩次攻擊均帶有勒索性質。即:DarkSide採用APT攻擊方式將勒索病毒植入被攻擊方的系統將數據加密,並以此勒索解密數據的費用。

輸油管道主要針對操作系統層面的攻擊,導致物聯網系統的基礎運行時環境被破壞。而東芝公司的遭受的攻擊可以歸屬為旁路攻擊,即:攻擊者難以突破東芝總部的網絡防禦,進而轉向防守較為薄弱的分公司。從事後分析的角度看,東芝總部跟法國東芝分公司是存在管理關係的獨立組織;因此可以確認法國東芝分公司的數據被竊取,但不能確定黑客竊取了東芝企業的核心機密。

雖有媒體稱黑客竊取東芝公司的核心數據,但是實際上,並沒有在黑產數據交易類的WebSite上捕捉到帶有明顯證據的數據樣本,東芝也並未承認或認可此次數據泄露事件。

之前國內某家銀行機構,發生過類似的疑似數據泄露事件,經過調研併發布的公告裏已明確説明未受到攻擊,且泄漏數據與真實客户數據不符。

受影響的輸油管道示意圖

所謂“勒索病毒”,其攻擊和傳播方式通常基於0day和nday,廠商提供修復補丁之前的漏洞被稱為0day,之後的稱之為nday,因為企業安裝補丁需要特定的時間窗口、需要花費時間,所以黑客就是利用這個時間差,將勒索病毒集成到攻擊代碼中,在互聯網上搜集未完成補丁修復的軟件、操作系統、物聯網系統等,常規勒索病毒的攻擊方式是廣泛的、大面積投放的一種攻擊形式。

從政治角度看,美國輸油管路攻擊事件,受攻擊對象為國家基礎設施,再繼續往下細分的話,攻擊目標是民用級別的工業基礎設施,對國家安全和運行的穩定性會帶來間接的、細微的影響,其影響主要在於民生問題。

從企業角度角度看,法國東芝屬於總部的分支機構,按照常規跨國企業的數據安全管理模型,核心數據的存儲通常集中於總部,且法國東芝分公司的業務並不是以研發類為主,因此可以推測核心研發類機密數據受到影響的概率不大,但銷售類數據可能會受到波及。如果黑客以法國東芝分公司為攻擊點,存在攻擊東芝總部的可能,但目前無法證實。

按照常規APT攻擊的思路,黑客在成功攻擊法國東芝分公司之後,已建立基礎據點,接下來黑客會在保障隱蔽的前提下實施突破外網後的內網攻擊,通過橫向和縱向攻擊手段,進一步實施信息收集,必要時通過社工攻擊,攻擊東芝總部;其主要目的是竊取黑客希望獲得的核心數據,例如:核心研發數據。

外媒報道截圖

據外媒報道梳理,“黑暗面”成立於2020年,被路透社等形容為“年輕且專業”,還有美媒聲稱該組織與俄羅斯政府有聯繫,但沒有提供證據。

總部設在紐約、實驗室設在以色列的網絡安全公司Varonis透露,從去年8月份開始,“黑暗面”因發動一系列具有“高度針對性”的網絡勒索攻擊而引發關注。Varonis公司認為,鑑於該組織“十分熟悉”勒索對象的網絡基礎設施、安保技術與弱點,可以推測其成員中或有前互聯網安保領域的專業人士。

“黑暗面”組織慣用“胡蘿蔔加大棒”的手法,通過挾持一部分被害者的文件資料(如人事、財務與個人信息等),以威脅曝光來阻止對方重啓系統。有網絡安全公司的專家認為,以“黑暗面”為代表的一批黑客組織正朝“無情的高效率”方向發展,向受害者傳遞“我們是專業人士,抗衡是沒有用的,付錢吧”的潛台詞。

去年8月,美國《連線》雜誌曾以“勒索成為生意,且越發殘酷”為題,報道“黑暗面”等黑客組織如何像企業一樣行事,包括為勒索對象提供資金週轉期限、實時聊天支持,甚至承擔“企業責任”:該組織當時承諾攻擊對象僅限“付得起贖金”的目標。

本文系觀察者網獨家稿件,未經授權,不得轉載。