阿里雲未及時通報重大漏洞,會造成什麼後果?

【文/觀察者網 呂棟】

12月22日,阿里雲被工信部暫停網絡安全威脅信息共享平台合作單位6個月的消息引發輿論廣泛關注。

這事緣起於一個月前。當時,阿里雲團隊的一名成員發現阿帕奇(Apache)Log4j2組件嚴重安全漏洞後,隨即向位於美國的阿帕奇軟件基金會通報,但並沒有按照規定向中國工信部通報。事發半個月後,中國工信部收到網絡安全專業機構的報告,才發現阿帕奇組件存在嚴重安全漏洞。

阿帕奇組件存在的到底是什麼漏洞?阿里雲沒有及時通報會造成什麼後果?國內企業在發現安全漏洞後應該走什麼程序通報?觀察者網帶着這些問題採訪了一些業內人士。

漏洞銀行聯合創始人、CTO張雪松向觀察者網指出,Log4j2組件應用極其廣泛,漏洞危害可以迅速傳播到各個領域。由於阿里雲未及時向中國主管部門報告相關漏洞,直接造成國內相關機構處於被動地位。

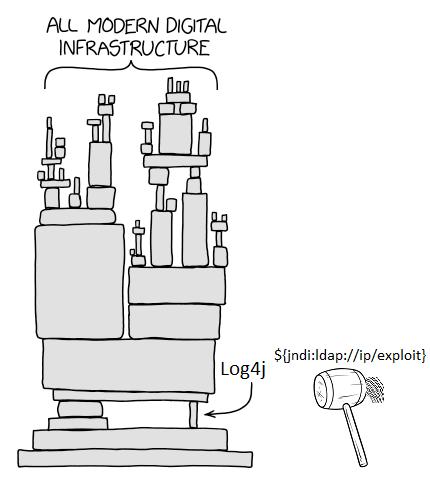

關於Log4j2組件在計算機網絡領域的關鍵作用,有國外網友用漫畫形式做了形象説明。按這個圖片解讀,如果沒有Log4j2組件的支撐,所有現代數字基礎設施都存在倒塌的危險。

國外社交媒體用户以漫畫的形式,説明Log4j2的重要性

先簡單梳理一下阿帕奇嚴重安全漏洞的時間線:

11月24日,阿里雲在Web服務器軟件阿帕奇(Apache)下的開源日誌組件Log4j2內,發現重大漏洞Log4Shell,然後向總部位於美國的阿帕奇軟件基金會報告。

獲得消息後,奧地利和新西蘭官方計算機應急小組立即對這一漏洞進行預警。新西蘭方面聲稱,該漏洞正在被“積極利用”,並且概念驗證代碼也已被髮布。

12月9日,中國工信部收到有關網絡安全專業機構報告,發現阿帕奇Log4j2組件存在嚴重安全漏洞,立即召集阿里雲、網絡安全企業、網絡安全專業機構等開展研判,並向行業單位進行風險預警。

12月9日,阿帕奇官方發佈緊急安全更新以修復遠程代碼執行漏洞,漏洞利用細節公開,但更新後的Apache Log4j2.15.0-rc1版本被發現仍存在漏洞繞過。

12月10日,中國國家信息安全漏洞共享平台收錄Apache Log4j2遠程代碼執行漏洞;阿帕奇官方再度發佈log4j-2.15.0-rc2版本修復漏洞。

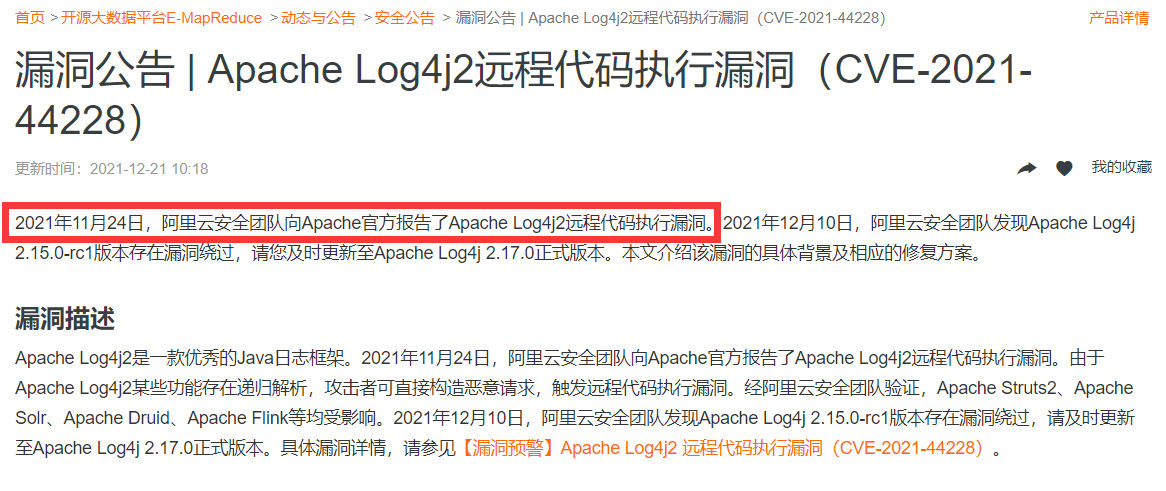

12月10日,阿里雲在官網公告披露,安全團隊發現Apache Log4j2.15.0-rc1版本存在漏洞繞過,要求用户及時更新版本,並向用户介紹該漏洞的具體背景及相應的修復方案。

12月14日,中國國家信息安全漏洞共享平台發佈《Apache Log4j2遠程代碼執行漏洞排查及修復手冊》,供相關單位、企業及個人參考。

12月22日,工信部通報,由於阿里雲發現阿帕奇嚴重安全漏洞隱患後,未及時向電信主管部門報告,未有效支撐工信部開展網絡安全威脅和漏洞管理,決定暫停該公司作為工信部網絡安全威脅信息共享平台合作單位6個月。

根據公開資料,此次被阿里雲安全團隊發現漏洞的阿帕奇Log4j2是一款開源的Java日誌記錄工具,控制Java類系統日誌信息生成、打印輸出、格式配置等,大量的業務框架都使用了該組件,因此被廣泛應用於各種應用程序和網絡服務。

有資深業內人士告訴觀察者網,Log4j2組件出現安全漏洞主要有兩方面影響:一是Log4j2本身在java類系統中應用極其廣泛,全球Java框架幾乎都有使用。二是漏洞細節被公開,由於利用條件極低幾乎沒有技術門檻。因適用範圍廣和漏洞利用難度低,所以影響立即擴散並迅速傳播到各個行業領域。

簡單來説,這一漏洞可以讓網絡攻擊者無需密碼就能訪問網絡服務器。

這並非危言聳聽。美聯社等外媒在獲取消息後評論稱,這一漏洞可能是近年來發現的最嚴重的計算機漏洞。Log4j2在全行業和政府使用的雲服務器和企業軟件中“無處不在”,甚至犯罪分子、間諜乃至編程新手,都可以輕易使用這一漏洞進入內部網絡,竊取信息、植入惡意軟件和刪除關鍵信息等。

阿里雲官網截圖

然而,阿里雲在發現這個“過去十年內最大也是最關鍵的單一漏洞”後,並沒有按照《網絡產品安全漏洞管理規定》第七條要求,在2天內向工信部網絡安全威脅和漏洞信息共享平台報送信息,而只是向阿帕奇軟件基金會通報了相關信息。

觀察者網查詢公開資料發現,阿帕奇軟件基金會(Apache)於1999年成立於美國,是專門為支持開源軟件項目而辦的一個非營利性組織。在它所支持的Apache項目與子項目中,所發行的軟件產品都遵循Apache許可證(Apache License)。

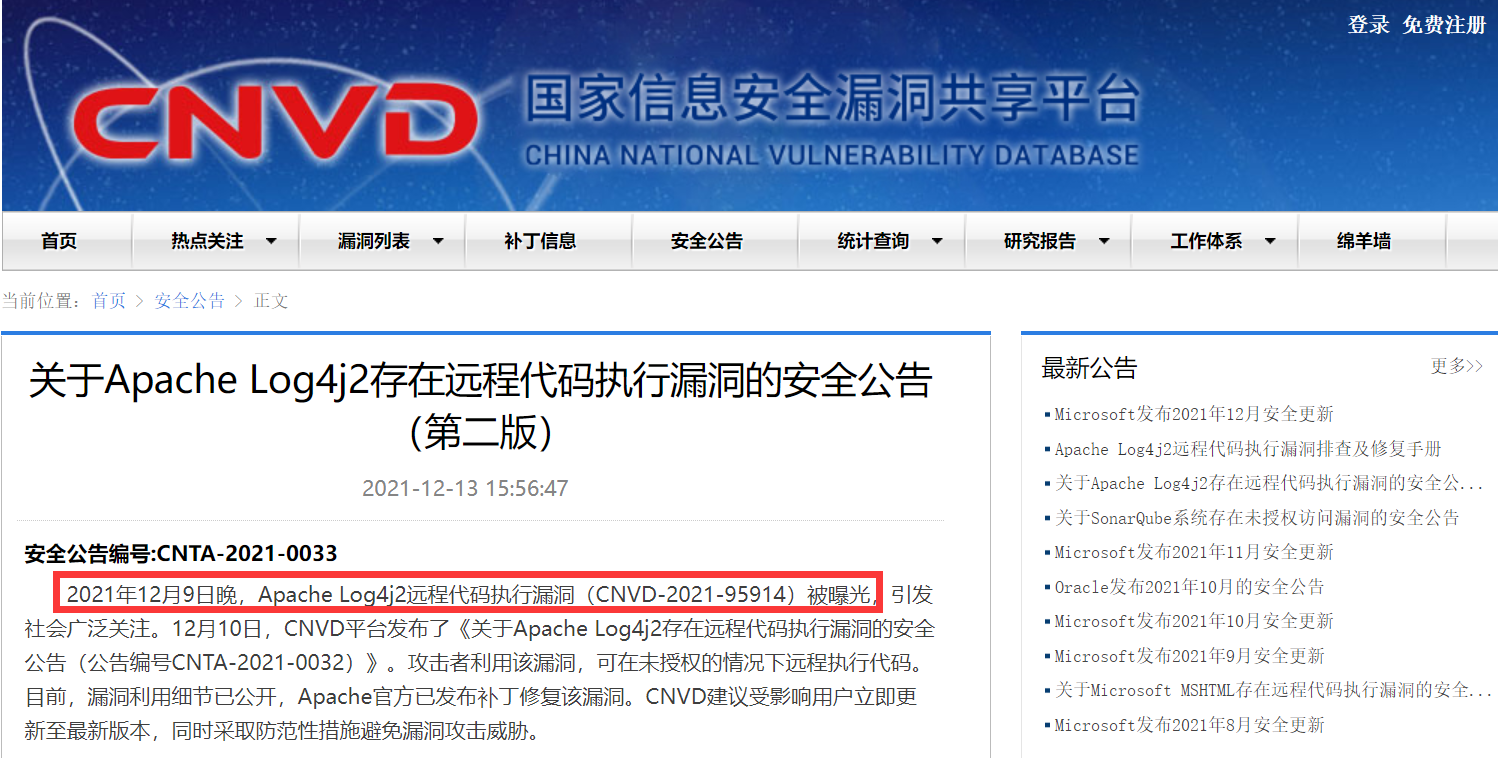

12月10日,在阿里雲向阿帕奇軟件基金會通報漏洞過去半個多月後,中國國家信息安全漏洞共享平台才獲得相關信息,併發布《關於Apache Log4j2存在遠程代碼執行漏洞的安全公告》,稱阿帕奇官方已發佈補丁修復該漏洞,並建議受影響用户立即更新至最新版本,同時採取防範性措施避免漏洞攻擊威脅。

中國國家信息安全漏洞共享平台官網截圖

事實上,國內網絡漏洞報送有一套清晰流程。業內人士向觀察者網介紹,業界通用的漏洞報送流程是,成員單位>工業和信息化部網絡安全管理局 >國家信息安全漏洞共享平台(CNVD)>CVE;成員單位>中國信息安全測評中心 > 國家信息安全漏洞庫(CNNVD)> 國際非盈利組織CVE;非成員單位或個人註冊提交CNVD或CNNVD。

根據公開資料,CVE(通用漏洞共享披露)是國際非盈利組織,全球通用漏洞共享披露協調企業修復解決安全問題,由於最早由美國發起該漏洞技術委員會,所以組織管理機構主要在美國。而CNVD是中國的信息安全漏洞信息共享平台,由國內重要信息系統單位、基礎電信運營商、網絡安全廠商、軟件廠商和互聯網企業建立的信息安全漏洞信息共享知識庫。

上述業內人士認為,阿里這次因為漏洞影響較大,所以被當做典型通報。在CNVD建立之前以及最近幾年,國內安全人員對CVE的共識、認可度和普及程度更高,發現漏洞安全研究人員慣性會提交CVE,雖然最近兩年國家建立了CNVD,但普及程度不夠,估計阿里安全研究員提交漏洞的時候,認為是個人技術成果的事情,上報國際組織協調修復即可。

但根據最新發布的《網絡產品安全漏洞管理規定》,國內安全研究人員發現漏洞之後報送CNVD即可,CNVD會發起向CVE報送流程,協調廠商和企業修復安全漏洞,不允許直接向國外漏洞平台提交。

由於阿里雲未有效支撐工信部開展網絡安全威脅和漏洞管理,工信部網絡安全管理局研究後,決定暫停阿里雲作為上述合作單位6個月。暫停期滿後,根據阿里雲整改情況,研究恢復其上述合作單位。

業內人士向觀察者網指出,工信部這次針對是阿里,其實也是向國內網絡安全行業從業人員發出警示。從結果來看對阿里的處罰算輕的,一是沒有踢出成員單位,只是暫停6個月。二是工信部沒有對這次事件的安全研究人員進行個人行政處罰或警告,只是對直接向國外CVE報送的Log4j漏洞的那個安全專家點名批評。

本文系觀察者網獨家稿件,未經授權,不得轉載。