日本不斷增加的網絡攻擊顯示了美國和歐洲也很容易受到攻擊的脆弱性 - 彭博社

Jamie Tarabay, Min Jeong Lee, Takahiko Hyuga

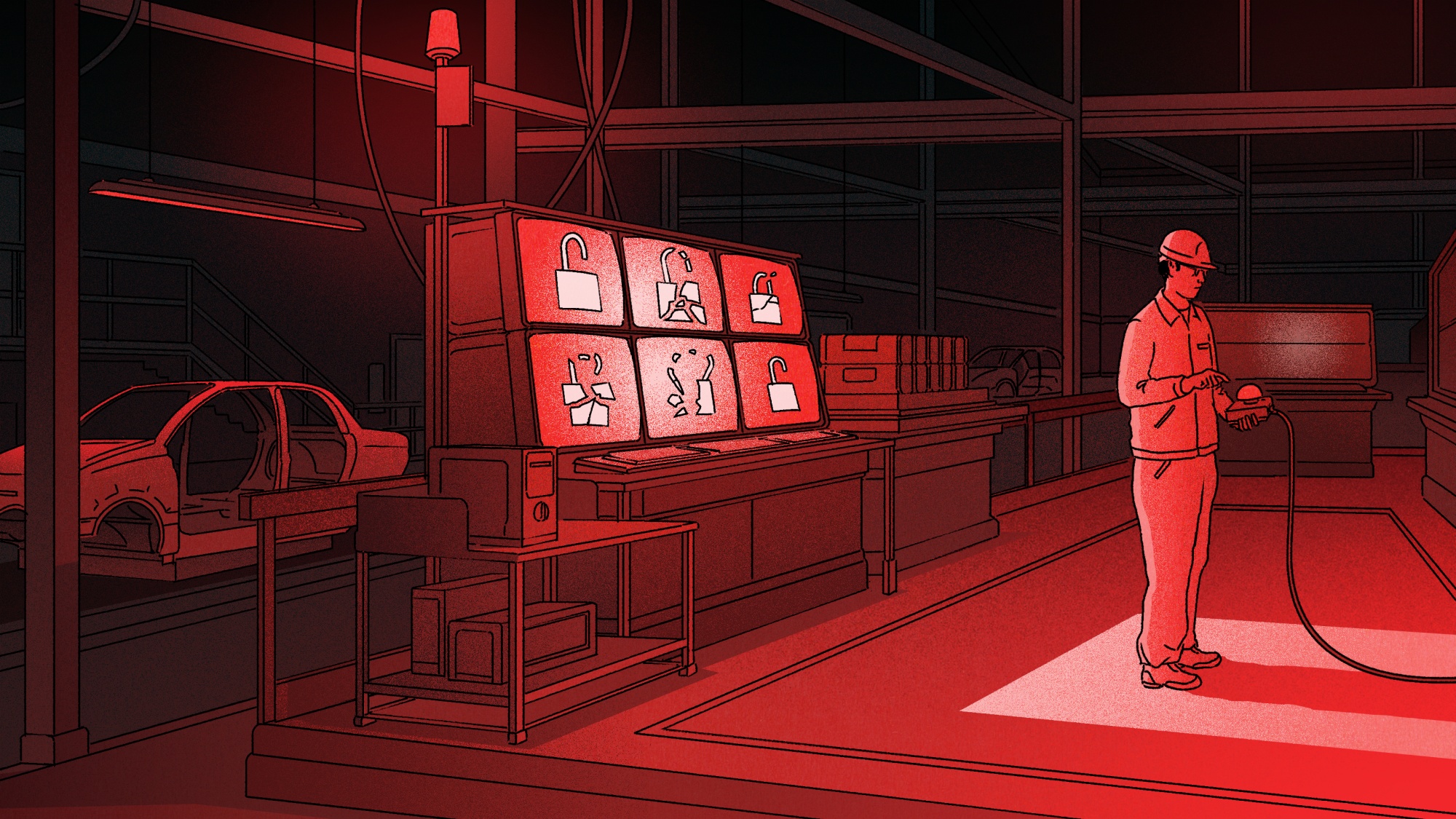

插圖:利亞姆·科布

插圖:利亞姆·科布

小島工業株式會社是一家規模較小,在日本以外鮮為人知的公司,主要生產汽車內部的杯架、USB插座和門袋。但它在汽車供應鏈中的地位至關重要。當該公司於2022年2月遭到黑客攻擊時,導致豐田汽車公司的整個生產線陷入停滯。

全球銷量最高的汽車製造商不得不停止14家工廠的生產,據初步估算,這導致約3.75億美元的損失,根據其銷售和產量數據。即使最初的危機過去,小島公司也花了幾個月的時間才使運營接近以前的常態。

該公司只是日本最近一長串網絡受害者中的一個。僅勒索軟件攻擊去年同比增長了58%,根據日本國家警察廳的數據,黑客事件揭示了從緩慢的事件響應時間到缺乏透明度等問題。在去年出口價值423億美元的芯片零部件的國家中,佔據了一些材料的供應主導地位,供應鏈問題可能具有全球性的影響。

關於網絡攻擊的比較數據可能很難找到。但日本電信公司NTT株式會社的首席網絡安全策略師松原美保子表示,該國面臨着特別艱難的時期。

“隨着勒索軟件攻擊數量的增加,去年第一季度日本遭受的Emotet攻擊比其他任何國家都多,”她説,指的是一種經常通過釣魚郵件傳播的惡意軟件。 “日本在應對工業、政府和醫療保健部門遭受更多網絡攻擊方面度過了艱難的一年。”

然而,雖然日本有自己與黑客有關的問題,但許多漏洞與美國和其他技術強國共享。 從美國的Colonial Pipeline攻擊到澳大利亞電信黑客事件,暴露了1000萬用户個人數據,富裕國家一再低估了網絡犯罪的嚴峻現實。

與此同時,對日本醫院等重要服務的攻擊——延誤了手術和其他治療——提醒人們,金錢並不是唯一要面對的。

“勒索軟件攻擊對日本人是個警鐘,”松原説。“因為現在人類生命處於危險之中。”

2017年,豐田城市豊田市的豐田堤工廠生產線。攝影師:Noriko Hayashi/Bloomberg2022年2月26日的小島攻擊是一種被稱為供應鏈黑客攻擊的方式:黑客侵入第三方業務合作伙伴的系統,並利用它們訪問小島的文件服務器。 據小島發言人稱,到晚上9點,他們已經加密了一些服務器和計算機終端上的數據。

2017年,豐田城市豊田市的豐田堤工廠生產線。攝影師:Noriko Hayashi/Bloomberg2022年2月26日的小島攻擊是一種被稱為供應鏈黑客攻擊的方式:黑客侵入第三方業務合作伙伴的系統,並利用它們訪問小島的文件服務器。 據小島發言人稱,到晚上9點,他們已經加密了一些服務器和計算機終端上的數據。

大約在晚上11點發現了這次入侵。黑客已經發送了勒索要求,但小島的工程師從未回應黑客的任何溝通,發言人説。

在黎明之前,小島關閉了與外部供應商通信的系統,第二天,豐田宣佈將暫停國內所有工廠的運營。這次侵入意味着包括 大發動機株式會社和 日野汽車株式會社在內的子公司也不得不停止生產。

“日本的攻擊正在增加,越來越多的公司意識到了風險,” 三井住友日本保險株式會社的核保人員泉信平説。他估計網絡保險的銷售量比去年增長了20%到30%。

他補充説,小型企業幾乎沒有保護措施。“他們不知道在緊急情況或事件發生時該怎麼辦,也沒有採取措施防止損害蔓延。”

高端強國

供應鏈黑客攻擊有巨大的潛力破壞經濟。雖然許多製造和組裝工作發生在成本較低的市場,但日本在生產一小部分高端商品方面佔據主導地位。像手機、電腦和電動牙刷等產品通常包含日本零部件。

根據加州大學聖迭戈分校全球政策與戰略學院日本商業教授烏爾裏克·謝德的説法,日本生產約80%的電子用精細化學品,並主導光刻膠全球供應,光刻膠是用於製造半導體芯片的一種感光材料。如果這些產業容易受到網絡攻擊,將會產生不可估量的影響。

“你每天都在使用一個如果沒有日本零部件就不會存在的物品,” 謝德説。

“日本公司是全球供應鏈中的重要組成部分,”她補充説。“你越往上游走,日本就越在其中。”

小島只是日本最近網絡受害者名單上的一個名字。攝影師:Kaname Muto/讀賣新聞/AP去年,製造商富士美、電裝、日立金屬和TB川島的海外子公司遭遇了網絡攻擊,這些子公司持有日本的知識產權。日本的服裝製造商、傢俱製造商、信用卡公司、圖書館和社交媒體服務運營商也是黑客的目標。而在九月,親俄羅斯的黑客組織Killnet發動了分佈式拒絕服務(DDoS)攻擊,使20個日本政府網站癱瘓。

小島只是日本最近網絡受害者名單上的一個名字。攝影師:Kaname Muto/讀賣新聞/AP去年,製造商富士美、電裝、日立金屬和TB川島的海外子公司遭遇了網絡攻擊,這些子公司持有日本的知識產權。日本的服裝製造商、傢俱製造商、信用卡公司、圖書館和社交媒體服務運營商也是黑客的目標。而在九月,親俄羅斯的黑客組織Killnet發動了分佈式拒絕服務(DDoS)攻擊,使20個日本政府網站癱瘓。

作為回應,日本政府表示將出台新法律,進行主動的網絡行動,以“開始監視潛在攻擊者並在潛在風險跡象確立後立即入侵其系統。”

這標誌着政府在網絡安全方面的態度明顯升級,此前一直遵循日本憲法對二戰結束後和平主義的承諾。這些變化體現在日本防衞部隊內部正在建立的新網絡指揮部中。

西方盟友一直在等待這個國家承認必須做更多,安全公司Blackpanda日本區總經理David Suzuki表示。

“我認為日本終於意識到了網絡安全不是一個IT問題。這是一個安全問題,對吧?”他説。“因為攻擊你的不是一台機器,而是一個壞人,利用機器。”

恢復成本

儘管日本擁有先進的技術知識,但也是一個傳統經營方式根深蒂固的地方。當勒索軟件攻擊發生時,公司通常能夠通過使用紙質清單和離線備份系統來保持運營 —— 這些系統可靠且不易被黑客攻擊,但也緩慢且繁瑣。隨着公司逐漸恢復其系統,據行業官員和網絡專家稱,並不總是會報告違規行為。

從歷史上看,日本公司通過依賴於處理受損網絡的極其緩慢的數據恢復公司來避免支付贖金,這是由著名的退役少將田中辰宏説的,他現在是富士通系統集成實驗室有限公司的研究負責人。但是,攻擊頻率的增加也意味着恢復成本也在增加。

“很少有公司僱傭一種事件指揮官,這個人負責處理網絡攻擊和業務連續性,”田中説。“我們必須改變思維。”

一些日本公司內部也存在抵制披露攻擊和升級系統的情況,這源於社會對歸咎的規範,根據長期居住在日本的網絡公司CrowdStrike戰略威脅諮詢組負責人斯科特·賈科夫的説法。

這種文化阻礙了該國建立本地安全專家人口的能力,日本名古屋工業大學制造與創新副教授佐々木浩説。

“當發生網絡安全事件時,他們需要承擔責任和負責任。關注其關鍵基礎設施的其他國家將從日本的情況中學到供應鏈的重要性,”他説。

2022年7月,參與者在一個研討會上學習反網絡攻擊清單,以幫助減少未來攻擊的風險。攝影師:中山浩二/讀賣新聞/美聯社儘管日本可能是這種脆弱性的一個極端例子,但並非唯一面臨風險的國家。

2022年7月,參與者在一個研討會上學習反網絡攻擊清單,以幫助減少未來攻擊的風險。攝影師:中山浩二/讀賣新聞/美聯社儘管日本可能是這種脆弱性的一個極端例子,但並非唯一面臨風險的國家。

在美國,網絡安全監管一直存在漏洞,政府長期以來一直依賴企業自願遵守網絡安全指南。但是,在三月發佈其國家網絡戰略時,拜登政府支持更嚴格的措施,推動聯邦機構利用現有權力在關鍵領域設定最低網絡安全要求。

在澳大利亞,直到去年,未能減輕易於預防的安全漏洞的企業面臨最低的財務處罰,當時政府引入了罰款最高可達5,000萬澳元(3350萬美元)或公司在相關期間調整營業額的30%。與此同時,歐盟在最近的一份報告中指出,其大部分軟件源自美國,其自身的網絡安全產業需要增長以解決漏洞。根據Check Point Software Technologies Ltd.的數據,該地區的網絡攻擊在2022年較去年增長了26%。

負責監督日本網絡安全的政府機構表示,該國的信息披露規則與其他發達國家並沒有太大不同。

“沒有哪個國家要求公司公開披露其網絡安全攻擊的賬户,”來自網絡安全事故應對和戰略中心的一位官員説道,他要求不透露姓名。“這是因為這些信息可能會影響他們的業務運營。”

日本要求提供關鍵基礎設施(如電信、電力、燃氣和鐵路)的公司自願報告任何網絡安全事件。超過一千家公司屬於這一類別,2021年共提交了407份報告。

“儘管這不是義務,但報告是正確的,必要的信息也得到了分享,”NISC官員表示。“日本文化的一個獨特之處在於,一旦人們承諾了,他們會遵守要求,無論是自願的還是義務的。”

東京2020年奧運會閉幕式。攝影師:Noriko Hayashi/Bloomberg日本有一些網絡安全的勝利可慶祝。NTT網絡安全策略師松原指出,該國在不引人注目的情況下擊退了數以萬計針對東京2020年奧運會的網絡攻擊。她説,日本過去兩年還參加了北約的年度網絡演習,儘管它不是北約成員國。

東京2020年奧運會閉幕式。攝影師:Noriko Hayashi/Bloomberg日本有一些網絡安全的勝利可慶祝。NTT網絡安全策略師松原指出,該國在不引人注目的情況下擊退了數以萬計針對東京2020年奧運會的網絡攻擊。她説,日本過去兩年還參加了北約的年度網絡演習,儘管它不是北約成員國。

“即使是我交談的日本人也不知道,”她説。“但今年每個人對網絡安全更感興趣,因為他們擔心出於金融動機或地緣政治原因的網絡攻擊。”

日本並不是唯一不願承認其網絡安全失敗的國家。但是,其製造業在最近幾個月遭受的無情攻擊為其他需要保護供應鏈的富裕國家提供了一個警示。根據信息服務公司Segue Group Co.的安全主管Kouji Morii所説,與其他國家的高管相比,日本高管“仍然猶豫不決”。

“日本僱主有一種傾向,認為除非受到攻擊,否則網絡攻擊與他們無關。我們必須改變這種想法。”