深度解讀以色列間諜軟件Predator_風聞

开源情报俱乐部-开源情报俱乐部官方账号-专注OSINT开源情报研究与应用1小时前

事件背景及描述

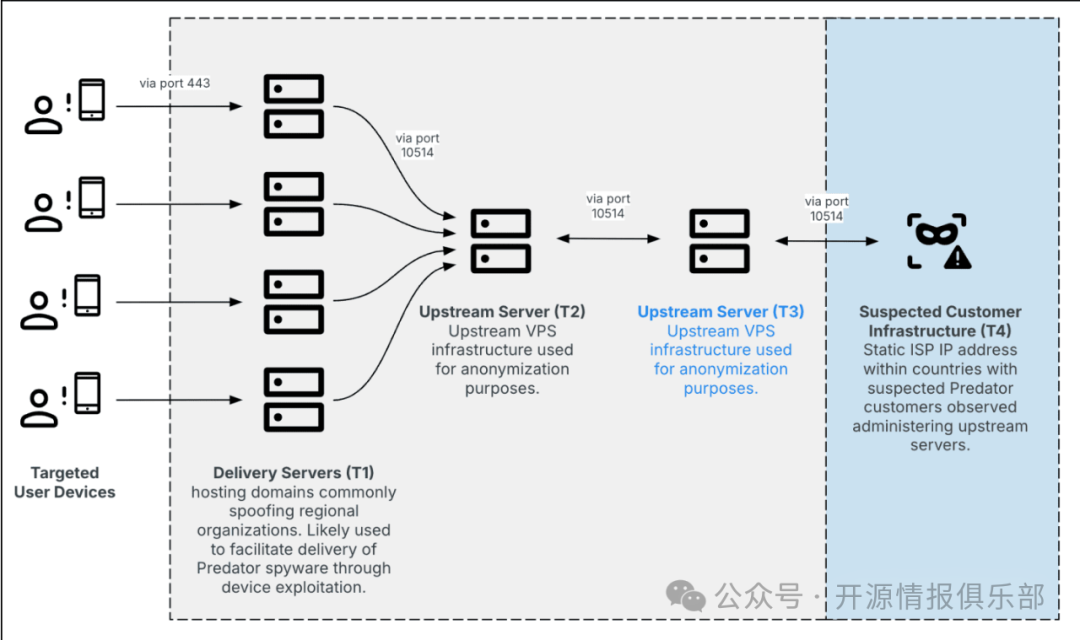

近期,Insikt Group的網絡安全研究人員發現了Predator間諜軟件基礎設施的死灰復燃,此前人們認為該基礎設施由於公開曝光和美國政府制裁而基本上處於不活躍狀態。儘管遇到這些挫折,Predator背後的Intellexa重新設計了其間諜軟件傳送系統,使其能夠在逃避檢測的同時繼續運行。

具有附加層的多層Predator基礎設施(來源:Recorded Future)

Recorded Future報告鏈接:

https://go.recordedfuture.com/hubfs/reports/cta-2024-0905.pdf

Predator是Cytrox開發的一款間諜軟件,自2019年以來一直用於對全球知名目標進行秘密監視。在制裁和公開披露之後,Predator活動在2024年初急劇下降,但Insikt Group最近的分析顯示,該間諜軟件遠未達到預期目標。該報告基於網絡工件和記錄的未來網絡情報的結合,概述了新基礎設施集羣的創建,其中包括來自剛果民主共和國的先前未記錄的客户。

Insikt Group在不同國家確定了四個不同的Predator集羣:

安哥拉;可能與之前與Predator相關的葡萄牙語域名相關。

剛果民主共和國;一個新的集羣被發現,表明“捕食者”存在於政治不穩定的地區。

馬達加斯加/阿聯酋;一個可能分裂的集羣,展示了Predator的覆蓋範圍跨越多個地理區域。

沙特阿拉伯;一個不活躍的集羣,儘管與Predator早期行動的歷史聯繫仍然存在。

儘管受到公眾的監督和制裁,間諜軟件市場仍在持續增長,Predator的迴歸凸顯了對僱傭監視工具的持續需求。建議採取全面的安全措施,包括定期設備更新、移動設備管理系統和強大的安全意識培訓。雖然這些步驟可以降低風險,但像Predator這樣的間諜軟件不斷發展的複雜性要求組織和個人持續保持警惕。

Predator及其幕後受益者

Predator(掠食者)是一種功能強大的間諜軟件,已被多個國家用來監視政治人物、記者、人權活動人士或反對者等,本文探索這個引發全球陰謀和憤怒的神秘數字實體的複雜層面。

Predator最初是由專門從事網絡情報和監控解決方案的瑞士巨頭Cytrox構思開發的間諜軟件,Cytrox是一家位於北馬其頓的公司,專門從事網絡情報系統。Cytrox公司於2017年3月,由6名商人創立,是一家股份制公司,其中5名來自以色列(Dror Harpaz、Sharon Adler、Avraham Rubinstein、Eyal Avraham Oren、Alon Arabov),1名來自匈牙利(Rotem Farkash)。伊沃·馬林科夫斯基(Ivo Malinkovski)為首席執行官,同時也是Cyshark公司的負責人。另外,北馬其高級酒莊卡姆尼克酒莊為馬林科夫斯基家族持有,其家族也是當地三十多年的軍火貿易商。

伊沃·馬林科夫斯基

根據真正所有者的單獨登記,Cytrox的受益所有者是以色列前空軍退伍軍人梅爾·沙米爾 (Meir Shamir)。Cytrox並且獲得了以色列航空航天工業公司的初始資金。

Cytrox它後來成為“間諜軟件明星聯盟”Intellexa的一員,該聯盟的成立是為了與NSO集團競爭,並將自己描述為“基於歐盟並受到監管,在整個歐洲擁有六個站點和研發實驗室”。而Intellexa的創始人是色列國防軍預備役上校,曾擔任陸軍秘密技術部隊的首席指揮官塔爾·迪利安(Tal Dilian)。

塔爾·迪利安

另外四家公司在北馬其頓斯科普里的同一地址註冊,每家公司都與塔爾·迪利安的同事有聯繫:Cyshark、Cygnet、Cintellexa和Cyberlab。所有這些公司均在2017年至2020年間註冊。

Intellexa聯合了多個仍籠罩在神秘之中的付費間諜技術供應商和製造商、公司和實體,其目標是為所有有抱負的間諜客户創建一站式商店。該聯盟是一個由監控公司組成的聯盟,其中包括Nexa Technologies,Nexa Technologies在Nexa Groupe的龐大保護傘下運營,Nexa Groupe是億萬富翁皮埃爾·安託萬·洛倫齊(Pierre-Antoine Lorenzi)擁有的一家法國國防集團,前身為Amesys。

Cytrox的Predator間諜軟件已被多國政府用來針對50多個國家的政治對手、記者、活動人士和人權捍衞者。2023年,美國商務部將Cytrox添加到實體名單中,禁止其在未經許可的情況下向美國出口產品或購買美國技術。

Cytrox是全球間諜軟件行業的主要參與者之一,該行業的運作缺乏監管和監督。

Predator作為一款間諜軟件,可以監視手機的活動和數據。Predator已經超越了國界,進入了世界各地政府和私人實體的武庫。令人毛骨悚然的是,它被獨裁政權和侵犯人權者用來針對感興趣的個人。這份令人不寒而慄的名單包括來監視政治人物、記者、人權活動人士或反對者。

Predator超越了普通軟件的範疇。它是一種高度複雜的間諜軟件,經過精心設計,可以滲透並秘密監控智能手機和計算機。是什麼讓它與眾不同?它具有在用户完全不知情的情況下進行操作的不可思議的能力,這一特性在數字領域引起了軒然大波。

Predator和Pegasus之間不可避免地會產生比較,Pegasus是以色列NSO集團開發的另一個臭名昭著的間諜軟件。雖然它們具有某些共同特徵,但在成本、操作所需的技術熟練程度、攻擊向量以及隱藏不被窺探的能力方面存在顯著差異。

Pegasus:解讀以色列間諜軟件Pegasus

Predator入侵功能及方式

Predator擁有一系列不遺餘力的功能。可以侵入設備內部系統,獲取其攝像頭、麥克風、消息、電子郵件,甚至精確的地理座標的訪問權限,它還擁有記錄通話、仔細記錄擊鍵以及攔截來自WhatsApp和Signal等安全通信平台的消息的能力。

Predator的運作具有保密性,這對於那些試圖檢測並從受感染設備中刪除它的人來説是一個巨大的挑戰,它採用隱蔽的交付和付款方式,從外交郵袋秘密走私到巧妙偽裝的網絡釣魚電子郵件,付款以現金或通過離岸實體進行,加深了陰謀。

在網絡間諜世界中,Predator是一種神秘的威脅,它採用的秘密策略使其成為可怕的對手。Predator使用複雜的攻擊向量,採取秘密滲透目標設備的方法。

電子郵件:特洛伊木馬

Predator滲透設備的一種方法是通過電子郵件。在這種情況下,攻擊者會發送一封包含惡意附件或欺騙性網站鏈接的電子郵件。該附件或網站利用設備操作系統或軟件中的漏洞,在未經用户同意的情況下秘密安裝Predator文件。

這種方法被稱為特洛伊木馬攻擊,將惡意軟件偽裝成無害或有益的內容。攻擊者經常精心製作電子郵件,使其看起來值得信賴,提供誘人的優惠或看似來自可靠的來源。社會工程策略也可用於誘騙收件人打開附件或單擊鏈接。

2019年出現了一個説明性的例子,當時國際特赦組織發現了針對摩洛哥記者和活動人士的惡意Excel文件。這些文件利用Microsoft Office零日漏洞秘密安裝Predator。

同樣,Forbidden Stories在2021年報道稱,印度記者和活動人士收到了包含惡意PDF文件的電子郵件。這些文件利用Adobe Reader零日漏洞,秘密安裝Predator。

短信陰謀:背叛的短信

Predator還利用短信作為感染手段。攻擊者發送短信,其中包含惡意網站的鏈接,這些網站利用設備瀏覽器或軟件漏洞,促進Predator文件的謹慎安裝。

此方法被歸類為網絡釣魚攻擊,旨在欺騙用户訪問欺騙性或受損的網站。 SMS 消息通常採用激發好奇心或引發緊迫感的內容。欺騙技術可用於使短信顯得真實。

公民實驗室在2018年發現了一個相關例子,墨西哥記者和活動人士收到了鏈接到惡意網站的短信。這些網站利用Android操作系統中的漏洞,在其手機上秘密安裝Predator文件。

此外,Forbidden Stories的2021年調查顯示,沙特記者和活動人士收到帶有惡意網站鏈接的短信,利用iOS操作系統漏洞安裝Predator文件。

欺騙之網:應對漏洞

另一種感染途徑是通過網絡。攻擊者將受害者引導至惡意網站或將他們從合法網站轉移至惡意網站。這些網站利用設備瀏覽器或軟件中的漏洞來秘密安裝Predator文件。

這種方法稱為偷渡式下載攻擊,不需要用户交互或同意。攻擊者使用各種技術使惡意網站顯得真實。域名欺騙、誤植、URL 縮短、內容注入、劫持和投毒都是用來掩蓋網站身份的策略。

國際特赦組織2019年的發現披露,盧旺達記者和活動人士訪問了利用Google Chrome瀏覽器和 Mozilla Firefox瀏覽器漏洞安裝Predator文件的惡意網站。

Forbidden Stories的2021年調查揭露了阿塞拜疆記者和活動人士遭遇惡意網站利用 Safari和Opera漏洞在其移動設備上安裝Predator文件的情況。

WhatsApp的脆弱連接

Predator利用WhatsApp的漏洞,通過語音或視頻通話來感染設備。這些調用利用WhatsApp 協議或軟件中的弱點,在未經用户同意的情況下秘密安裝Predator文件。

這種方法被稱為零點擊攻擊,無需用户交互或同意,即使目標已阻止攻擊者或禁用WhatsApp 的通話功能。

WhatsApp在2019年對NSO集團提起的訴訟揭示了這樣一種攻擊媒介。NSO集團據稱利用 WhatsApp通話功能中的漏洞秘密向20個國家/地區的1400多名用户傳送Pegasus間諜軟件。

Forbidden Stories的2021年調查揭露印度記者和活動人士是Predator的受害者,該文件利用了類似的技術,利用了WhatsApp的通話功能漏洞。

零點擊:隱形入侵

Predator還採用零點擊攻擊,利用設備操作系統或軟件漏洞在無需用户交互或同意的情況下自行安裝。這些攻擊非常隱蔽,不會在設備上留下任何可見痕跡。

零點擊攻擊可以通過各種渠道進行,並針對設備的不同組件,包括內核、引導加載程序、固件、驅動程序和應用程序。

Project Zero 2019年的調查結果發現了通過iMessage針對iOS設備的零日攻擊,安裝了可訪問各種數據和功能的植入程序。

2021年,國際特赦組織記錄了通過iMessage和Apple Music對iOS設備進行零點擊攻擊的證據,安裝了能夠訪問設備數據和功能的Predator間諜軟件。

隱蔽的傳輸及安裝方式

Predator不僅採用隱蔽的傳送和安裝方式,而且操作和隱藏能力也很強。一旦安裝,它就會使用加密、混淆、自毀、反調試措施、反取證策略、rootkit和沙箱逃逸等技術來逃避檢測和分析。

Predator通過各種協議和方法與其命令和控制服務器進行通信,包括HTTPS、DNS、SMTP、FTP、TOR或代理。它可以採用隱藏、隧道或加密來隱藏或保護其網絡流量。此外,它可以根據操作員指令遠程更新或卸載自身,擦除軌道,或者在檢測到或不成功時重新安裝。Predator運行謹慎,就像一隻看不見的手,在用户不知情的情況下悄悄控制和監視受感染的設備。

Predator進行間諜活動的方式

Predator可以監視設備的各個方面和用户的活動。它可以訪問和收集以下數據和功能:

**相機:**Predator可以使用設備的前置或後置攝像頭拍照或錄製視頻,還可以遠程或以隱形模式激活相機。

**麥克風:**Predator可以使用設備的麥克風錄製音頻,還可以遠程或以隱形模式激活麥克風。

**聯繫人:**Predator可以訪問和複製設備的聯繫人列表,包括姓名、電話號碼、電子郵件和其他詳細信息。

**消息:**Predator可以訪問和複製設備的短信,包括短信、彩信、iMessage和其他消息應用程序。

**電子郵件:**Predator可以訪問和複製設備的電子郵件,包括 Gmail、Outlook、Yahoo和其他電子郵件應用程序。

**位置:**Predator可以使用GPS、Wi-Fi或蜂窩網絡跟蹤設備的位置,它還可以訪問和複製設備的位置歷史記錄和地理標記照片。

**瀏覽器:**Predator可以訪問和複製設備的瀏覽器歷史記錄、書籤、cookie、密碼和其他數據,還可以監視和攔截設備的網絡流量和請求。

**應用程序:**Predator可以訪問和複製設備的應用程序數據,包括WhatsApp、Signal、Telegram、Facebook、Twitter、Instagram、Snapchat、TikTok和其他社交媒體應用程序,還可以監視和攔截設備的應用程序流量和請求。

**通話:**Predator可以錄製和複製設備的語音或視頻通話,包括WhatsApp、Signal、Telegram、Skype、FaceTime和其他通話應用程序,還可以監視和攔截設備的通話日誌和元數據。

**按鍵記錄:**Predator可以記錄和複製設備的按鍵,包括密碼、搜索查詢、註釋、消息、電子郵件和其他輸入。

**文件:**Predator可以訪問和複製設備的文件,包括照片、視頻、音樂、文檔、PDF、ZIP和其他格式,還可以向設備上傳文件或從設備下載文件。

Predator可以監視設備上發生的幾乎所有事情或用户使用設備所做的一切。它可以收集大量敏感數據和個人數據,其運營商可以將這些數據用於各種目的。

Predator的其他特性和功能摘要

Predator具有多種特性和功能,使其成為強大且多功能的網絡間諜工具。它可以感染和監控各種類型的設備,例如智能手機和計算機。它還可以針對和利用各種操作系統和軟件,例如iOS、Android、Windows、macOS、Linux、Microsoft Office、Adobe Reader、Google Chrome、Mozilla Firefox、Safari、Opera、WhatsApp、Signal、Telegram、Facebook、Twitter、 Instagram、Snapchat、TikTok等。

Predator具有模塊化和可定製的架構,使其能夠適應不同的場景和需求。它可以由操作員使用圖形用户界面或命令行界面進行遠程配置和控制。它還可以由操作員使用自毀機制或終止開關遠程更新或卸載。

**Predator具有高性能和可靠性,確保其有效性和效率。**它可以根據網絡可用性以在線或離線模式運行。它還可以使用各種加密和壓縮算法來減小其大小並保護其數據。

**Predator其價格和價值反映了其質量和實用性。**客户可以根據預算和期限購買或租賃它。也可以根據自己的喜好和自由裁量權以現金或通過離岸公司支付。

Predator間諜活動的規模和多樣性

Predator已被用來監視世界各地成千上萬的人。它針對不同類別的人,如記者、活動人士、律師、政治家、持不同政見者等。它還瞄準了非洲、亞洲、歐洲、美洲等多個國家和地區。

Predator已被多個來源曝光,例如泄露的文件、媒體報道、法庭案件和調查。這些來源提供了有關Predator間諜活動的一些統計數據,例如目標數量、感染數量、操作員數量和服務器數量。

Predator已被國際特赦組織、Forbidden Stories、Citizen Lab和Project Zero等多個組織分析過。這些組織提供了有關Predator間諜活動的一些見解,例如感染方法、間諜軟件的特徵、間諜活動的影響以及保護對策。

Predator在2019年和2021年的兩項重大調查中曝光。這些調查被稱為Predator項目和Predator文件。他們涉及來自10個國家17家媒體的80多名記者。來自100個國家的1000多名民間社會參與者也參與其中。

根據衞報對樣本的分析,該樣本包含以下內容:

自2016年以來,Predator客户選擇的50000個電話號碼作為可能的目標。

來自20多個國家的180名記者,為CNN、半島電視台、衞報、華盛頓郵報、世界報等媒體工作。

來自30多個國家的600名政治家和政府官員,擔任總統、總理、部長、大使、法官等職務。

來自40多個國家的1500名活動人士和人權捍衞者,為國際特赦組織、人權觀察組織、透明國際組織等組織工作。

來自10多個國家的200名企業高管和企業家,就職於空客、道達爾、Orange等公司。

來自10多個國家的100位名人和影響者,涉及體育、娛樂、宗教等領域。

根據《世界報》對同一樣本的分析:

該樣本包含超過15個被懷疑或確認使用Predator間諜軟件的客户端。這些客户主要是摩洛哥、沙特阿拉伯、墨西哥、印度、阿塞拜疆、哈薩克斯坦、盧旺達、馬達加斯加、法國和瑞士等國家的政府或國家機構。

該樣本包括10多名操作員,他們負責選擇並使用Predator間諜軟件感染目標。這些操作員大多是Cytrox或Nexa Technologies的員工或承包商,其工作代號為A1M1R1A1N1E1S1Y1S1或N1E1X1A1T1E1C1H1N1O1L1O1G1I1E1S1。

該樣本還包括300多台服務器,這些服務器用於託管Predator間諜軟件或與受感染的設備進行通信。這些服務器大多位於法國、德國、荷蘭、英國和美國。這些服務器大多是由Cytrox或Nexa Technologies租用或黑客入侵的。

研究顯示,自2016年以來,Predator已經監視了來自50多個國家的50000多人。它還顯示,Predator已被來自10多個國家的超過15個客户和10多個運營商使用。它還顯示Predator已由來自10多個國家的300多台服務器託管。

這些統計數據是指示性的和部分的。它們並不能反映Predator間諜活動的準確或真實規模和多樣性。它們基於有限且不完整的樣本,隨着更多數據的出現,它們可能會發生變化。

Predator在不同情況下的威脅程度

Predator根據具體情況會造成不同程度的威脅。根據目標、操作者、上下文和目的,它可能或多或少危險。

Predator在某些情況下比在其他情況下更具威脅性。其中一些案例是:

當目標是知名人士時,例如記者、活動家、律師、政治家、持不同政見者或名人。這些人更有可能擁有可供Predator操作者利用的敏感且有價值的信息。

當運營商是敵對實體時,例如獨裁政權、犯罪組織、恐怖組織或敵對國家。這些實體更有可能將Predator用於惡意和有害目的,例如勒索、騷擾、恐嚇、迫害、逮捕、酷刑或暗殺。

**當背景是衝突局勢時,**例如戰爭、政變、抗議或選舉。這些情況更有可能造成不穩定和不安全,從而被Predator操作者利用。

**當目的是戰略目標時,**例如影響公眾輿論、破壞民主、竊取秘密或破壞行動。這些目標更有可能產生重大而持久的影響,而Predator可以實現這些目標。

Predator在某些情況下威脅性低於其他情況,其中一些示例有:

**當目標是低調的人時,**例如朋友、家人、同事或陌生人。這些人不太可能擁有可供Predator操作者利用的敏感且有價值的信息。

**當運營商是良性實體時,**例如執法機構、安全公司或研究團體。這些實體不太可能將Predator用於惡意和有害目的,而是用於合法和道德目的,例如調查、保護或分析。

**當背景是和平的情況時,**例如正常的一天、假期或事件。這些情況不太可能造成Predator操作員可利用的不穩定和不安全因素。

**當目的是個人動機時,**例如好奇、嫉妒、無聊或報復。這些動機不太可能像Predator操作者那樣產生重大和持久的影響。

Predator根據具體情況會造成不同程度的威脅。根據各種因素,它可能或多或少危險,在每種情況下評估Predator的威脅級別並採取適當措施保護自己免受威脅非常重要。

間諜軟件活動會帶來什麼後果?

**Predator可能會給受害者及其權利帶來嚴重和有害的後果。**它可能侵犯他們的隱私、安全、自由、尊嚴等,還可能使他們面臨各種風險和威脅,例如勒索、騷擾、恐嚇、迫害、逮捕、酷刑或暗殺。

**Predator也會對社會和民主產生負面影響。**它可能破壞言論自由、信息自由、結社自由和集會自由,它還可能威脅媒體、司法、反對派和民間社會的獨立性,還可能削弱機構和當局的信任、責任和透明度。

**Predator還會對國際關係和人權產生不利影響。**它可能侵犯其他國家的主權、領土完整和互不干涉,還可能違反國際法、國際公約和國際準則,並可能危及國際社會的和平、穩定與合作。

**Predator可以在不同級別和維度上產生多種有害影響。**它不僅會損害個人及其權利,還會損害社會和民主,以及國際關係和人權。

Predator的其他醜聞報道

Predator涉及多起事件和醜聞,引起了公眾的關注和媒體的報道。這些事件和醜聞暴露了Predator的客户和運營商非法和不道德使用的情況,還引發了受害者和反對者的法律和政治反應和行動。

Predator監視項目

2021年7月,國際特赦組織和Forbidden Stories發起了一項調查,揭露了Predator對來自50多個國家的50000多名個人的間諜活動。這些目標包括記者、活動人士、律師、政客、持不同政見者,甚至名人。令人震驚的是,摩洛哥、沙特阿拉伯、墨西哥、印度、阿塞拜疆、哈薩克斯坦、盧旺達、馬達加斯加、法國和瑞士等10個國家的超過15個客户被發現使用Predator進行監控。

2021年7月,代表10個國家17家媒體的80多名記者組成的聯盟發表了一系列文章。這些揭露深入探討了Predator對不同個人和地區的間諜活動的複雜細節和深遠影響。此外,他們還揭示了Cytrox和Nexa Technologies在間諜軟件行業中的角色和職責。

法律行動:對Predator提起訴訟

Predator的受害者已對其客户和運營商採取法律行動,為其隱私、安全和權利受到侵犯的行為尋求正義和賠償。著名的訴訟包括:

摩洛哥記者兼活動家奧馬爾·拉迪在法國對摩洛哥政府採取法律行動(2019年10月),指控他們使用Predator監視他的通訊。

摩洛哥歷史學家和活動家 Maati Monjib出於類似原因在法國對摩洛哥政府提起訴訟(2021年7月)。

國際特赦組織秘書長Agnes Callamard對Cytrox和Nexa Technologies提起訴訟(法國,2021年7月),指控他們共謀其客户的間諜活動。

政治決議:Predator決議

Predator的反對者已採取政治措施來譴責和懲罰非法和不道德使用間諜軟件的行為。此外,他們的目標是規範和監督間諜軟件行業。值得注意的決議包括:

歐洲議會決議(2021年7月)呼籲在歐盟範圍內禁止向侵犯人權國家出口間諜軟件。它還要求對歐盟公司參與間諜軟件貿易的情況進行調查。

聯合國人權理事會決議(2021年7月)主張暫停間諜軟件的銷售和使用,直至建立國際法律框架。它還要求任命一名隱私特別報告員來監督和報告間諜軟件問題。

非洲聯盟決議(2021年8月)提議大陸禁止從侵犯人權國家進口間諜軟件。它還呼籲成立非洲人權委員會來調查和起訴間諜軟件濫用行為。

Predator其他醜聞

《世界報》於 2023年10月12日揭曉了一樁醜聞,揭露了法國集團Nexa如何規避歐洲出口法規,向馬達加斯加出售Predator。隨後,馬達加斯加政權利用Predator鎮壓反對派成員、記者、活動人士和人權捍衞者。

這些事態發展凸顯了Predator的使用所造成的深遠影響,以及追究責任人責任的持續努力。

安全更新保護設備免受Predator文件的侵害

鑑於Predator的死灰復燃,網絡安全專家強調了強大防禦策略的重要性。

**定期軟件更新:**讓設備更新最新的安全補丁可以減少漏洞。

**設備重啓:**定期重啓可以破壞間諜軟件的運行,儘管它可能無法完全消除複雜的威脅。

**鎖定模式:**激活此模式可以幫助阻止未經授權的訪問。

**移動設備管理(MDM):**MDM系統允許組織有效地管理和保護員工設備。

**安全意識培訓:**對員工進行有關魚叉式網絡釣魚和社會工程策略的教育可以防止潛在的間諜軟件滲透。

這些措施對於政府官員和企業領導人等處於敏感地位的人來説尤其重要。

總之Predator是一種對其受害者及其權利構成危險的間諜軟件。它幾乎可以監視他們的設備上發生的或他們使用設備所做的一切,可以收集大量敏感數據和個人數據並將這些數據用於各種非法的目的。