微軟的黑客獵人:揭秘神秘的MSTIC部門 - 彭博社

Dina Bass, Jeff Stone, Jake Bleiberg

微軟招募前情報與軍事人員協助追蹤國家支持的黑客活動。

微軟招募前情報與軍事人員協助追蹤國家支持的黑客活動。

攝影師:Witthaya Prasongsin/Getty Images黑客入侵美國大型電信公司的線索幾乎難以察覺——就像河水中細微的漣漪。據知情人士透露,這些波動對公司而言看似正常流量,但對微軟公司的威脅分析師來説,卻昭示着入侵者的存在。

當時無法評估此次入侵的嚴重性。後續需要數月的調查工作。但該知情人士表示潛在危害顯而易見,即使微小波瀾也可能預示着下游的災難性後果。

去年秋天,世界獲悉一個與中國政府有關聯的黑客組織(後被命名為"鹽風暴")侵入了AT&T、威瑞森等九家美國電信公司。該組織竊取了數百萬美國人的個人數據,並鎖定了唐納德·特朗普、卡瑪拉·哈里斯和JD·萬斯的手機。這是近年來最猖獗的網絡攻擊之一。

觀看視頻:中國如何打造黑客軍團

在此次黑客識別中發揮核心作用的團隊來自微軟威脅情報中心(MSTIC),該部門主要由前政府、情報和軍事人員組成。過去十年間,微軟將MSTIC打造為美國網絡防禦體系的基石,與聯邦調查局、網絡安全和基礎設施安全局等部門緊密合作,專門追蹤從事間諜活動或意圖破壞政府與企業網絡的受國家支持的黑客組織。

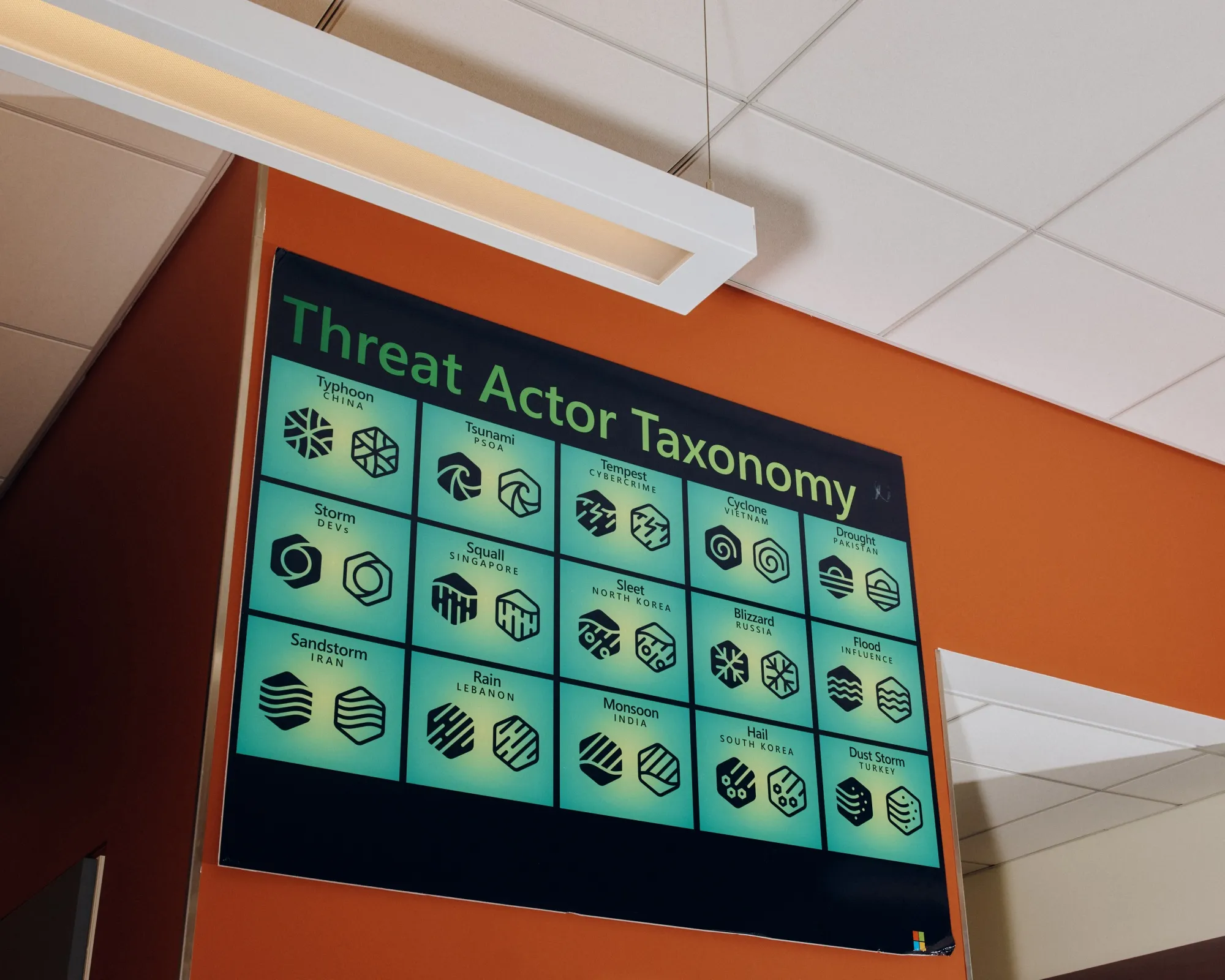

微軟使用天氣主題來識別黑客。攝影師:喬納·羅森伯格/彭博社這種由利益有時相左的人員拼湊而成的臨時架構,極度依賴需要持續維護的人際關係。在特朗普政府着手重塑美國網絡防禦核心機構、並於四月初撤換國家安全局及美國網絡司令部負責人蒂莫西·霍上將後,此類合作能持續到何種程度尚不明朗。

微軟使用天氣主題來識別黑客。攝影師:喬納·羅森伯格/彭博社這種由利益有時相左的人員拼湊而成的臨時架構,極度依賴需要持續維護的人際關係。在特朗普政府着手重塑美國網絡防禦核心機構、並於四月初撤換國家安全局及美國網絡司令部負責人蒂莫西·霍上將後,此類合作能持續到何種程度尚不明朗。

MSTIC的力量源於微軟對網絡空間的全局視野。Windows操作系統在全球超過十億台個人電腦上運行,其雲計算業務規模僅次於亞馬遜,為95%的財富500強企業和多國政府提供服務。每天有數十億封電子郵件和電話會議經由微軟服務器傳輸。這些數據洪流使微軟成為捕捉黑客活動的理想哨站。

拜登政府時期的網絡與新興技術副國家安全顧問安妮·紐伯格表示:“當企業產品部署在數百萬系統上時,他們既能識別正常狀態,也更容易發現異常。這正是微軟等公司往往能率先檢測到威脅的原因。”

微軟的網絡行動遠非完美。其與國防部合作瓦解俄羅斯干擾2020年總統大選行動的計劃最終流產。該公司自身的網絡防禦也多次失守,黑客不僅侵入其內部網絡竊取客户數據,甚至直抵高管層。美國政府在一份嚴厲報告中痛斥微軟無力抵禦攻擊,並要求其立即實施改革。

薩提亞·納德拉攝影師:斯蒂芬·布拉希爾/蓋蒂圖片社作為回應,首席執行官薩提亞·納德拉重組了微軟的網絡安全部門,並命令工程師將安全性置於首位。自去年初以來,該公司追蹤和抵禦國家級黑客的員工數量增加了兩倍,並僱傭了更多全球分佈的員工來搜尋和分類入侵行為。現在判斷這些變革是否足以充分保護微軟及其客户——或跟上已經開始將人工智能作為力量倍增器的黑客團伙——還為時過早。

薩提亞·納德拉攝影師:斯蒂芬·布拉希爾/蓋蒂圖片社作為回應,首席執行官薩提亞·納德拉重組了微軟的網絡安全部門,並命令工程師將安全性置於首位。自去年初以來,該公司追蹤和抵禦國家級黑客的員工數量增加了兩倍,並僱傭了更多全球分佈的員工來搜尋和分類入侵行為。現在判斷這些變革是否足以充分保護微軟及其客户——或跟上已經開始將人工智能作為力量倍增器的黑客團伙——還為時過早。

微軟在阻止黑客方面能做的有限。其主要目標是設置減速帶,干擾或至少減緩對手的行動,在黑客竊取重要信息、破壞水務設施或擾亂選舉之前抓住他們。該戰略的關鍵部分包括公開披露入侵者的技術,贏得法院命令以劫持攻擊者的黑客工具,然後將其關閉。

“老實説,你永遠無法阻止這些人,”MSTIC負責人傑森·諾頓説。“我們知道我們面對的是代表政府的資源充足的單位或機構,進入成本低,投資回報高,而且有很多合理的推諉。我的工作是讓對手的成功成本高得多。”

MSTIC是約翰·蘭伯特的創意,他於1997年作為一名年輕的程序員進入國際商業機器公司從事安全工作。當時,從事安全工作被認為非常不酷,但蘭伯特喜歡這種挑戰。他於2000年加入微軟,就在一系列計算機蠕蟲感染Windows之前,促使當時的首席執行官比爾·蓋茨暫停操作系統的工作以加強防禦。不久之後,蘭伯特發現了黑客和網絡間諜的秘密世界。他開始利用關於微軟程序崩潰的內部報告來尋找軟件漏洞和試圖利用這些漏洞的人。

到2013年,他已被委以監管微軟網絡安全團隊的重任。由於企業客户正將核心應用遷移至微軟數據中心,防範黑客入侵變得愈發複雜。作為雲服務提供商,公司正成為更大的攻擊目標,但同時也獲得了更廣闊的監控視野。2014年11月13日,蘭伯特宣佈整合多個現有團隊成立MSTIC,並開始招募具有國家安全背景的外部人才。

其核心理念是通過研究對手來守護微軟及客户安全。“他們研究我們、研究客户、研究技術,“蘭伯特回憶當時的思考,“我們必須予以回擊。”

2015年,蘭伯特聯繫了距退役還有三年的空軍軍官諾頓,邀請他在華盛頓特區設立辦事處。這位來自奧扎克山區的青年高中畢業即參軍求學,曾擔任中文語言專家,後花費十年協助軍方追蹤國家級黑客。諾頓對這個提議深感興趣:“微軟能讓你影響整個戰場格局,創造巨大改變。”

約翰·蘭伯特來源:微軟過去一年執掌MSTIC的諾頓,完美體現了微軟珍視的黑客獵手特質:精通至少一個黑客集團關聯關鍵國家的語言及地緣政治,兼具政府或軍方經驗。如今頂尖學府已開設網絡安全專業課程——連大學先修課程體系都為高中生新增相關科目。但當年許多微軟分析師投身這個新興領域時,這類系統訓練尚不存在,他們大多在實戰中摸索戰略戰術。

約翰·蘭伯特來源:微軟過去一年執掌MSTIC的諾頓,完美體現了微軟珍視的黑客獵手特質:精通至少一個黑客集團關聯關鍵國家的語言及地緣政治,兼具政府或軍方經驗。如今頂尖學府已開設網絡安全專業課程——連大學先修課程體系都為高中生新增相關科目。但當年許多微軟分析師投身這個新興領域時,這類系統訓練尚不存在,他們大多在實戰中摸索戰略戰術。

如今,微軟的追蹤黑客行動團隊匯聚了經驗與資質各異的人才。朱迪·吳是亞洲網絡威脅領域的頂尖專家,她通過研讀中國軍事理論來深入理解黑客戰術。邁克爾·馬託尼斯當前主攻俄羅斯黑客,擅長解析Telegram和社交媒體上可能預示未來攻擊的對話。去年退休的資深安全高管湯姆·伯特,則憑藉訴訟經驗與外交手腕,管理着微軟與政府、國防及網絡安全官員間的複雜關係。

追捕黑客絕非易事。國家支持的數字間諜不斷調整技術,以規避微軟等安全公司在企業網絡中佈設的防線。這些團隊會開發專門針對單一目標的定製化黑客工具,或製作欺騙性軟件誘使受害者下載看似無害更新的惡意程序。他們能通過"靠山吃山"策略潛伏數年——利用合法應用程序收集信息。已知案例中,攻擊者會從工作量管理系統悄無聲息地跳轉到密碼保存工具,再滲透至員工郵箱。

微軟威脅分析師會搜尋可疑模式,即行業所稱的"入侵指標”。這可能包括計劃外的軟件更新,或企業網絡敏感數據突然激增。通常自動化安全軟件會捕捉到入侵指標並向分析團隊發出警報,形成調查證據鏈。但數據篩選工作繁重,即便頂級分析師也需數月甚至更久才能確認攻擊,鎖定責任者更是難上加難。

由於黑客並不遵循常規辦公時間,團隊常在夜晚和週末加班。“我們得配合他們的工作時間,對吧?“吳女士説,“他們可不會過聖誕節。“去年聖誕期間,她的家人終於説服她關掉了手機。團隊這種堅韌精神"源於個人責任感”,馬託尼斯表示,並補充説突破可能就藏在"一次點擊或一封郵件裏”。

MSTIC分析師與政府同行的協作是個複雜過程,就像一羣人試圖拼湊一幅拼圖——當完成時,會給出如何拆除炸彈的指示。各方並不總是急於告訴彼此他們擁有哪些碎片以及如何獲得的。這是因為有時信息屬於機密,或者微軟不願透露關於客户的保密材料。

雖然微軟在電信公司內部發現了"鹽颱風”,但美國官員首次發現該組織跡象是在政府網絡上,時任CISA主任珍·伊斯特利在一月份的公開談話中表示。

據一位前美國官員稱,政府當時無法知曉黑客已滲透進美國通信基礎設施。儘管如此,九月份FBI和CISA仍向幾家電信公司和互聯網服務提供商警告了系統中可能出現異常活動,這位前官員和另一位知情人士透露。他們分享了關於路由器配置數據可疑下載的情報,幫助這些公司鎖定調查方向。由於調查的機密性,兩位消息人士均要求匿名。

紐伯格表示,MSTIC去年夏天在一家"關鍵"電信公司內部檢測到的入侵事件,“使美國政府能夠從情報角度進一步發現更多信息,因為這些線索讓我們得以追蹤中國的活動,識別他們的技術手段,並標記出來供其他電信公司在威脅狩獵中使用。“她稱對手"竭力掩蓋蹤跡”,但拒絕透露微軟最初發現他們的具體方式,也未指明最初檢測到黑客活動的電信公司名稱。

中國官方長期否認有關國家支持網絡攻擊的指控,並指責美國及美企散佈虛假信息以推動政治議程。

國家行為體正越來越多地通過虛假信息活動來製造分歧。攝影:喬納·羅森伯格/彭博社三年前,MSTIC獲悉黑客已控制關島(美國在西太平洋的領土)小企業的路由器和調制解調器。這些缺乏企業級安全防護的公司位於電信設施和美國海軍基地附近——對認為中國可能在入侵台灣時對關島發動網絡攻擊的政策制定者而言,這是個令人擔憂的信號。

國家行為體正越來越多地通過虛假信息活動來製造分歧。攝影:喬納·羅森伯格/彭博社三年前,MSTIC獲悉黑客已控制關島(美國在西太平洋的領土)小企業的路由器和調制解調器。這些缺乏企業級安全防護的公司位於電信設施和美國海軍基地附近——對認為中國可能在入侵台灣時對關島發動網絡攻擊的政策制定者而言,這是個令人擔憂的信號。

北京是主要嫌疑對象,但證明這一點花費了數月時間。調查期間,MSTIC聯合了在太平洋該地區運營光纖線路的Lumen科技公司。該電信公司黑蓮花實驗室安全研究員瑞安·英格利希表示,MSTIC分析師希望瞭解Lumen是否在其網絡中也發現可疑活動。通過合作,他們相互印證了關於被MSTIC稱為"伏特颱風"的中國組織攻擊的發現。結合雙方工作,他們揭露了伏特建立用於竊取數據的殭屍網絡,並弄清了其運作方式。

伯特表示,儘管微軟擁有廣泛的數據觸達能力,但最初對"伏特"組織的活動"可見性非常有限”。“MSTIC團隊能發現這些黑客,確實做了非常出色的工作。“他指出,許多案例中受害者並未使用微軟的軟件或設備。但一位MSTIC分析師發現,黑客通過入侵路由器並劫持網絡自有軟件實施攻擊——用行話説就是"靠山吃山”。

“這使得檢測難度大大增加,“伯特説,“而且多數情況下,他們攻擊的都是老舊過時、不受支持的平台,或是古老的工業控制系統等我們幾乎無法監控的領域。所以首要挑戰就是弄清楚他們的攻擊目標。”

當MSTIC確認系統遭入侵後,微軟會立即通知客户,協助加固網絡並清除黑客。伯特稱,若攻擊涉及政府機構或危及國家安全,公司會在遵守客户隱私承諾的前提下,通過可信渠道聯繫網絡安全局(CISA)和聯邦調查局(FBI)等機構。

最棘手的決策莫過於是否公開披露。公開信息可能嚇退黑客或幫助潛在受害者防範,但這也是一把雙刃劍——讓對手知曉微軟的追蹤手段會暴露檢測漏洞。據知情人士透露,去年秋季鹽颱風黑客組織信息泄露後,該團伙立即改變了攻擊策略以逃避追查。

雖然黑客通常以竊取敏感數據或癱瘓服務聞名,但越來越多國家行為體正通過虛假信息戰煽動社會分裂。為應對這一威脅,微軟於2022年收購了由前陸軍步兵軍官、FBI特工克林特·瓦茨創立的米爾布魯公司。

在創立米爾布魯之前,沃茨曾追蹤外國恐怖組織,並繪製了2016年美國大選前俄羅斯社交媒體影響力行動的上升軌跡。據伯特透露,微軟收購時,米爾布魯已獲得為美國網絡司令部提供諮詢的合同。微軟將米爾布魯更名為威脅分析中心(MTAC),並將其與MSTIC緊密整合。兩支團隊定期共享情報,特別是關於選舉等重大地緣政治事件的信息。

微軟威脅分析中心(MTAC)辦公室位於紐約時代廣場附近。攝影師:喬納·羅森伯格/彭博社在紐約時代廣場上方的MTAC辦公室,研究人員近期觀察到親北京網絡正優化其信息策略以更有效欺騙美國人。研究人員表示,中國的目標並非改變選民意向,而是加深黨派分歧,將美國人進一步推向各自的政治陣營。前美國國務院官員、現主管MTAC中國事務的卡羅琳·阿格斯坦稱,在此類行動中,分析師會統計近期帖文,描述其目標或政治敍事,分析潛在影響,並與微軟其他團隊分享對操縱者動機的研判。

微軟威脅分析中心(MTAC)辦公室位於紐約時代廣場附近。攝影師:喬納·羅森伯格/彭博社在紐約時代廣場上方的MTAC辦公室,研究人員近期觀察到親北京網絡正優化其信息策略以更有效欺騙美國人。研究人員表示,中國的目標並非改變選民意向,而是加深黨派分歧,將美國人進一步推向各自的政治陣營。前美國國務院官員、現主管MTAC中國事務的卡羅琳·阿格斯坦稱,在此類行動中,分析師會統計近期帖文,描述其目標或政治敍事,分析潛在影響,並與微軟其他團隊分享對操縱者動機的研判。

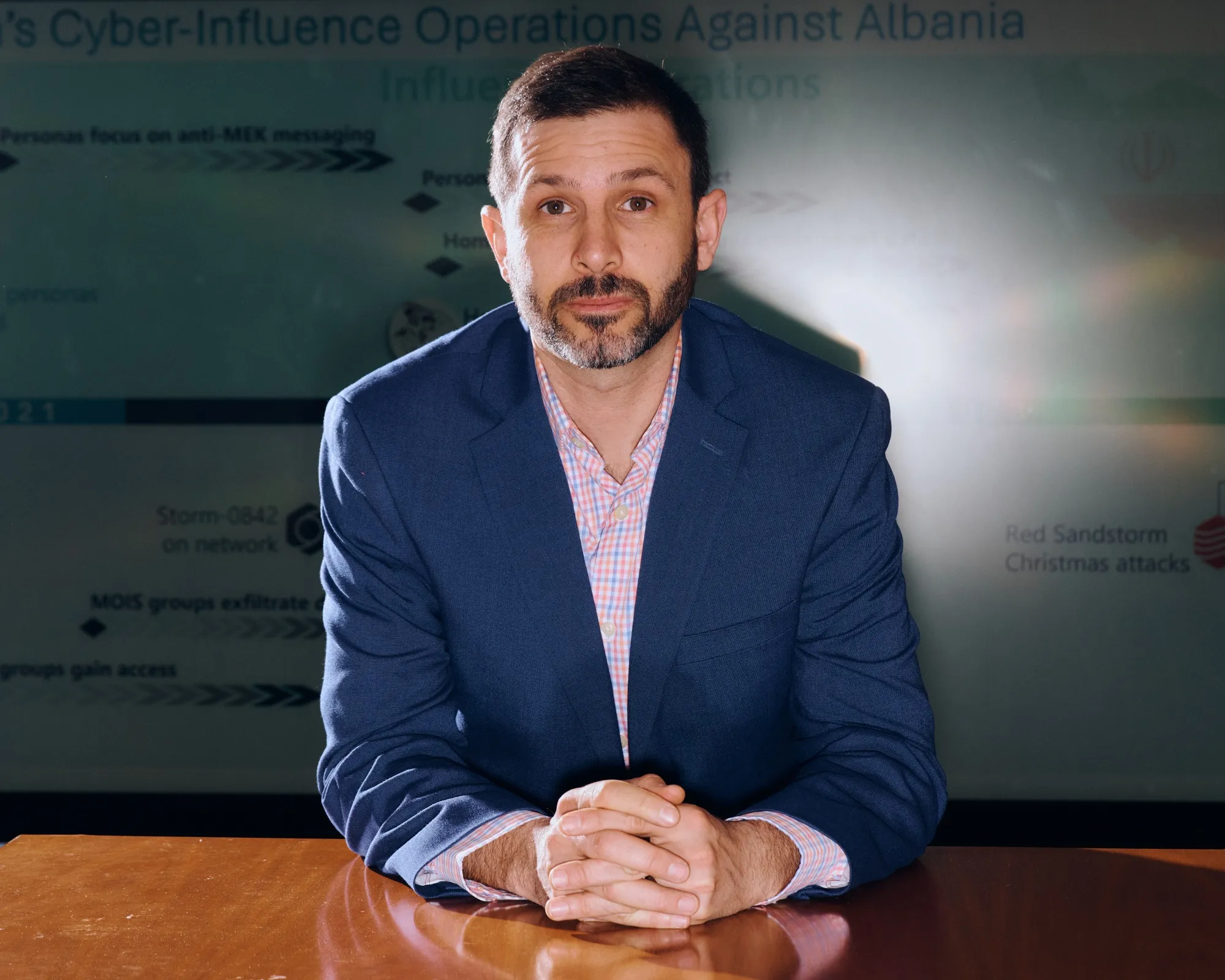

MTAC與MSTIC曾聯手證實2022年對阿爾巴尼亞政府機構的網絡攻擊源自伊朗。最初俄羅斯看似元兇,後MSTIC發現攻擊者使用的惡意軟件與伊朗多年前部署的工具存在重疊。這尚不足以定論,但現任MTAC情報分析主管布萊恩·普賴爾在攻擊信息中發現其他確鑿的伊朗痕跡——例如提及流亡阿爾巴尼亞的伊朗異見人士,以及德黑蘭常用來形容該羣體的貶稱"偽君子”。微軟向阿政府提交證據後,該國認為其可信度足以支持斷交決定。

微軟威脅情報中心(MSTIC)已建立起強大的黑客追蹤體系,但威脅態勢正快速演變。國家資助的攻擊者開始利用人工智能加速密碼破解和安全漏洞挖掘,並通過工作流程自動化發動更密集的攻擊。儘管美國持續修補網絡漏洞,但由於眾多中小企業缺乏升級資源或意願,其網絡防禦仍存在巨大隱患。

卡羅琳·阿格斯滕攝影:喬納·羅森伯格/彭博社據伯特描述,美國西部數百家小型公用事業公司"規模僅相當於一個停着幾輛卡車的車庫加一台服務器”。若向管理人員詢問系統信息,典型回答是:“服務器?哦,你是説鮑勃15年前裝在辦公室的那台電腦?我們被告知不要碰它。“但這些企業每家卻能為數以十萬計的客户供電。

卡羅琳·阿格斯滕攝影:喬納·羅森伯格/彭博社據伯特描述,美國西部數百家小型公用事業公司"規模僅相當於一個停着幾輛卡車的車庫加一台服務器”。若向管理人員詢問系統信息,典型回答是:“服務器?哦,你是説鮑勃15年前裝在辦公室的那台電腦?我們被告知不要碰它。“但這些企業每家卻能為數以十萬計的客户供電。

伯特指出,僅梳理美國關鍵基礎設施清單就是項艱鉅任務。微軟曾向政府索要公用事業公司名錄,但數量龐大的小型企業使得完整統計難以實現。具有諷刺意味的是,微軟加強自身產品安全性的舉措反而可能增加追蹤黑客的難度。安全公司Eclypsium(曾發現微軟產品漏洞)的CEO尤里·布利金解釋,精明的攻擊者會轉而攻擊非微軟運營或支持的網絡系統。

布萊恩·普賴爾攝影師:喬納·羅森伯格/彭博社在未來數月乃至數年內,微軟將不得不重新點燃——甚至重建——與美國政府官員的關係。每逢白宮易主,這類公關工作都必不可少,但在特朗普主政的華盛頓,這一過程註定更為棘手。

布萊恩·普賴爾攝影師:喬納·羅森伯格/彭博社在未來數月乃至數年內,微軟將不得不重新點燃——甚至重建——與美國政府官員的關係。每逢白宮易主,這類公關工作都必不可少,但在特朗普主政的華盛頓,這一過程註定更為棘手。

“網絡安全是項團隊運動,“美國俄勒岡州民主黨參議員羅恩·懷登表示,“政府無法獨力應對,需要行業協助。但由於特朗普和DOGE的無理解僱導致CISA等機構人員大量流失,意味着政府內部能與企業合作並處理企業提供的線索的網絡安全專家正越來越少。”