近九成部署DeepSeek的服務器“裸奔”被黑客攻破!今年將引爆AI安全危機_風聞

IT时报-《IT时报》官方账号-1小时前

大模型狂奔莫忘“安全剎車”

作者/ IT時報記者****潘少穎 孫妍

編輯/錢立富孫妍

DeepSeek爆火的同時,也成為被惡意攻擊的對象。1月下旬,DeepSeek官網連續發佈公告稱,其線上服務受到大規模惡意攻擊。

美東時間3月10日,馬斯克旗下的社交媒體X平台遭遇了大規模網絡攻擊。奇安信Xlab實驗室發現,本次攻擊者和春節期間攻擊DeepSeek的為同一主力殭屍網絡,屬於名副其實的“職業打手”,其攻擊規模之大、烈度之強,直接導致X平台三次癱瘓。

今年全國兩會期間,全國政協委員、奇安信董事長齊向東敲響“警鐘”:越來越多的企業、個人私有化部署DeepSeek大模型,但將近90%的服務器都沒有采取安全措施,極有可能造成數據泄露和服務中斷,服務運行和數據安全岌岌可危,存在嚴重的安全隱患。

在未來的數字生態中,AI大模型的基礎設施地位將愈發凸顯。但與此同時,數據隱私泄露、認知安全隱患、基礎設施遭受威脅等一系列安全風險如影隨形,其嚴重程度可能超乎想象。如何在推動技術創新的同時有效管控安全風險,成為一項至關重要且亟待解決的課題。

九成AI一體機在“裸奔”

2025年1月,美國雲安全公司Wiz Research評估DeepSeek的外部安全態勢時,發現了一個可公開訪問的ClickHouse數據庫,且未經身份驗證,其中包含超過100萬行的日誌流以及大量聊天記錄、後端數據和敏感信息,如API密鑰等,並允許完全控制數據庫操作。

“這是員工誤操作引發的數據泄露,也是通用安全風險,好比出門忘關保險櫃。我們既要防範傳統的‘明槍’,也要警惕AI時代的‘暗箭’。”天翼安全科技有限公司(以下簡稱“電信安全”)解決方案專家李磬説道。

據《IT時報》記者瞭解,電信安全經過長時間監測也發現,九成AI一體機處於“裸奔”狀態,本地化部署大模型的安全隱患極大,只要對外提供服務,互聯網暴露風險就高達九成。在李磬看來,大模型本身沒有安全護欄,靠的是大模型的對齊能力,本地部署的安全問題不只針對DeepSeek,90%以上的大模型都存在。

“雖然沒有統計過數據,但確實有很多服務器在‘裸奔’。”在DARKNAVY深藍科技研究員肖軒淦看來,主要是因為私有化部署服務器的門檻降低了很多,包括技術門檻和經濟門檻,“本來部署服務器可能需要專家花幾個星期時間才能完成,現在一兩個人幾天內就能完成。”

圖源:pixabay

技術部署的便捷性與安全意識的滯後性之間存在矛盾,此外,大模型的快速普及促使企業和個人追求快速落地,往往將安全視為“可選項”而非“必選項”。

更深層次的問題是,行業對新興技術風險認知的不足。領悟時代數字研究院首席研究員唐樹源告訴《IT時報》記者,大模型作為基礎設施的地位尚未被充分重視,許多用户錯誤地認為“本地化部署即安全”,卻忽視了網絡暴露面管理、API接口防護等基礎安全環節。

現行網絡安全法規對大模型這類新興技術的針對性不足,缺乏強制性的合規要求,導致企業安全建設投入比例低。此外,部分企業將安全責任完全外包給第三方或依賴開源社區,缺乏主動防禦能力。

數據泄露、服務中斷

近在咫尺

任何人不需要任何認證即可隨意調用、在未經授權的情況下訪問這些服務,極有可能造成數據泄露和服務中斷,甚至可以發送指令刪除所部署的DeepSeek、Qwen等大模型文件……這是齊向東對於“裸奔”狀態下服務器可能產生的安全風險的預判。

除了內部泄密、DDoS攻擊外,傳統的安全風險還有多手段的數據竊取。李磬總結了AI模型特有的三點風險:一是“學壞風險”,比如被指令教唆生成虛假信息,生成虛假信息引發輿情,教唆數字人播報錯誤新聞等;二是“泄密風險”,可能無意間透露訓練時“記住”的隱私數據;三是“失控風險”,比如越獄攻擊,誘導模型輸出違法內容,如同教唆機器人犯罪。

圖源:pixabay

鍩崴科技相關人士告訴《IT時報》記者,數據安全隱患、系統安全隱患、模型安全隱患、業務可用性風險等都是可能面臨的風險。“以信息泄露與數據濫用為例,大模型的訓練和推理涉及海量企業數據與用户隱私,如果防護措施不足,攻擊者可以利用模型逆向推理技術,從模型推理結果中恢復訓練數據,造成數據泄露。如果企業未使用端到端加密(E2EE),數據在存儲和傳輸過程中可能被竊取。開放的API接口易被黑客利用,導致敏感數據泄露或濫用。”上述相關人士説,大模型通常運行在高性能服務器或雲計算平台上,如果系統安全加固不足,黑客可通過端口掃描或暴力破解攻擊服務器。攻擊者可在服務器上植入木馬或勒索軟件,竊取數據或劫持計算資源進行挖礦等。

相較於大模型拿用户數據進行訓練可能產生的信息泄露,在肖軒淦看來,服務器一旦被攻擊帶來的風險更大。作為大模型服務提供商,服務器上存儲了很多客户信息和商業機密,一旦泄露,客户也會受到牽連,服務提供商也可能面臨停止運營的窘境。

對於黑客來説,攻擊一個“裸奔”的服務器,要付出多大的代價?

用肖軒淦的話説,就是“易如反掌”。“一個黑客兩三天甚至更短時間,就能攻破一個‘裸奔’的服務器,而像iPhone,頂級的安全團隊要用一年多時間才能攻破。”他表示。

AI安全問題或將集中爆發

自從DeepSeek出圈後,政務、教育、醫療等行業的企業在短時間內密集接入DeepSeek。“大規模接入DeepSeek只有一個月,預計大模型用到生產環節,大量企業將私有數據上傳至模型後,大模型的安全問題就會集中暴露。”李磬預計,今年內政務、醫療等行業用户可能會有大規模的模型安全需求。

伴隨大模型出現的是越來越多的智能體,肖軒淦告訴《IT時報》記者,大模型安全是智能體的核心,智能體的能力越高,有可能面臨的風險越大,“比如智能體在瀏覽網頁,被黑客嵌入了字符之後,它就停止瀏覽網頁,而是按照指令竊取電腦中的敏感信息,並且發送到指定郵箱。”

鍩崴科技相關人士表示,企業應重點關注數據安全和模型安全,並採取多層次的防護措施。“大模型的訓練和推理依賴於大量數據,根據數據的敏感程度,對數據進行分類和分級管理,明確不同級別數據的訪問權限和保護措施。採用嚴格的訪問控制策略,確保只有經過授權的人員和系統才能訪問敏感數據。”上述相關人士表示,而大模型不僅面臨數據安全風險,還可能受到對抗性攻擊、模型濫用和知識產權盜竊的威脅。在模型訓練過程中,可以引入對抗性樣本,使模型學習應對對抗性攻擊,提高模型的魯棒性;定期對模型進行安全評估和測試,發現潛在的漏洞和風險,及時修復;限制對模型的訪問權限,防止未經授權的人員或系統調用模型,避免模型被濫用;在模型中嵌入水印,以保護模型的知識產權,防止模型被非法複製和使用等。

在構建大模型安全防護體系中,隱私計算技術發揮着至關重要的作用。比如利用加密計算,確保數據在計算過程中仍然保持加密,即使在雲端或第三方環境中運行,也不會暴露原始數據;在TEE環境中執行模型計算,防止模型參數被竊取或篡改,保障模型知識產權;結合數據要素庫的可信安全手段,保護敏感的訓練數據或微調數據,保障使用過程安全。

打造“用得起、用得好”

的****安全服務

如何最大程度規避風險,構建大模型安全防護體系,不少安全公司開始行動起來。

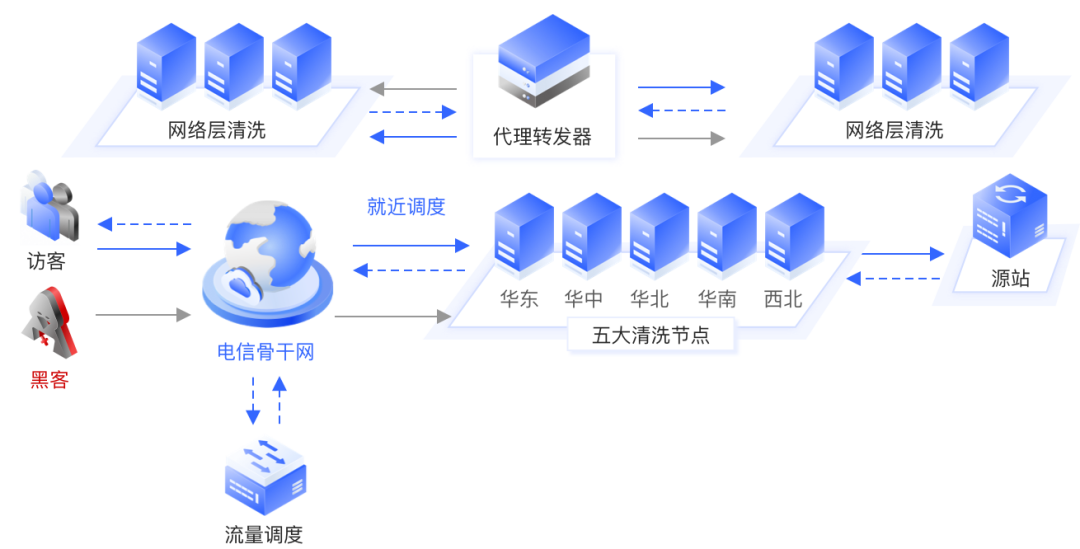

電信安全設計了“三位一體”的防護方案:首先是網絡側,電信安全在互聯網入口部署“防洪堤+安檢門”,用抗DDoS+雲WAF組合,如果遭遇像DeepSeek與X平台這種大規模DDoS攻擊時,可以調用、部署流量清洗系統和API網關,監控識別異常流量並過濾;其次是主機側,在服務器和工作站部署“智能保鏢”,即時監控異常進程。持續監測比如境外開源工具Ollama其默認API服務11434端口,可以在未授權情況下被調用,攻擊者可遠程訪問該接口,調用私域大模型計算資源,竊取知識庫、投餵虛假甚至有害信息等,同時對開源的工具如anythingllm、VLLM等工具進行持續的跟蹤監控;最後是模型側,給DeepSeek加裝“安全剎車”,也就是大模型護欄,攔截越獄指令和有害輸出。

“僅電信體系內部就有基礎模型和各類行業模型就超過100個。”李磬告訴《IT時報》記者,電信安全針對中小微企業推出的安全貓和零信任產品,月租只要幾十元。如果企業不想投入大量資金購買硬件設備,就可以通過雲計算獲取安全能力。“只要把網址給我們,可以小時級甚至分鐘級部署安全服務,在模型高峯期間可臨時開啓多項安全服務組合,結束後降檔,按需使用安全服務。”李磬説。

中國電信龐大的運維大軍正在轉型為“雲網數智安”全能的智能雲服務交付工程師,這支遍佈各個地市的一線團隊,可以在短時間內提供上門服務,無論是設備部署、系統調試還是問題排查,特別是在本地模型遭受攻擊這種十萬火急的時候。

安全+AI,AI+安全,這兩種方式是當下安全融合AI的普遍模式。電信安全兩種模式都在探索,從而在第一時間針對DeepSeek本地部署設計安全方案,也能通過智能體的方式快速集成到DeepSeek本地防護方案中。

只有讓中小企業,甚至個人都用得起、用得好安全服務,才能讓更多人在AI賽道輕裝上陣,普遍享受AI時代的紅利。

排版/ 季嘉穎

圖片/ 電信安全 pixabay 通義萬相

來源/《IT時報》公眾號vittimes

E N D