人菜癮大,“台灣網軍”是怎麼被鎖定的?_風聞

军武次位面-军武次位面官方账号-专注于高品质的趣味军事科普,打造男人最爱看的频道42分钟前

雖然沒有炮火硝煙,但戰鬥其實從未停止過。

在和平的年代,最讓人噁心的攻擊手段,莫過於挑動輿情、擾亂認知——讓你內部不穩,讓你自己人仇視自己人。

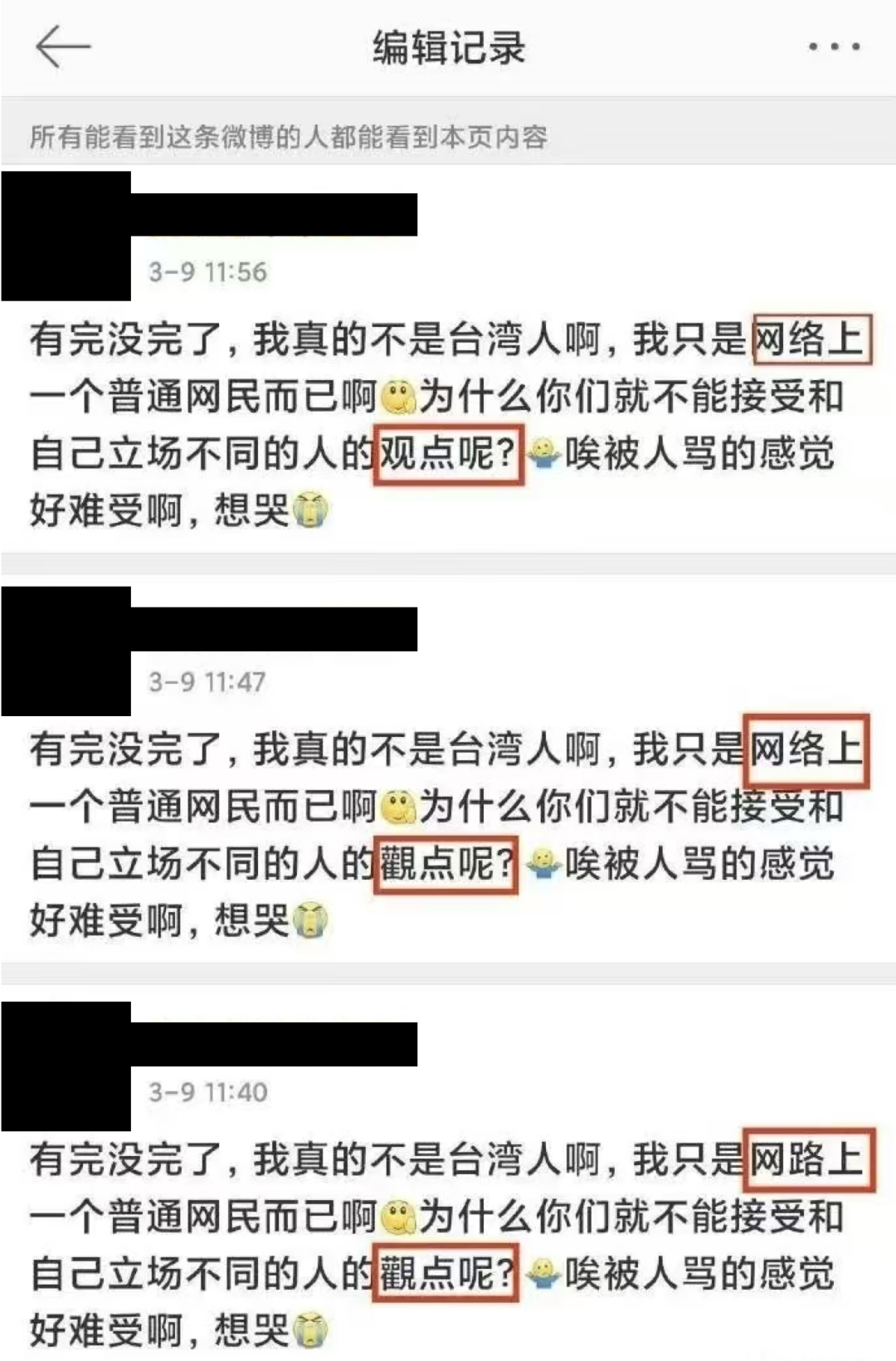

對於中國大陸的網民來説,最讓我們噁心的一夥兒,當屬海峽對岸台灣當局操控的“網軍”——比如之前泰國某明星涉嫌辱華,被大陸網友批評後。這幫人立刻就開始帶節奏,冒充大陸網民在泰國網絡上大放厥詞,敗壞中國的國際形象。

我們平時上網,有時候就會碰到他們——雖然看着像是普通網民,但卻哪兒哪兒都不對勁。

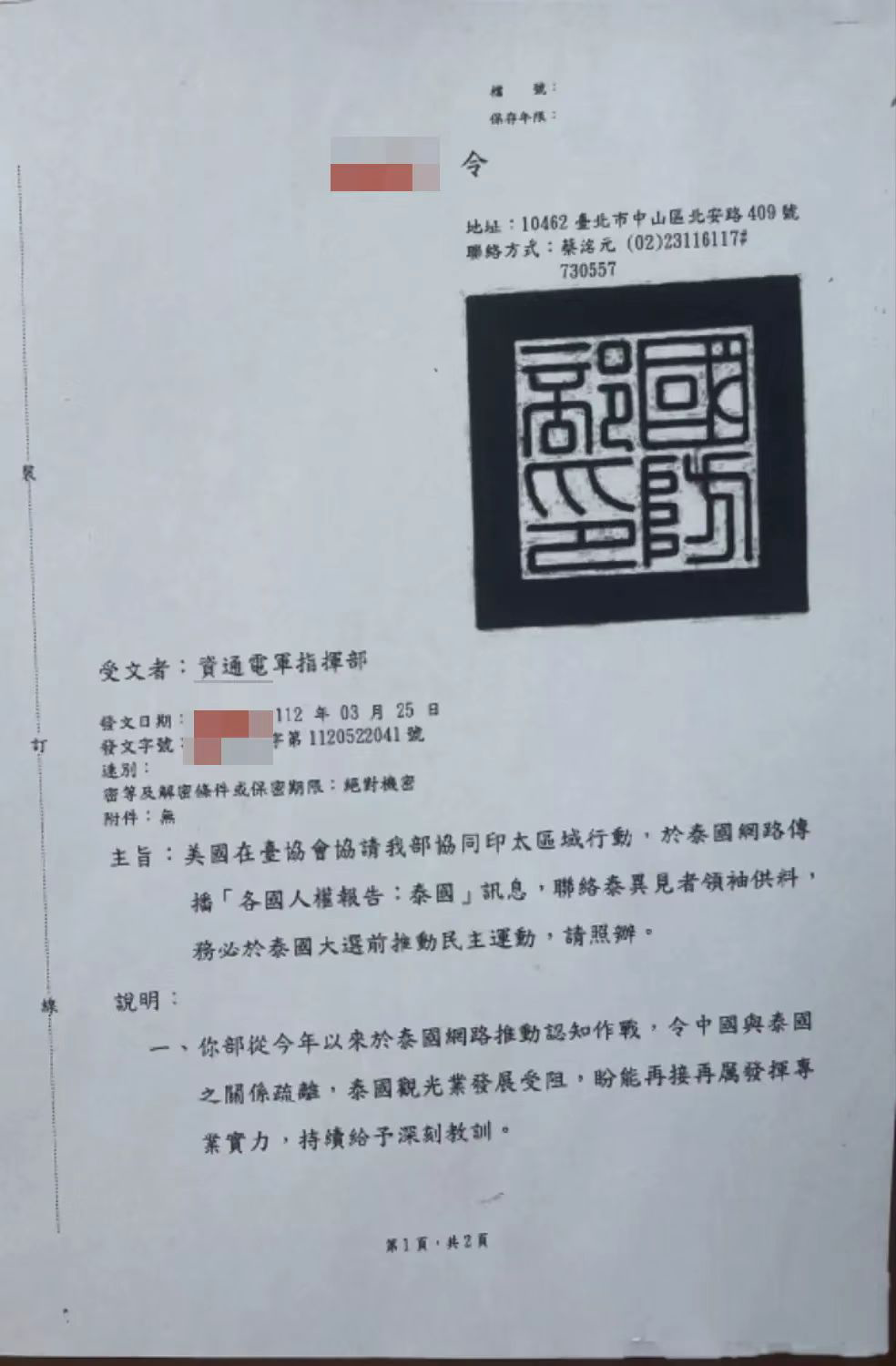

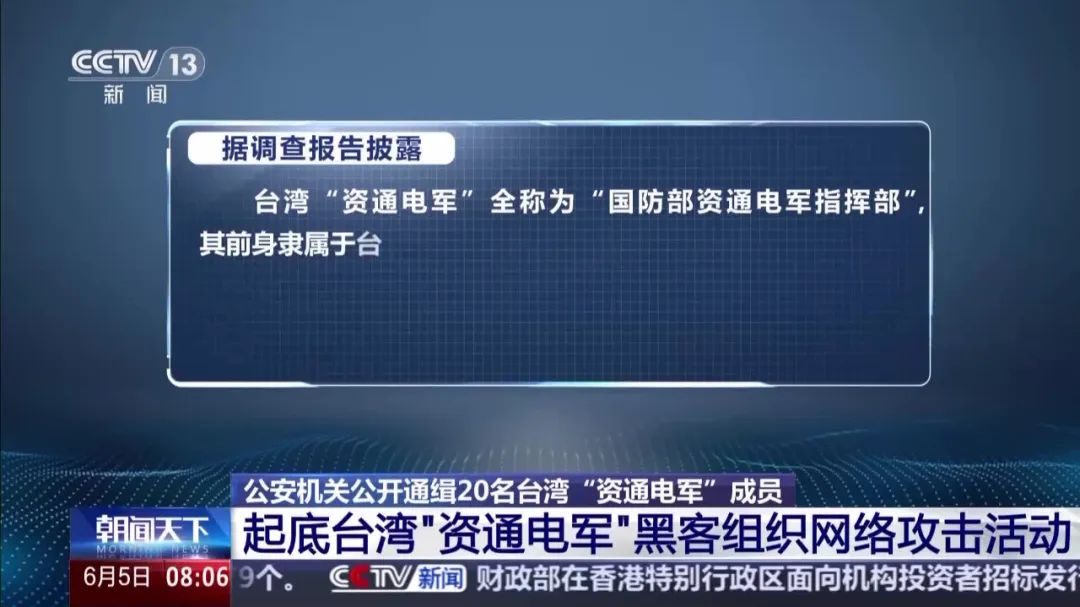

這些“網軍”,並不是自帶乾糧的散兵遊勇,而是有組織有編制的“正規部隊”——台灣當局的“資通電軍”——他們利用技術手段,豢養了大量“機器人”賬號,一有社會事件,就開始散佈虛假消息,操縱輿情走向,誤導大陸和中國台灣地區普通網民的認知。

中國大陸的互聯網本沒有那麼多亂七八糟的東西,“台灣網軍”多了,破事兒也就來了。尤其是那些“精日”言論,更是他們的特色。

你在網上看到的那些奇葩言論和逆天發言,

你在微信羣裏看到的各種所謂“爆料”“真相”的小圖片,

很可能都是台灣當局“資通電軍”精心製作的認知戰武器。

更驚悚的是,“資通電軍”的背後,站着美國NSA(國土安全局)、CIA(中央情報局)這樣的情報機構——他們給台灣當局的網軍黑客提供了不少裝備和技術支持,最近被廣州警方通緝的20名“台灣網軍”裏,有幾位就曾在2018年7月到美國參加過相關培訓,甚至還在2019年夏天的香港搞過事情。

今天,我們就來聊聊這羣像夏天的蒼蠅蚊子一樣噁心人的“網軍黑客”。

賽博鬥法:魔高一尺,道高十丈

説起“台灣網軍”的攻擊方式,就不得不提APT。不是前段時間網上很火的那個洗腦歌,而是Advanced Persistent Threat(高級持續性威脅)。

簡單來説,所謂的APT就是一羣有組織的黑客,利用複雜精密的網絡攻擊武器,長期潛伏佈局,不斷盜取機密,最後等待合適時機,給出最重的一擊。

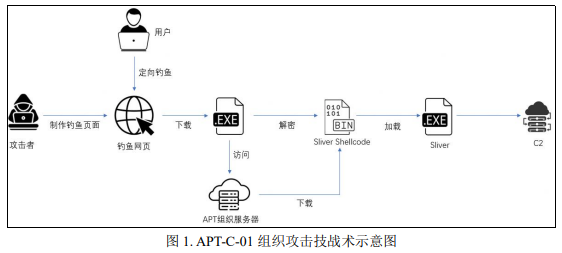

具體到攻擊方式,APT組織的“起手式”往往是先對目標進行極為細緻的研究——包羅萬象,無所不有,包括但不限於地址、人員構成、郵箱、上下游合作伙伴、業務範圍、產品信息等等。

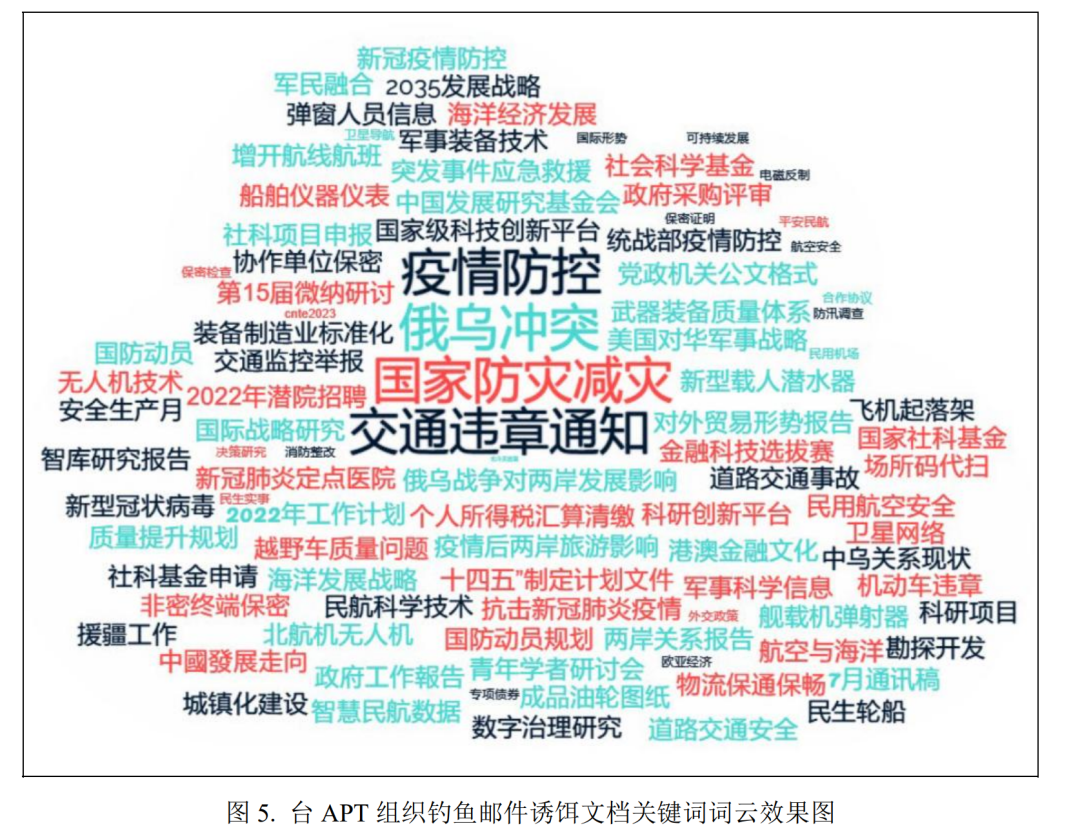

一旦完成了對目標的充分研究,黑客們就會根據目標資料,有針對性地通過發送“釣魚郵件”——如果目標是高等院校,就發送虛假的“社科基金申請”文檔;如果目標是企業,那你打開“個人所得税彙算清繳”文檔前就可得掂量掂量。

總而言之,攻擊的套路特別多,但最終目的只有一個——騙你點擊相關鏈接,讓你感染病毒或開啓後門。

顯然,APT並不是單槍匹馬的黑客或者小團伙能玩的東西。當代APT組織的背後,或多或少都有官方的力量在參與——以曾經對我國多個關鍵行業進行過網絡攻擊的“APT-C-39”組織來説,經過一系列溯源和查證,我們最後證實了該組織隸屬於美國中央情報局CIA。

這個領域裏,目前已知最完美的一次攻擊發生在2015年12月23日,受攻擊目標是烏克蘭西部伊萬諾-弗蘭科夫斯克的一座供電站——在那天的某個時刻,工作人員發現屏幕上的光標開始自己移動,無論他怎麼操作也無法干預,最後只能眼睜睜看着鼠標點擊了斷路器的開關。140萬户居民的供電被瞬間切斷,整個烏克蘭都陷入了恐慌之中。

事後的分析調查,透露出了這羣黑客的超強戰力。

黑客們通過前期調查,搞定了供電系統內工作人員的個人信息。然後向工作人員們羣發了一則名為《烏克蘭總統部分動員令》的釣魚郵件,郵件裏附帶了一份excel表格,打開後會要求安裝宏程序。

而不論你點擊同意或拒絕,在你點開excel的時候,它都會向系統灌注一個名為“黑色能量”的病毒,使黑客獲得訪問權限。

然後,黑客們會趁機黑入電網控制系統,破壞各種功能,使得監控功能失效、備用電源無法啓動、遠程控制失靈——最終控制電腦關閉了電廠的斷路器。

甚至,在發動進攻之前,黑客們還對電力公司的客服系統進行了DDoS攻擊——在襲擊發起前,呼叫中心接到了大量騷擾電話,而當真正用户報告停電的時候,他們聽到的卻是一句冷冰冰的“佔線”。

更絕的是,在攻擊得手後,黑客們則執行了kill disk,擦除了一切攻擊痕跡。

所以,關於這次襲擊,至今都沒有實質性證據究竟是何人所為,一切都只能靠推理和猜測。

從這裏我們也能看出,網絡攻擊的溯源是非常困難的。特別是針對APT組織的溯源,需要防守方掌握大量的安全數據,且還要求強大的知識儲備和豐富的實戰經驗。

但我們是幸運的——中國的網絡安全工作者們,就具備這樣的素質。

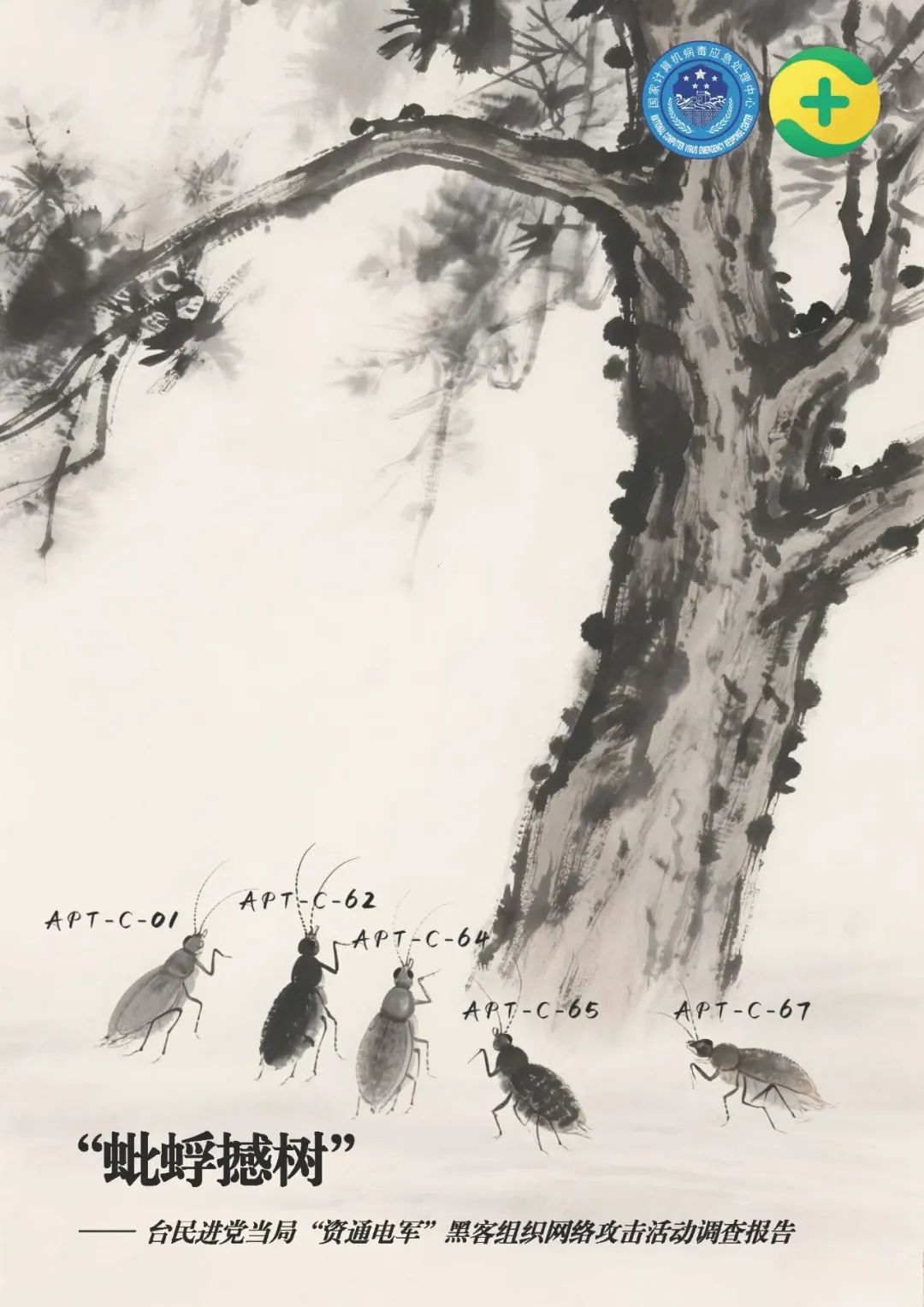

看看國家計算機病毒應急處理中心、計算機病毒防治技術國家工程實驗室和360數字安全集團三家機構共同推出的《“蚍蜉撼樹”—— 台民進黨當局“資通電軍”黑客組織網絡攻擊活動調查報告》就知道了,在這份報告裏,國家有關機構和360集團起底了台灣網軍組織和旗下的五大黑客團隊,清晰掌握了他們的行動方式和特徵指標。

這是個什麼概念?

搞APT是吧?想利用各種技術掩護偷襲是吧?

你算是踢到鐵板啦!

我不僅可以挖出來是哪個組織、用什麼手段乾的。

我甚至還能把你精確到個人的身份信息都給抖出來。

最近被廣州警方通緝的那20個“資通電軍”黑客,他們每一個人的姓名、照片、身份證號都已經被我們掌握並公佈了。

別人搞APT是“事了拂衣去,深藏功與名”;他們倒好,身為黑客,自己的個人身份信息被搞了個底兒掉而不自知——恐怕在被我們曝光之前,他們還覺得自己天衣無縫吧。

一句話概括就是:台灣“資通電軍”在我們面前就和裸奔一樣,沒有任何秘密可言。

我們如何識破這些“賽博特務”?

之所以我們具有凌駕於台灣當局“資通電軍”的戰鬥力,是因為在互聯網安全方面,中國大陸的實力非常強悍——官方、民間、學術領域都有不俗的戰鬥力。

國家安全部門在這一塊的實力就不多説了,實際上,在國家安全部門之外,我們還有國家計算機病毒應急處理中心、計算機病毒防治技術國家工程實驗室和360數字安全集團這些重量級參與者。

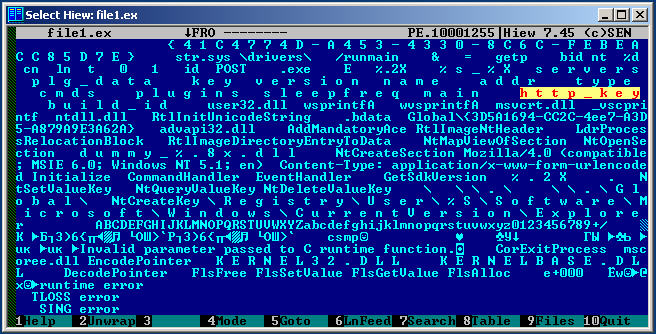

比如那20個被廣州警方通緝的黑客,對他們的追蹤溯源其實就是國家相關部門和360合作完成的。上個月,這羣黑客非法攻擊了廣州一家科技企業,360的安全專家團隊在提取惡意代碼樣本後,很短時間內就完成了溯源分析,鎖定了幕後黑手——隸屬於台灣“資通電軍”的APT組織“烏蘇拉”。

是的,就是那個總被調侃的360——關起門來,360確實是讓人又愛又恨;但在外面,人家老周有事兒可是真的上啊。

為啥能這麼快溯源呢?

因為“知己知彼,百戰不殆”嘛。

根據360創始人周鴻禕的介紹,360最近這十年來每年都要投入二三十億元做研發,累積下來將近300億投入,超過安全行業裏第二名到第十名的總和。

這些真金白銀的研發投入,換來了全球最大的網絡安全大數據——根據《中國日報》的一則報道,2021年第九屆互聯網安全大會上,周鴻禕就透露過“360還積累了全球獨有的攻擊知識庫和知識樣本庫,樣本文件數總量已達到300億,每日新增1000萬,並煉就全球頂尖的網絡攻防專家團隊。”

很多國家的網絡安全工作者,遭遇APT攻擊後不知所措,就像被人從後面套上麻袋打了一悶棍,搞不清楚是誰幹的。

但在中國網絡安全工作者眼裏,APT組織不出手則已,一出手,我們就能像查字典一樣把他們的手段、特徵全都找出來。

畢竟,以360為代表的中國網絡安全行業,已經跟境外APT組織鬥爭了快20年了。2007年的時候,360就披露了首個來自台灣省的APT組織“毒雲藤”,隨後又揪出了“三色堇”“烏蘇拉”“匿名者”“金葉蘿”等APT組織——對台灣省黑客這塊,360基本沒有對手。

沒辦法,交手都快20年了,太熟悉了。對面使用的各種武器、武器的各種特徵各種戰術,早就已經被情報知識庫給總結歸納了。

因此,我們的網絡安全工作者看台灣省黑客,就好像老刑警看小混混一樣。

你知道360對台灣省APT組織的評價是什麼嗎?

“三流水平”

“反溯源能力比較弱”

“極其不專業”

……

舉個例子吧,台灣來的這些黑客啊,不僅水平不咋地,作風上也有大問題,主打一個氣急敗壞。一般有點段位的黑客組織,黑入系統後如果沒竊取什麼有用的數據也不會聲張,而是靜靜潛伏下來等待時機。台灣當局的“網軍”就不一樣了,沒竊取到什麼東西,就開始搞破壞,要麼刪除系統數據,要麼就格式化服務器。

且不説人家有沒有備份,也不説你這種操作其實帶來的損失極其有限。單純就衝着他們“用APT幹這種事兒”一點,就非常上不得枱面。

另外,台灣當局手下的這些“網軍”,有時候明明只是黑進了某個小網站,但是對外宣傳時候就説這是“大勝”;為了應付上面的檢查,甚至都開始騙自己人了——編造一些虛假網站濫竽充數,自己攻擊自己,只要寫報告的時候有內容糊弄上面就算贏。

“殺良冒功”這一塊,給他們學到精髓了屬於是。

其實都別説發動攻擊了,有一些台灣省黑客在前期調查研究階段就已經暴露了。

另外,被看透的,又何止只有台灣當局的黑客呢?最近十年360捕獲了58個APT組織,佔國內發現APT組織總數的98%。其中包括了曾經對西北工業大學和武漢市地震局進行網絡攻擊的美國國土安全局和中情局的下屬團隊。

只不過,“木秀於林,風必摧之”,由於對美國黑客的阻擊,360毫不意外地成為了唯一一個被美國商務部和國防部雙重製裁的互聯網和安全企業——美國國會的一份年度報告裏,在分析中國網絡安全現狀和實力的時候更是點了360十二次,將它視為中國最具威脅的網絡安全企業。

原因無他,360把美國人曾經引以為傲的“情報單向透明”優勢給打碎了,NSA和CIA,再也沒辦法像欺負別人那樣在我們這裏來無影去無蹤了。

應對來自AI時代的新挑戰

今年二月份,就在哈爾濱舉辦第九屆亞冬會期間,有關部門發現:包括亞冬會的賽事信息系統在內,黑龍江省內能源、交通、水利、通信、國防科研院校等敏感部門的關鍵信息基礎設施,都接二連三地遭到了來自境外的網絡攻擊。甚至多個基於Windows操作系統的特定設備,也接收到了來自境外的加密信息,對方似乎是打算喚醒Windows系統裏提前預留的後門。

偵測到相關攻擊後,哈爾濱市公安局立刻組織了國家計算機病毒應急處理中心和360等網絡安全機構技術專家進行追查。

結果不查不知道,一查嚇一跳。

這一次針對哈爾濱亞冬會的網絡攻擊,幕後的黑手居然來自美國國家安全局信息情報部數據偵察局的特定入侵行動辦公室,甚至還有加州大學、弗吉尼亞理工大學等美國高等院校的參與。

在獲得確鑿的證據之後,4月15日,哈爾濱市公安局發佈了一份非常罕見的懸賞通告——通緝凱瑟琳·威爾遜(Katheryn A. Wilson)、羅伯特·思內爾(Robert J. Snelling)、斯蒂芬·約翰遜(Stephen W. Johnson)三名美國特工。

而在這場鬥爭的背後,其實意味着我們正在面臨全新的挑戰——AI智能體黑客的攻擊,已經到來了。

按照APT的基本套路,人類黑客組織需要長期調查研究後才能制定作戰方案、打造適合的黑客工具,因此攻擊範圍往往也比較小。但這一次不同,範圍巨大,不僅攻擊了賽事系統,甚至連許多基礎設施也被攻擊——AI智能體放大了黑客的殺傷力,創造出了不眠不休、全自動攻擊、應對速度遠超人類的“超級黑客”。

根據360創始人周鴻禕所説,“有充分理由懷疑此次是人類首次利用AI智能體發起網絡攻擊”。

那麼,面對這樣的對手,我們顯然也需要用AI來保衞網絡安全。

實際上,現在的360也已經開發出了相應的安全專家智能體“AI紅客”——同樣的不眠不休、同樣的反應迅速、同樣可以無限複製。

可以預見的是:AI時代的到來,不僅方便了我們的生活,讓我們感受到了科技的神奇。同時也帶來了前所未有的安全風險,對中國的網絡安全提出了新的挑戰。

和平年代,也有激盪的風雲啊。