如何在不支付贖金的情況下生存勒索軟件攻擊 - 彭博社

William Turton

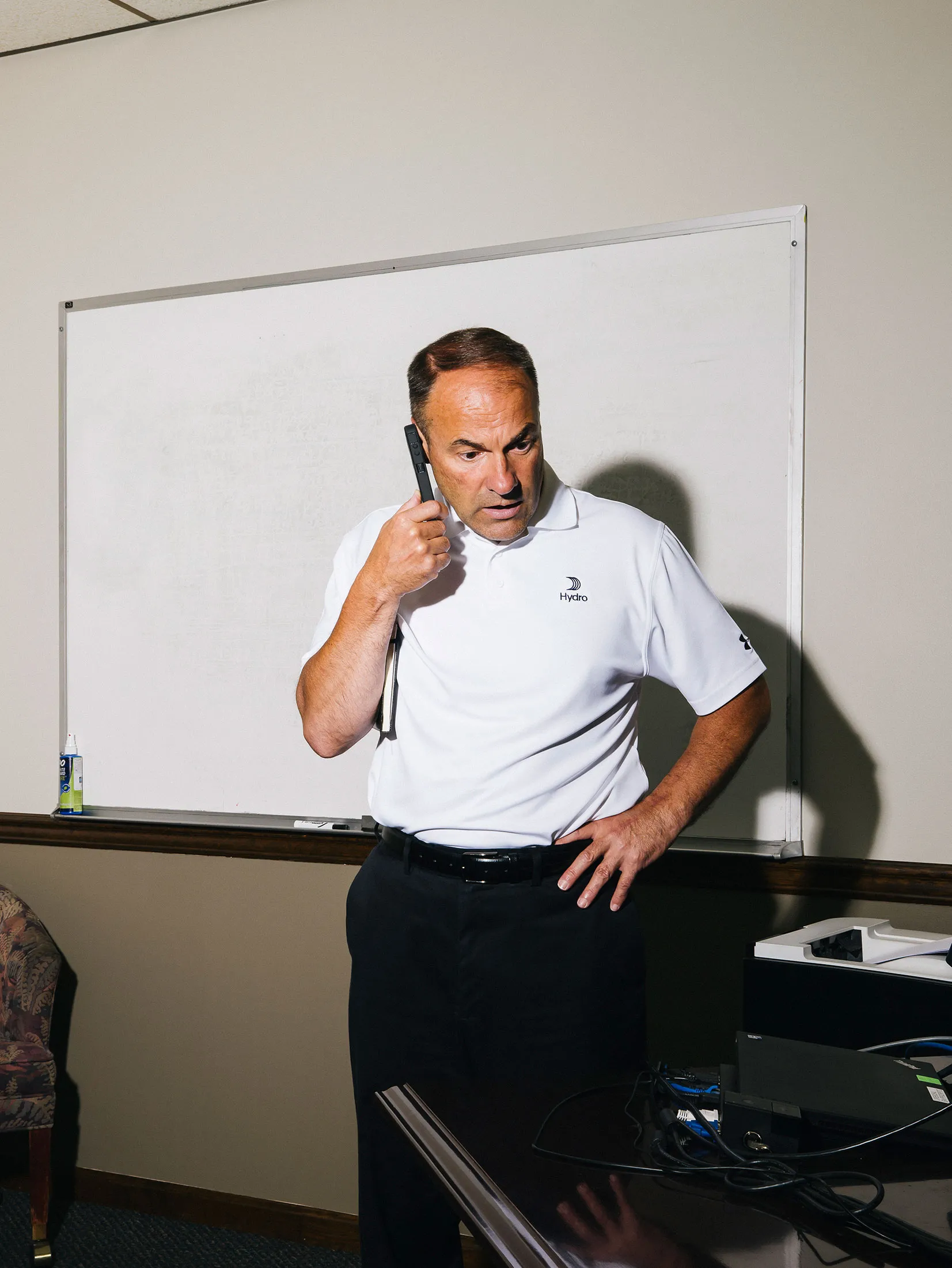

邁克爾·哈默,挪威水電公司在賓夕法尼亞州克雷索納的工廠經理。

邁克爾·哈默,挪威水電公司在賓夕法尼亞州克雷索納的工廠經理。

攝影師:威廉·梅班為《彭博商業週刊》拍攝在2019年3月19日午夜左右,挪威時間,挪威水電公司(Norsk Hydro ASA)這家大型鋁製造商的計算機開始加密文件並大規模離線。直到匈牙利運營中心的一名員工意識到發生了什麼,已經過去了兩個小時。他按照預定的安全程序操作,將公司的整個網絡下線——包括其網站、電子郵件系統、工資單和其他一切。到那時,已經造成了很多損害。五百台水電公司的服務器和2700台個人電腦已無法使用,員工的計算機屏幕上閃爍着一份贖金通知。

“您好!”通知開始道。“貴公司的安全系統存在重大缺陷。您應該感激這個缺陷是被嚴肅的人利用,而不是一些新手。他們可能會錯誤地或出於好玩而損壞您所有的數據。”該消息指示收件人寫信到一個電子郵件地址以討論未指明的付款,該付款必須以比特幣支付;作為交換,黑客將提供一個解密密鑰以逆轉損害。

像大多數其他大型跨國公司一樣,水電公司至少意識到了攻擊的可能性。它有一份網絡保險政策,並且曾與“白帽”黑客進行過網絡測試——這些安全顧問試圖入侵系統以檢查其防禦。“我不會説我們能阻止NSA,”首席信息官喬·德·弗利赫説。“但我們是一家擁有所有正常安全措施的公司。”

德·弗利赫版權所有:挪威水電公司這還不夠。大約35,000名員工被鎖定在公司的網絡之外,挪威水電公司不得不關閉在歐洲和美國的幾家製造工廠。仍在運營的工廠必須想辦法在沒有任何計算機的情況下繼續運作。最終,這次攻擊將使公司損失超過6000萬美元——遠遠超過保險政策迄今支付的360萬美元,根據一份收益報告。根據調查此次泄露的檢察官的説法,這在挪威歷史上是最嚴重的網絡攻擊。

德·弗利赫版權所有:挪威水電公司這還不夠。大約35,000名員工被鎖定在公司的網絡之外,挪威水電公司不得不關閉在歐洲和美國的幾家製造工廠。仍在運營的工廠必須想辦法在沒有任何計算機的情況下繼續運作。最終,這次攻擊將使公司損失超過6000萬美元——遠遠超過保險政策迄今支付的360萬美元,根據一份收益報告。根據調查此次泄露的檢察官的説法,這在挪威歷史上是最嚴重的網絡攻擊。

儘管如此,挪威水電公司從未考慮支付贖金,因為匿名黑客可能會直接拿走他們的比特幣然後消失。即使他們提供了密鑰——即使密鑰有效——這也會傳達出挪威水電公司是一個容易下手的目標,從而導致未來的攻擊和更多的勒索。

相反,德·弗利赫監督了從攻擊中緩慢恢復的過程,利用古老的個人電腦、傳真機、便利貼和各種其他模擬技術進行即興應對。這一反應説明了安全顧問和執法官員常常提到的痛苦現實:即使你盡一切可能保護自己免受網絡攻擊,決心堅定的對手幾乎總能造成破壞。換句話説,問題不在於如何阻止黑客入侵,而在於如何最好地生存於不可避免的損害之中。

在襲擊的夜晚,德·弗利赫剛剛在巴西貝倫降落,那裏是Hydro的重要據點。當他聽説計算機被加密時,他立即乘坐第一班航班回家。當他回到Hydro位於奧斯陸的總部時,微軟公司的五名專家團隊已經在那兒,正在診斷問題並尋找恢復公司數據的方法。員工們在門上貼上了手寫的便條,警告其他人不要打開任何連接到公司網絡的手機。

Hydro需要通知客户、供應商、員工和投資者,但公司的官方網站已癱瘓。因此,在黑客攻擊後的第二天早上9:42,通訊團隊的一名員工使用他的個人手機在公司的Facebook頁面上發佈了一條消息:“Hydro目前正遭受網絡攻擊。有關情況的更新將發佈在Facebook上。”

接下來,Hydro必須確保員工能夠按時領取工資。銀行拒絕與公司進行數字通信,擔心感染其網絡的病毒會傳播到他們那裏。巴西的發薪日還有兩天,那裏有5000名員工在等待支票。德·弗利赫想出了一個解決方案:他從外部工資系統中複製了上個月的工資單,刪除了在此期間被解僱或辭職的員工。“大約有90%的準確性,”他説。

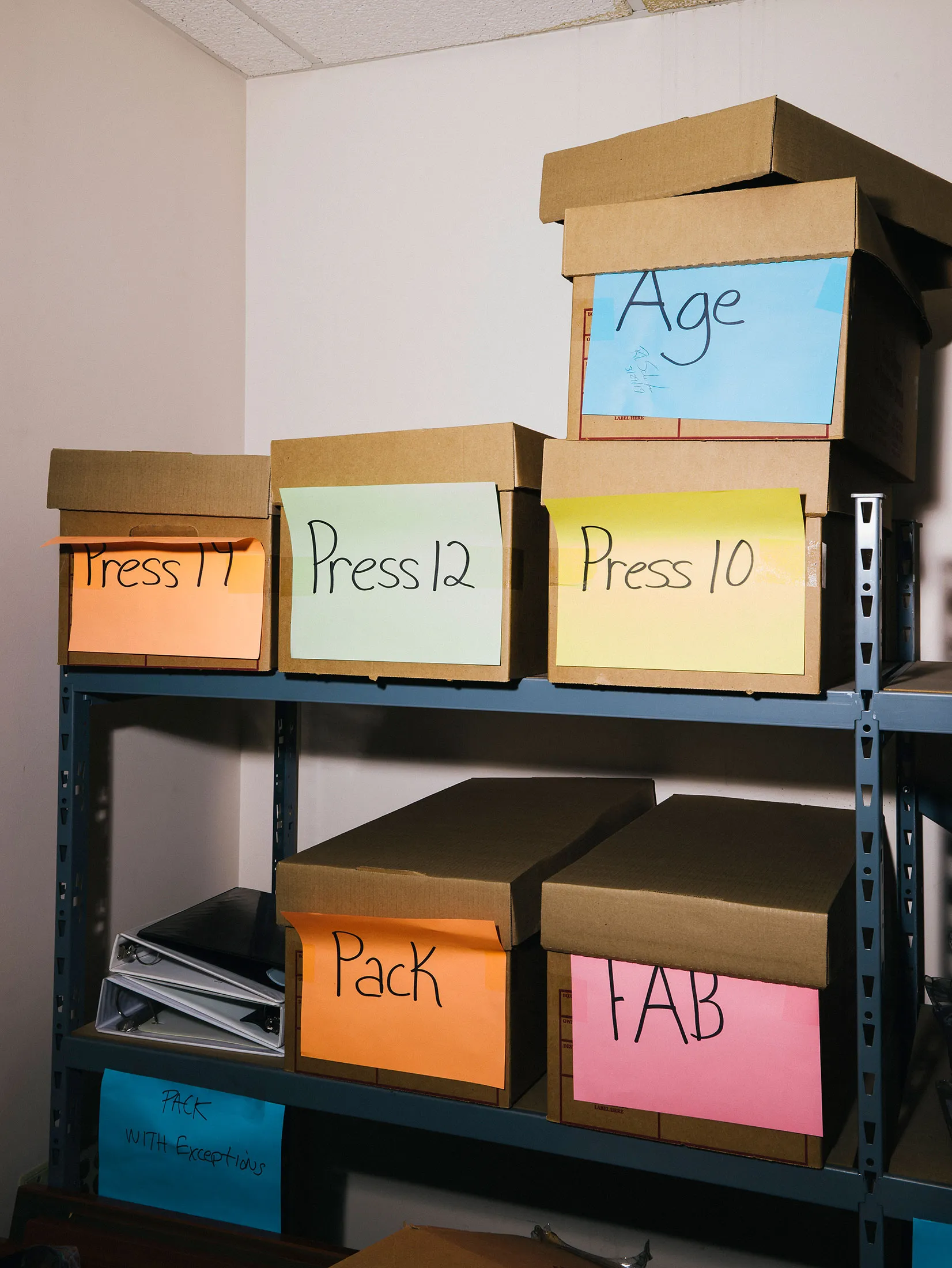

在克雷索納的收發貨。攝影師:威廉·梅班為《彭博商業週刊》拍攝在全球眾多的運營中,從巴西的鋁土礦到挪威的水電站(因此得名),Hydro在賓夕法尼亞州的克雷索納造成的損害最為嚴重,那裏是該公司最大的鋁冶煉廠。克雷索納工廠是美國政府在第二次世界大戰期間建造的,用於製造武器鋁;它有一個鋸齒形的屋頂,旨在讓敵方轟炸機誤以為他們看到的是湖面上的漣漪。該工廠由邁克爾·哈默(Michael Hammer)管理,他在25年前以會計身份入職,並在不同的所有者之間更替時繼續留在這裏。(Hydro於2017年收購了克雷索納。)

在克雷索納的收發貨。攝影師:威廉·梅班為《彭博商業週刊》拍攝在全球眾多的運營中,從巴西的鋁土礦到挪威的水電站(因此得名),Hydro在賓夕法尼亞州的克雷索納造成的損害最為嚴重,那裏是該公司最大的鋁冶煉廠。克雷索納工廠是美國政府在第二次世界大戰期間建造的,用於製造武器鋁;它有一個鋸齒形的屋頂,旨在讓敵方轟炸機誤以為他們看到的是湖面上的漣漪。該工廠由邁克爾·哈默(Michael Hammer)管理,他在25年前以會計身份入職,並在不同的所有者之間更替時繼續留在這裏。(Hydro於2017年收購了克雷索納。)

3月18日,賓夕法尼亞州正值晚餐時間,哈默接到了Hydro風險管理副總裁的電話。“讓你的人去工廠,”他記得副總裁説。“儘可能多地打印出文件,在他們開始關閉服務器之前。”哈默之前經歷過短暫的停電。他想,也許是路上的某個人把車撞到了電線杆,認為工廠會在幾個小時內恢復在線。

當他到達並看到工人們瘋狂地拔掉電腦插頭時,他知道情況很糟糕。然後他讀到了贖金信。“我甚至不知道比特幣是什麼,”他説。

克雷索納工廠。攝影師:威廉·梅班(William Mebane)為《彭博商業週刊》拍攝在正常情況下,他的工廠僱傭1180人,24小時運轉,每年生產超過260萬磅的成品鋁。今天走在工廠裏,你可以感受到從熔爐中融化的回收金屬所散發的熱量,這些金屬被重新塑造成大型圓柱體。這些圓柱體被加熱並通過60磅的圓形模具推壓,轉變為窗框和地板等產品的組件。想象一下把橡皮泥推過餅乾切模。客户包括特斯拉公司和福特汽車公司

克雷索納工廠。攝影師:威廉·梅班(William Mebane)為《彭博商業週刊》拍攝在正常情況下,他的工廠僱傭1180人,24小時運轉,每年生產超過260萬磅的成品鋁。今天走在工廠裏,你可以感受到從熔爐中融化的回收金屬所散發的熱量,這些金屬被重新塑造成大型圓柱體。這些圓柱體被加熱並通過60磅的圓形模具推壓,轉變為窗框和地板等產品的組件。想象一下把橡皮泥推過餅乾切模。客户包括特斯拉公司和福特汽車公司

這種製造方式早於計算機,但計算機使其變得更加複雜。Hydro 擁有超過 50,000 個模具,並使用軟件來跟蹤正在生產的內容,並告訴員工從貨架上取哪個模具。如果沒有客户訂單,技術人員根本不知道該生產什麼。Hydro 的員工開始給客户打電話,要求他們通過短信或發送訂單到個人電子郵件賬户。由於公司電子郵件系統癱瘓,工廠員工交換了電話號碼,通過羣發短信進行溝通。

克雷索納的臨時指揮室。攝影師:William Mebane 為彭博商業週刊拍攝隨着訂單開始逐漸到來,工廠車間的人們唯一知道該做什麼的方法就是閲讀每個訂單的紙質副本。幸運的是,工廠有一堆舊電腦存放在倉庫裏,Hammer 將它們設置在指揮室中以打印表格。“我們去了 Staples,幾乎把他們的打印機、紙張和墨盒都買光了,”他説。銷售人員的電腦也被黑客攻擊,沒什麼事情可做,於是 Hammer 讓他們穿上安全裝備,將紙質訂單送到工廠車間的工人那裏。

克雷索納的臨時指揮室。攝影師:William Mebane 為彭博商業週刊拍攝隨着訂單開始逐漸到來,工廠車間的人們唯一知道該做什麼的方法就是閲讀每個訂單的紙質副本。幸運的是,工廠有一堆舊電腦存放在倉庫裏,Hammer 將它們設置在指揮室中以打印表格。“我們去了 Staples,幾乎把他們的打印機、紙張和墨盒都買光了,”他説。銷售人員的電腦也被黑客攻擊,沒什麼事情可做,於是 Hammer 讓他們穿上安全裝備,將紙質訂單送到工廠車間的工人那裏。

打印的工作訂單在網絡癱瘓期間保持工廠運轉。攝影師:William Mebane 為彭博商業週刊拍攝在最初的一週裏,Hammer 住在工廠,有時在辦公室的沙發上小睡。失去對 Hydro 網絡的訪問也意味着他無法支付每月的供應商賬單,供應商們打電話詢問他們的錢在哪裏。因此,他從一個櫃子裏拿出一台舊傳真機,要求供應商傳真付款細節,然後他將這些信息轉發給 Hydro 的銀行。那些仍然有傳真機的供應商最先得到付款。

打印的工作訂單在網絡癱瘓期間保持工廠運轉。攝影師:William Mebane 為彭博商業週刊拍攝在最初的一週裏,Hammer 住在工廠,有時在辦公室的沙發上小睡。失去對 Hydro 網絡的訪問也意味着他無法支付每月的供應商賬單,供應商們打電話詢問他們的錢在哪裏。因此,他從一個櫃子裏拿出一台舊傳真機,要求供應商傳真付款細節,然後他將這些信息轉發給 Hydro 的銀行。那些仍然有傳真機的供應商最先得到付款。

哈默仍在尋找答案,想知道是誰攻擊了他的工廠並逃脱了。“這是一項大量的手動工作,很多長時間的工作,很多漫長的日子,”他説。“而這種痛苦是由一個邪惡的人注入的。基本上就是一個恐怖分子。而更糟糕的是,它是無名無臉的。你不知道它來自哪裏,怎麼到達那裏。”

哈默攝影師:威廉·梅班為《彭博商業週刊》拍攝沒有人弄清楚是誰攻擊了Hydro,但跡象指向一個在東歐某地肆無忌憚活動的有組織網絡犯罪團伙。該團伙去年因黑客攻擊銷售點系統以竊取信用卡號碼而登上頭條。安全研究人員稱其為FIN6,它通常會提取數十萬美元的比特幣贖金。“Fin”是“財務動機”的縮寫,以區分該團伙與與擁有活躍網絡武器計劃的國家(包括中國、北朝鮮、俄羅斯和美國)相關的軍事黑客單位。

哈默攝影師:威廉·梅班為《彭博商業週刊》拍攝沒有人弄清楚是誰攻擊了Hydro,但跡象指向一個在東歐某地肆無忌憚活動的有組織網絡犯罪團伙。該團伙去年因黑客攻擊銷售點系統以竊取信用卡號碼而登上頭條。安全研究人員稱其為FIN6,它通常會提取數十萬美元的比特幣贖金。“Fin”是“財務動機”的縮寫,以區分該團伙與與擁有活躍網絡武器計劃的國家(包括中國、北朝鮮、俄羅斯和美國)相關的軍事黑客單位。

FIN6的標誌性武器是一種名為LockerGoga的病毒,得名於其惡意軟件中埋藏的一個文件。該軟件有數十種變體,Hydro認為攻擊者在其網絡中部署了多個變體,使其更難從公司的系統中清除。

勒索軟件黑客通常隨機滲透計算機,然後使用自我傳播的軟件程序——蠕蟲——深入企業網絡。但在Hydro的案例中,攻擊者通過劫持一封來自意大利客户的合法電子郵件獲得了訪問權限。客户附加了一個文件,黑客對其進行了修改。當該文件在12月5日被打開時,執行了惡意代碼,使入侵者能夠訪問整個網絡。他們等到3月才發起攻擊。公司不知道黑客是否首先妥協了客户,還是消息在傳輸過程中被攔截並更改。

Hydro並不是首個受到LockerGoga病毒攻擊的工業公司。一家法國工程公司,Altran Technologies SA,在2019年1月遭到攻擊。那年晚些時候,美國化工公司Hexion Inc.和Momentive Performance Materials Inc.也遭到了攻擊。大型工業公司並不是傳統的勒索軟件目標,這讓一些計算機安全研究人員懷疑這些攻擊是否出於破壞而非貪婪。

除了加密Hydro的計算機外,病毒還更改了每個管理員賬户的密碼,註銷了這些賬户,然後重啓了每台計算機,使員工甚至更難看到勒索通知——其中沒有具體的金錢要求,甚至沒有比特幣錢包的地址。只有一個電子郵件地址。當然,這些特徵可能是FIN6想出來的,以讓Norsk的高管感到更加脆弱,網絡安全公司Mandiant的高級副總裁Charles Carmakal説。Norsk表示沒有證據表明黑客想要的東西除了金錢。

挪威相當於FBI的Kripos和歐盟執法機構Europol的調查人員仍在篩查來自此次黑客攻擊的數TB數據。他們對逮捕並不特別樂觀。網絡犯罪團伙使用加密應用程序並以加密貨幣進行支付,這使得傳統的執法工具,如竊聽和搜查令,變得無用。此外,跨國犯罪的性質導致需要大量文書工作來獲取可能存儲在其他國家服務器上的證據。“犯罪分子可以自由溝通,而執法部門無法讀取他們所説的內容,”負責調查的檢察官Knut Van Jostein説。

回到Hydro的總部,緊急響應團隊在會議室裏封閉了幾周,重新從頭開始重建整個網絡。他們對任何進一步的入侵感到 paranoid,因此連清潔人員也被禁止進入。德·弗利赫説這個房間變得非常凌亂。“這是我們最安全的房間,所以我們不希望任何人留下間諜筆和麥克風之類的東西,”他在奧斯陸的一次採訪中説。

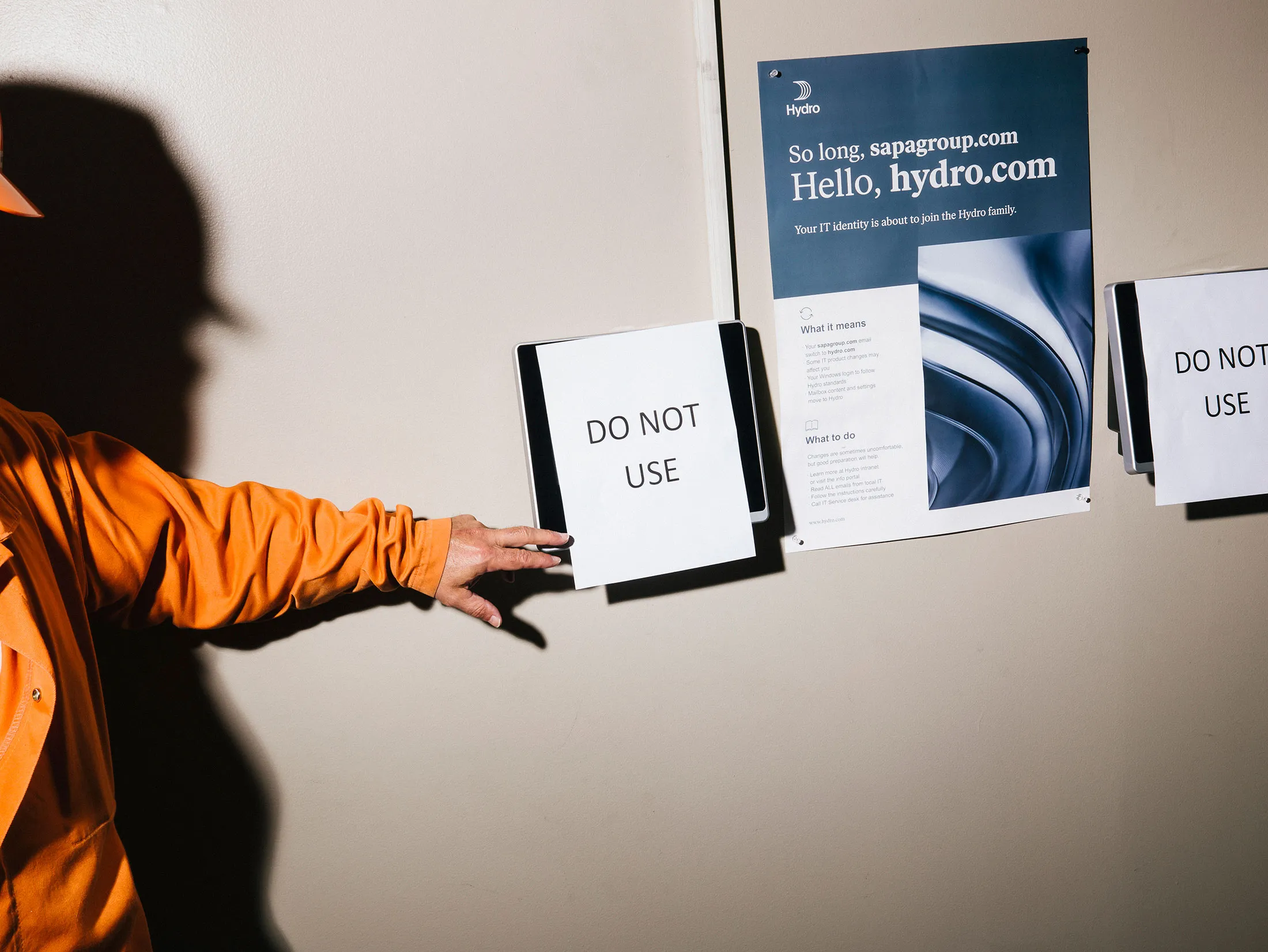

標誌提醒員工不要使用連接到網絡的設備。攝影師:威廉·梅班為《彭博商業週刊》拍攝恢復意味着創建一個絕對沒有病毒的安全計算機區域,並慢慢將經過驗證的乾淨機器轉移到新網絡上。進展緩慢。在攻擊發生三週後,Hydro在美國總共只有四台正常工作的電腦。

標誌提醒員工不要使用連接到網絡的設備。攝影師:威廉·梅班為《彭博商業週刊》拍攝恢復意味着創建一個絕對沒有病毒的安全計算機區域,並慢慢將經過驗證的乾淨機器轉移到新網絡上。進展緩慢。在攻擊發生三週後,Hydro在美國總共只有四台正常工作的電腦。

法國的員工建立了一個臨時的組裝線來製造新的、未感染的電腦,並創建了一種桶式接力來在歐洲運輸電腦。工人們開車到全國中部的一個加油站,以交換感染的電腦和乾淨的電腦。在奧斯陸東部的馬格諾爾工廠,附近的退休人員重新出山,幫助打印和整理訂單。

Hydro的高管們感激損失僅為6000萬美元。在黑客攻擊後的最黑暗日子裏,有人擔心他們會在訂單上落後太多,導致整個公司沉沒。“我們因此變得更強大,因為所有35,000名加班、週末工作、換崗的人。沒有人抱怨,”德·弗利赫説。“但在一個沒有這種意願的公司裏,這就是致命的。”

事情在去年九月當一位 彭博商業週刊 記者訪問時大致恢復正常,但公司仍未完全恢復。在馬格諾,員工失去了運行生產線的軟件的訪問權限。幸運的是,丹麥的一家類似工廠倖免於難,那裏的員工通過閃存驅動器發送了一份程序副本。馬格諾的電工,兼職IT支持人員,弄清楚瞭如何安裝新副本。軟件運行得還不錯,儘管全是丹麥語。 接下來閲讀: 中國黑客是否導致了加拿大最大的科技公司倒閉?